- Why Edgenexus?

- Try

- Products

- Solutions

- Applications

- Resources

COMPARE

READ

WATCH

SEE

Alliances and Partners

- Support

Тест-драйв веб-приложения Damn Vulnerable

Что это такое?

Добро пожаловать на наш тест-драйв - этот документ предоставит вам информацию, необходимую для получения максимальной отдачи от тест-драйва Damn Vulnerable Web App (DVWA) в Azure. Для тех, кто не знает, что такое DVWA? Это веб-приложение, созданное как намеренно уязвимое для тестирования безопасности и образовательных целей.

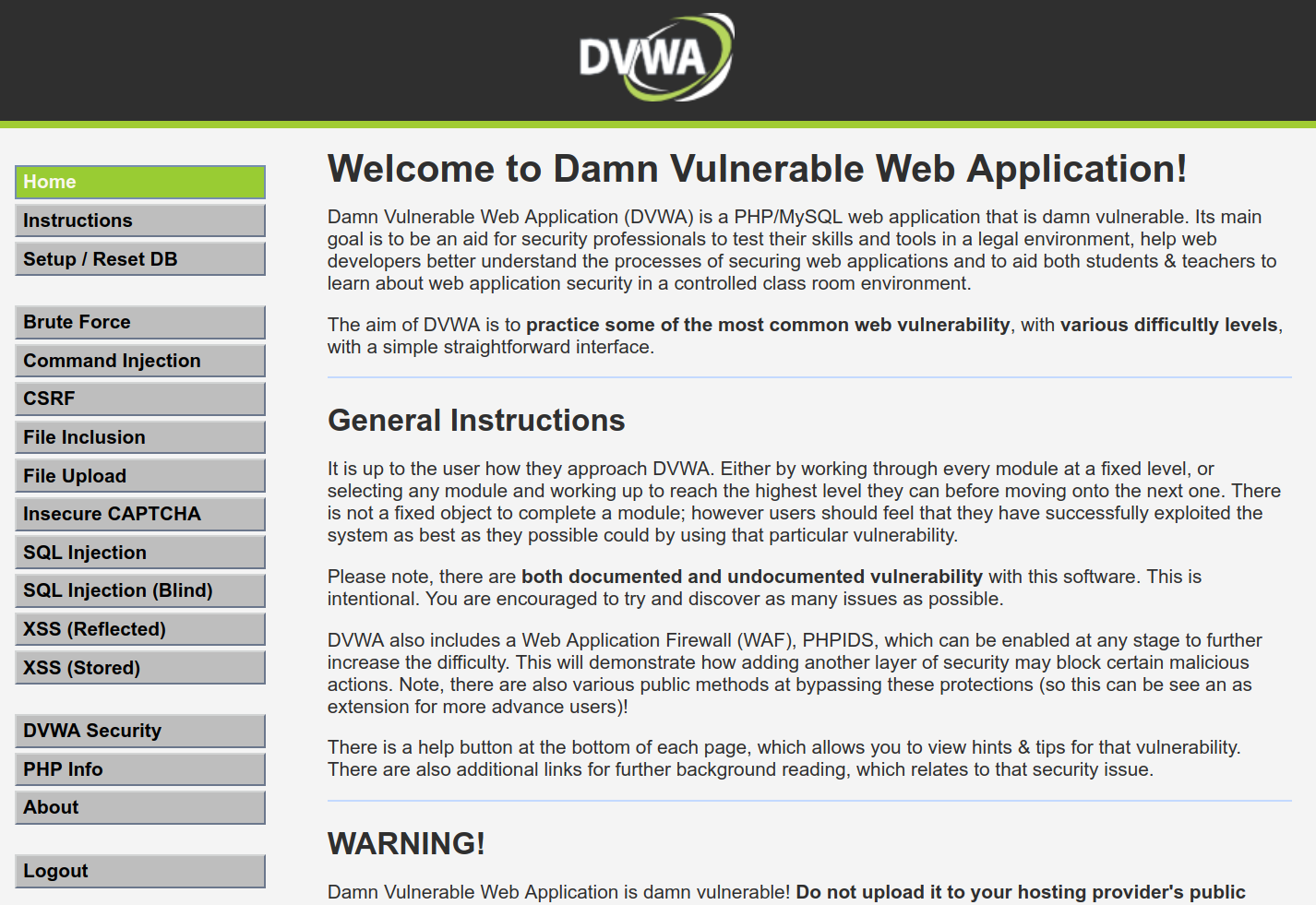

- DVWA - это веб-приложение на PHP/MySQL, основная цель которого - стать помощником для профессионалов в области безопасности, чтобы проверить свои навыки и инструменты в легальной среде. Мы постарались сделать развертывание DVWA максимально простым и создали надстройку, которую можно легко применить к балансировщику нагрузки edgeNEXUS ALB-X.

Looxy.io — это рекомендуемый нами инструмент для внешнего тестирования. Он может выполнять различные тесты безопасности (и другие тесты). Лучше всего, что это бесплатно! looxy.io

Как это работает?

ALB-X имеет возможность запускать контейнерные приложения, которые могут быть объединены напрямую или с помощью прокси-сервера балансировщика нагрузки. На этом изображении уже развернуто 1 дополнение, но вы всегда можете перейти в Appstore the и развернуть другие.

Обзор возможностей подключения

Виртуальные машины, развернутые в облаке Azure, используют частную внутреннюю IP-адресацию (NAT'ed IP's) так же, как и при развертывании в стандартной среде центра обработки данных.

- Для получения доступа к ресурсу через публичный интернет выполняется функция NAT с выделенного публичного IP-адреса на частный IP-адрес виртуальной машины. Прибору выделяется один IP-адрес, а для доступа к различным ресурсам используются разные порты. На приведенной ниже схеме показано, как взаимодействуют различные функции. DVWA Online, Проклятое уязвимое веб-приложение.

Имя хоста Docker / IP-адрес и подключение IP-службы

Дополнительные приложения, развернутые на ALB-X, взаимодействуют с ALB-X через внутренний сетевой интерфейс docker0. Им автоматически выделяются IP-адреса из внутреннего пула docker0.

Имя хоста для каждого экземпляра приложения Add-On настраивается через графический интерфейс ALB-X перед запуском приложения. ALB-X может разрешить IP-адрес docker0 для приложения, используя это внутреннее имя хоста. Всегда используйте имя хоста при обращении к контейнерам приложений - IP может меняться!

- IP-службы, использующие частный IP-адрес Azure eth0, настроены на ALB-X для обеспечения внешнего доступа к дополнительному приложению. Это позволяет использовать функцию обратного прокси ALB-X для выполнения разгрузки SSL и перевода портов, где это необходимо. Вот все открытые порты: ALB-X GUI Management: 27376 DVWA: 80

Доступ к графическому интерфейсу Test Drive

Когда вы запрашиваете тест-драйв, в Azure создается новый экземпляр тестового устройства DVWA.

- После запуска вам будет сообщено имя хоста в Интернете для доступа к веб-интерфейсу платформы ALB-X, а также уникальное имя пользователя и пароль.

Мы рекомендуем использовать для этой цели браузер Chrome. Доступ к серверу

https://host имя:27376

- Поскольку мы используем локальный SSL-сертификат для доступа к управлению, в браузере вам будет предложено принять предупреждение о безопасности. После входа в систему вы увидите экран предварительной настройки IP-служб.

Дополнительные модули ALB-X

Нажмите на Library в левом меню и выберите Add-Ons. Здесь вы можете увидеть дополнение DVWA, развернутое на платформе ALB-X.

Он был настроен с именем контейнера или хоста dvwa1, и вы можете видеть динамический IP-адрес 172.x.x.x docker0, который был выделен при запуске приложения.

- Обратите внимание, что в среде Azure кнопки доступа к графическому интерфейсу Add-On не используются. Не стесняйтесь щелкать по остальной части интерфейса ALB-X GUI для ознакомления.

Проклятое уязвимое веб-приложение

Поскольку вас интересует именно функциональность DVWA, имеет смысл взглянуть на графический интерфейс DVWA. DVWA, как вы можете видеть из именования IP-служб, работает на порту 80.

- Когда вы введете адрес тестового диска в браузере, откроется страница настройки DVWA.

Нажмите на кнопку Создать / Сбросить базу данных

- Войдите в DVWA, используя стандартные учетные данные admin / пароль.

- Теперь вы войдете в систему DVWA как администратор.

Уровень безопасности по умолчанию для DVWA - "Невозможно", поэтому в нем не будет никаких уязвимостей.

- Вы должны установить низкий уровень, нажав на меню DVWA Security, выбрав "Low" из выпадающего списка и нажав кнопку отправить. Теперь DVWA полностью готова к использованию в качестве объекта для тестирования на уязвимость.

Командная инъекция

Мы попробуем использовать одну из уязвимостей DVWA. Как мы видим, в DVWA есть страница, на которой мы можем пинговать любой IP-адрес. Давайте проверим, выполняет ли DVWA проверку входных параметров в режиме безопасности "Low". Введите "127.0.0.1; cat /etc/passwd" в поле ввода IP-адреса.

Вуаля, мы успешно ввели произвольную команду и получили список пользователей, зарегистрированных в операционной системе.

- Существует множество интернет-ресурсов об использовании DVWA, которые могут помочь улучшить ваши навыки в области безопасности веб-приложений. Мы приветствуем ваши отзывы и будем рады помочь в настройке вашей собственной производственной реализации WAF. За помощью обращайтесь по почте pre-sales@edgenexus.io

Проклятое уязвимое веб-приложение (DVWA)

Настраиваемый целевой веб-сервер, который можно использовать для тестирования вашего WAF и инструмента атаки

Инструмент для атаки веб-приложений ZAP

Web Application Attack Tool - это сканер уязвимостей, основанный на OWASP ZAP

Мы будем рады услышать от вас

- Люди говорят, что мы знающие и дружелюбные, но судить об этом можете вы сами.

Не верьте нам на слово - воспользуйтесь бесплатной пробной версией

Аппаратное и программное обеспечение или даже Ваш собственный онлайн-образ с полной тестовой средой.

Просто сообщите нам, что Вам нужно здесь

МАГАЗИН ПРИЛОЖЕНИЙ

Copyright © 2021 Edgenexus Limited.