- Why Edgenexus?

- Try

- Products

- Solutions

- Applications

- Resources

COMPARE

READ

WATCH

SEE

Alliances and Partners

- Support

Test dell'applicazione web dannatamente vulnerabile

Che cos'è?

Benvenuti al nostro test drive - questo documento vi fornirà le informazioni necessarie per ottenere il massimo dal test drive di Damn Vulnerable Web App (DVWA) in Azure. Per chi non lo sapesse, cos “è il DVWA? Si tratta di un” applicazione web progettata per essere intenzionalmente vulnerabile a scopo di test di sicurezza e per scopi educativi.

- DVWA è un'applicazione web PHP/MySQL, il cui obiettivo principale è quello di essere un aiuto per i professionisti della sicurezza per testare le loro competenze e strumenti in un ambiente legale. Abbiamo cercato di rendere l'implementazione del DVWA il più semplice possibile e abbiamo costruito un add-on che può essere facilmente applicato al bilanciatore di carico edgeNEXUS ALB-X.

Looxy.io è il nostro strumento di test esterno consigliato. Può eseguire una serie di test di sicurezza (e di altro tipo). E soprattutto è gratis! looxy.io

Come funziona?

L'ALB-X ha la capacità di eseguire applicazioni containerizzate che possono essere unite direttamente o utilizzando il proxy del bilanciatore di carico. Questa immagine ha 1 Add-On già distribuito, ma puoi sempre andare su Appstore e distribuirne altri.

Panoramica sulla connettività

Le macchine virtuali distribuite nel cloud Azure fanno uso dell'indirizzamento IP interno privato (IP NAT's) nello stesso modo in cui sarebbero distribuite in un ambiente data center standard.

- Per ottenere l'accesso alla risorsa attraverso l'internet pubblico viene eseguita una funzione NAT dall'indirizzo IP pubblico assegnato all'indirizzo IP privato della macchina virtuale. Un indirizzo IP è assegnato all'apparecchio e diverse porte sono utilizzate per accedere alle diverse risorse. Il diagramma qui sotto mostra come le diverse funzioni comunicano. DVWA Online, Damn Vulnerable Web Application.

Nome host Docker / indirizzo IP e connettività del servizio IP

Le applicazioni Add-On distribuite su ALB-X comunicano con ALB-X attraverso un'interfaccia di rete interna docker0. Vengono assegnati automaticamente indirizzi IP dal pool docker0 interno.

Un nome di host per ogni istanza dell'applicazione Add-On è configurato attraverso la GUI di ALB-X prima di avviare l'applicazione. ALB-X è in grado di risolvere l'indirizzo IP docker0 per l'applicazione utilizzando questo nome host interno. Usare sempre il nome dell'host quando ci si rivolge ai contenitori dell'applicazione - gli IP possono cambiare!

- I servizi IP che utilizzano l'indirizzo IP privato Azure eth0 sono configurati su ALB-X per consentire l'accesso esterno all'applicazione add-on. Questo permette l'uso della funzione di reverse proxy ALB-X per eseguire l'offload SSL e la traduzione delle porte dove richiesto. Quindi queste sono tutte le porte aperte: ALB-X Gestione GUI: 27376 DVWA: 80

Accesso alla GUI del Test Drive

Quando si richiede un test drive viene creata una nuova istanza del dispositivo di prova DVWA in Azure.

- Una volta avviato, vi verrà consigliato il nome dell'host Internet per poter accedere alla GUI web della piattaforma ALB-X e la combinazione unica di nome utente e password.

Si consiglia di utilizzare il browser Chrome per questo scopo. Accedere al server

https://host nome:27376

- Poiché usiamo un certificato SSL locale per l'accesso alla gestione, ti verrà richiesto nel tuo browser di accettare l'avviso di sicurezza. Vedrai la schermata di preconfigurazione dei servizi IP una volta effettuato il login.

ALB-X Add-Ons

Clicca su Library nel menu a sinistra e seleziona Add-Ons. Qui potete vedere l'add-on DVWA che è stato distribuito sulla piattaforma ALB-X.

È stato configurato con un contenitore o nome host dvwa1 e si può vedere l'indirizzo IP dinamico 172.x.x.x docker0 che è stato assegnato quando l'applicazione è stata avviata.

- Nota nell'ambiente Azure i pulsanti di accesso alla GUI Add-On non sono utilizzati. Sentitevi liberi di cliccare sul resto dell'interfaccia GUI di ALB-X per acquisire familiarità.

Dannata web app vulnerabile

Poiché è la funzionalità DVWA che vi interessa, avrebbe senso ora dare un'occhiata alla GUI del DVWA. Il DVWA come potete vedere dalla denominazione dei servizi IP funziona sulla porta 80.

- Quando inserite l'indirizzo del vostro test drive nel vostro browser, vi verrà presentata la pagina DVWA Setup.

Cliccate su Create / Reset Database

- Accedere al DVWA con le credenziali di default admin / password.

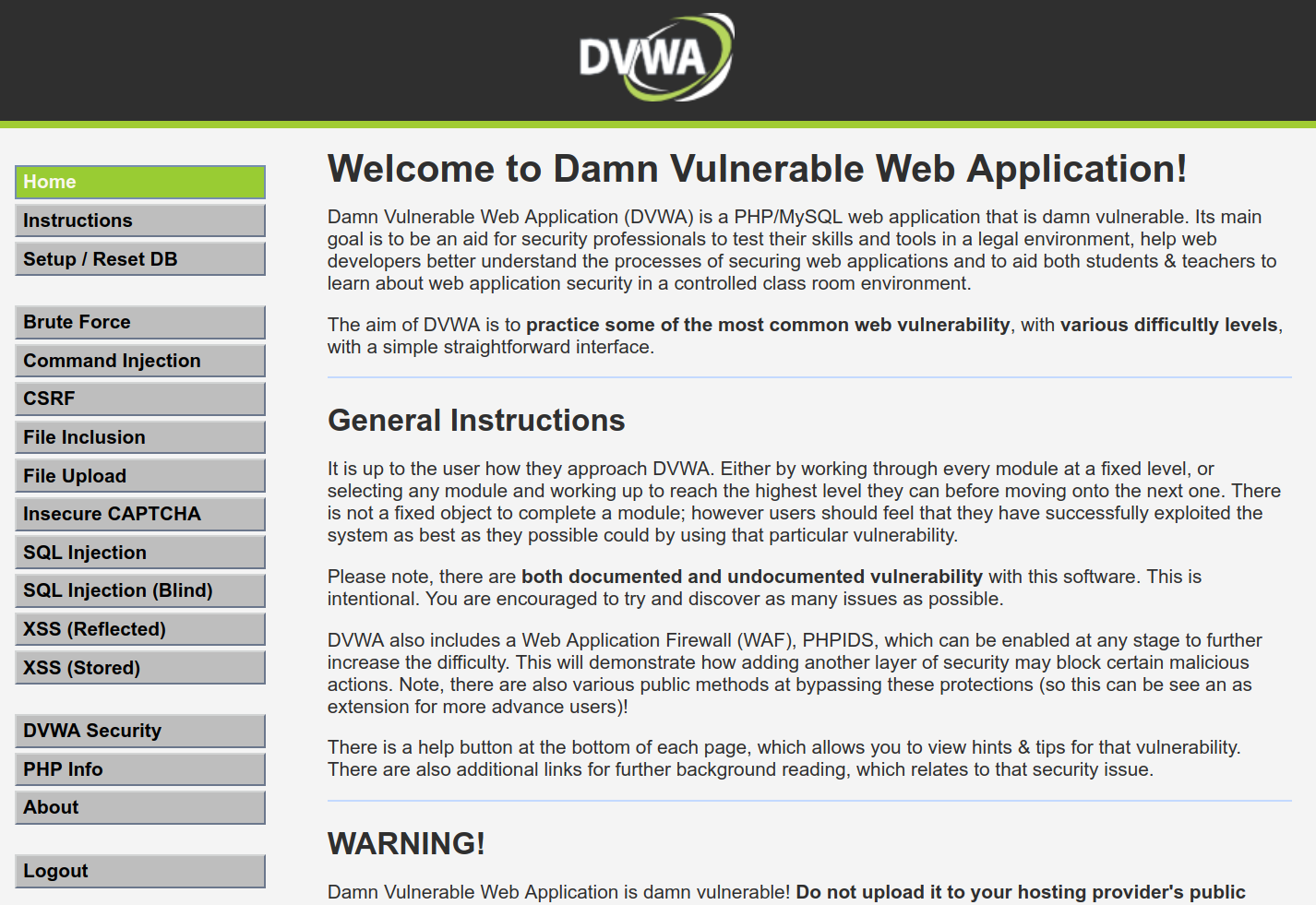

- Ora sarete collegati a DVWA come amministratore.

Il livello di sicurezza predefinito per DVWA è "Impossibile", quindi non presenterà alcuna vulnerabilità.

- Dovreste impostare il livello su basso cliccando sul menu DVWA Security selezionando "Low" dal menu a tendina e cliccando su submit. DVWA è ora tutto preparato e pronto per l'uso come obiettivo di test di vulnerabilità.

Iniezione di comandi

Proveremo a sfruttare una delle vulnerabilità DVWA. Come possiamo vedere c'è una pagina in DVWA dove possiamo fare il ping di qualsiasi indirizzo IP. Controlliamo se DVWA esegue la convalida dei parametri di input in modalità di sicurezza "Low". Inserisci "127.0.0.1; cat /etc/passwd" nel campo di inserimento dell'indirizzo IP.

Voilà, abbiamo iniettato con successo un comando arbitrario e ottenuto una lista di utenti registrati nel sistema operativo.

- Ci sono molte risorse online sull'uso di DVWA che possono aiutare a migliorare le vostre competenze sulla sicurezza delle applicazioni web. Accogliamo con favore il vostro feedback e saremmo lieti di assistervi nell'impostazione della vostra implementazione WAF di produzione. Per assistenza si prega di scrivere a pre-sales@edgenexus.io

Dannata applicazione web vulnerabile (DVWA)

Un server web di destinazione configurabile che può essere utilizzato per testare il tuo WAF e lo strumento di attacco

Strumento di attacco alle applicazioni web ZAP

Web Application Attack Tool è uno scanner di vulnerabilità basato su OWASP ZAP

Ci piacerebbe sentire da voi

- La gente dice che siamo competenti e amichevoli, ma questo lo potete giudicare voi.

Non ci creda sulla parola - faccia una prova gratuita

Hardware, software o anche la tua immagine online completa di un ambiente di prova completo.

Facci sapere di cosa hai bisogno qui