- Why Edgenexus?

- Essayer

- Products

- Solutions

- Applications

- Resources

COMPARE

READ

WATCH

SEE

Alliances and Partners

- Support

Test de l'application Web Damn Vulnerable

Qu'est-ce que c'est ?

Bienvenue à notre essai - ce document vous fournira les informations dont vous avez besoin pour tirer le meilleur parti de l'essai de Damn Vulnerable Web App (DVWA) dans Azure. Pour ceux qui ne connaissent pas, qu'est-ce que DVWA ? Il s'agit d'une application web conçue pour être intentionnellement vulnérable à des fins de tests de sécurité et d'éducation.

- DVWA est une application web PHP/MySQL, dont l'objectif principal est de permettre aux professionnels de la sécurité de tester leurs compétences et leurs outils dans un environnement légal. Nous avons essayé de rendre le déploiement du DVWA aussi simple que possible et nous avons construit une fonctionnalité supplémentaire qui peut être facilement appliquée à l'équilibreur de charge ALB-X d'edgeNEXUS.

Looxy.io est l’outil de test externe que nous recommandons. Il peut exécuter une variété de tests de sécurité (et autres). Et surtout, il est gratuit ! looxy.io

Comment cela fonctionne-t-il ?

L'ALB-X a la capacité d'exécuter des applications conteneurisées qui peuvent être jointes ensemble directement ou en utilisant le proxy de l'équilibreur de charge. Cette image contient un module complémentaire déjà déployé, mais vous pouvez toujours aller dans l'Appstore et en déployer d'autres.

Aperçu de la connectivité

Les machines virtuelles déployées dans le nuage Azure utilisent l'adressage IP interne privé (IP NAT'ed) de la même manière qu'elles seraient déployées dans un environnement de centre de données standard.

- Pour accéder à la ressource via l'internet public, une fonction NAT est exécutée de l'adresse IP publique allouée à l'adresse IP privée de la machine virtuelle. Une adresse IP est attribuée à l'appareil et différents ports sont utilisés pour accéder aux différentes ressources. Le schéma ci-dessous montre comment les différentes fonctions communiquent. DVWA Online, Damn Vulnerable Web Application.

Nom d'hôte / adresse IP de Docker et connectivité du service IP

Les applications complémentaires déployées sur l'ALB-X communiquent avec l'ALB-X via une interface réseau interne docker0. Des adresses IP leur sont automatiquement attribuées à partir du pool interne docker0.

Un nom d'hôte pour chaque instance de l'application Add-On est configuré via l'interface graphique ALB-X avant le démarrage de l'application. L'ALB-X est capable de résoudre l'adresse IP de docker0 pour l'application en utilisant ce nom d'hôte interne. Utilisez toujours le nom de l'hôte lorsque vous adressez les conteneurs d'applications - les adresses IP peuvent changer !

- Les services IP utilisant l'adresse IP privée Azure eth0 sont configurés sur l'ALB-X pour permettre un accès externe à l'application complémentaire. Cela permet d'utiliser la fonction reverse proxy d'ALB-X pour effectuer un déchargement SSL et une translation de port si nécessaire. Voici donc tous les ports ouverts : ALB-X GUI Management : 27376 DVWA : 80

Accès à l'interface graphique de Test Drive

Lorsque vous demandez un essai, une nouvelle instance de l'appliance de test DVWA est créée dans Azure.

- Une fois qu'il a démarré, on vous indiquera le nom d'hôte Internet pour pouvoir accéder à l'interface graphique Web de la plate-forme ALB-X ainsi que la combinaison unique de nom d'utilisateur et de mot de passe.

Nous vous recommandons d'utiliser le navigateur Chrome à cette fin. Accéder au serveur

https://host nom:27376

- Comme nous utilisons un certificat SSL local pour l'accès à la gestion, vous serez invité dans votre navigateur à accepter l'alerte de sécurité. Vous verrez l'écran de pré-configuration des services IP une fois que vous vous serez connecté.

Compléments d'ALB-X

Cliquez sur Library dans le menu de gauche et sélectionnez Add-Ons. Vous pouvez voir ici le module complémentaire DVWA qui a été déployé sur la plateforme ALB-X.

Il a été configuré avec un conteneur ou un nom d'hôte dvwa1 et vous pouvez voir l'adresse IP dynamique docker0 172.x.x.x qui a été allouée lorsque l'application a été lancée.

- Notez que dans l'environnement Azure, les boutons d'accès à l'interface graphique des modules complémentaires ne sont pas utilisés. N'hésitez pas à cliquer sur le reste de l'interface graphique d'ALB-X pour vous familiariser.

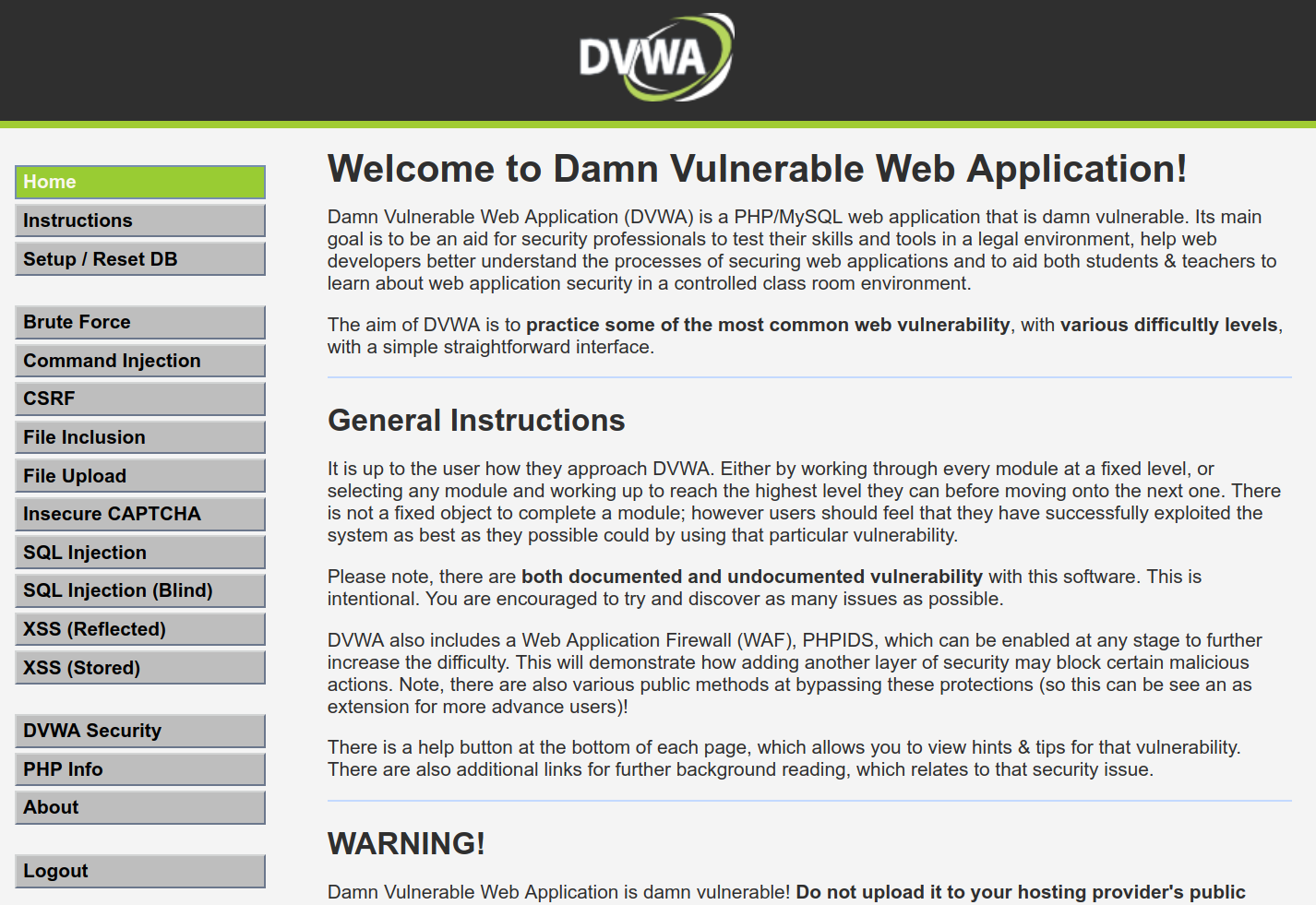

Damn Vulnerable Web App

Comme c'est la fonctionnalité DVWA qui vous intéresse, il serait judicieux de jeter un coup d'œil à l'interface graphique DVWA. Le DVWA, comme vous pouvez le voir dans la désignation des services IP, fonctionne sur le port 80.

- Lorsque vous saisissez l'adresse de votre test de conduite dans votre navigateur, la page de configuration du DVWA s'affiche.

Cliquez sur Créer / Réinitialiser la base de données

- Connectez-vous au DVWA avec l'identifiant par défaut admin / password.

- Vous serez maintenant connecté à DVWA en tant qu'administrateur.

Le niveau de sécurité par défaut du DVWA est "Impossible", il ne présentera donc aucune vulnérabilité.

- Vous devez régler le niveau sur faible en cliquant sur le menu Sécurité DVWA, en sélectionnant "Faible" dans la liste déroulante et en cliquant sur "Envoyer". Le DVWA est maintenant prêt à être utilisé comme cible de test de vulnérabilité.

Injection de commandes

Nous allons essayer d'exploiter l'une des vulnérabilités du DVWA. Comme nous pouvons le voir, il y a une page dans DVWA où nous pouvons envoyer un ping à n'importe quelle adresse IP. Vérifions si le DVWA effectue la validation des paramètres d'entrée en mode de sécurité "faible". Entrez "127.0.0.1 ; cat /etc/passwd" dans le champ de saisie de l'adresse IP.

Voilà, nous avons réussi à injecter une commande arbitraire et obtenu une liste d'utilisateurs enregistrés dans le système d'exploitation.

- Il existe de nombreuses ressources en ligne sur l'utilisation du DVWA qui peuvent vous aider à améliorer vos compétences en matière de sécurité des applications web. Nous vous invitons à nous faire part de vos commentaires et serions heureux de vous aider à mettre en place votre propre implémentation WAF de production. Pour toute assistance, veuillez envoyer un courriel à pre-sales@edgenexus.io

Damn Vulnerable Web App (DVWA)

Un serveur web cible configurable qui peut être utilisé pour tester votre WAF et votre outil d'attaque.

Outil d'attaque des applications Web ZAP

Web Application Attack Tool est un scanner de vulnérabilité basé sur OWASP ZAP.

Nous serions ravis de vous entendre

- Les gens disent que nous sommes bien informés et amicaux, mais c'est à vous d'en juger.

Ne nous croyez pas sur parole, faites un essai gratuit.

Matériel, logiciel ou même votre propre image en ligne avec un environnement de test complet.

Faites-nous savoir ce dont vous avez besoin ici

MAGASIN D’APPLICATIONS

Copyright © 2021 Edgenexus Limited.