目次

本書は、WAF アプリケーションファイアウォールのテストドライブチュートリアルを最大限に活用するために必要な情報を提供します。

- WAFテストドライブは、完全なWebアプリケーション・セキュリティ・テストおよびトレーニング環境です。 これには、ロードバランサー/ADC、WAF(Webアプリケーションファイアウォール)、Zapアプリケーション攻撃ツール、DVWA(Dam Vulnerable Web Application)が含まれます。

以下からダウンロードできます(Azureアカウントは必要ありません)。

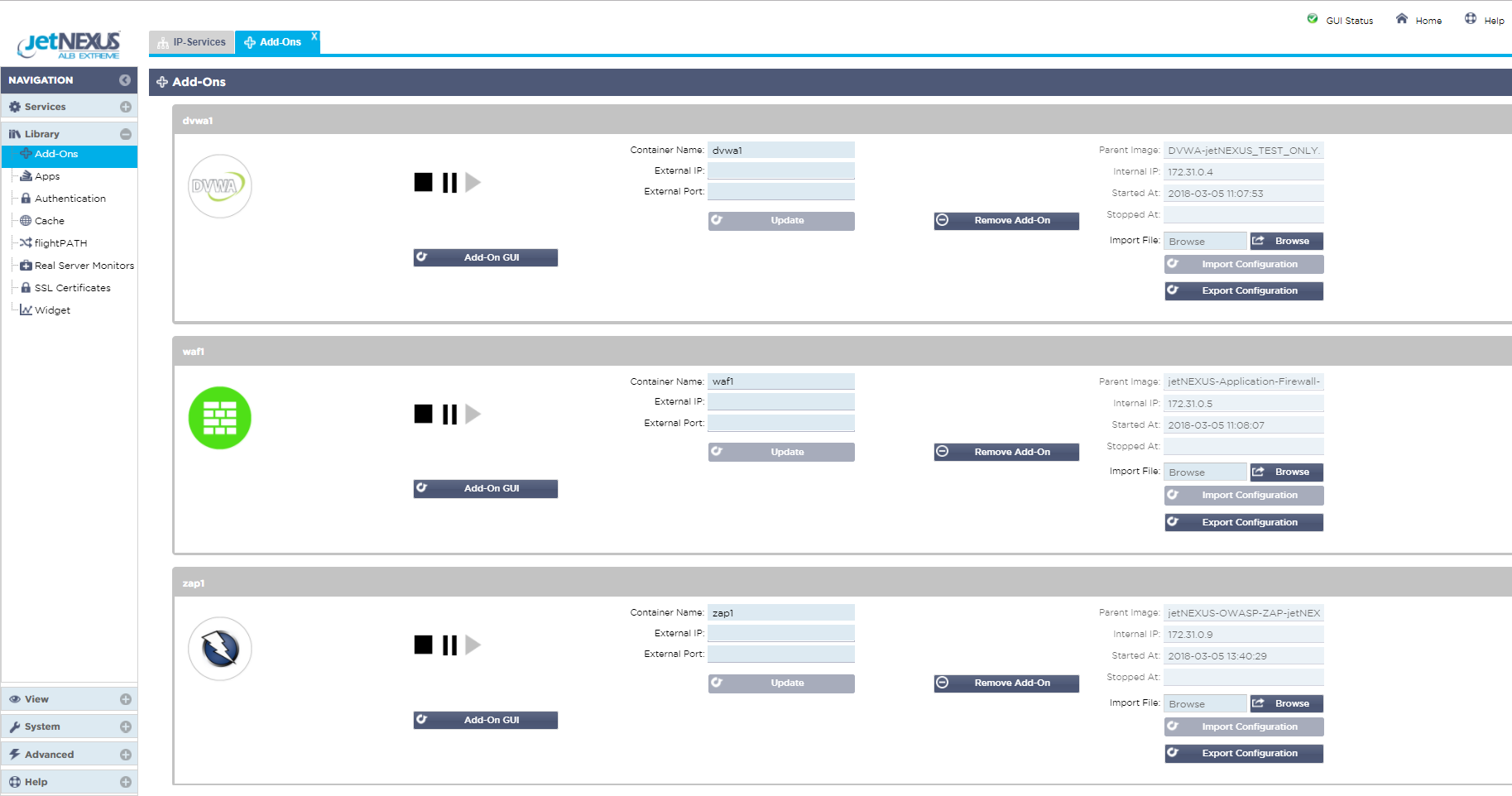

ALB-Xにはコンテナ化されたアプリケーションを実行する機能があり、直接、またはロードバランサーのプロキシを使用して結合することができます。 このイメージはすでに3つデプロイされていますが、Appstoreにアクセスしてさらにデプロイすることができます。🙂

Webアプリケーションファイアウォールは、ALB-Xロードバランサーに適用できるいくつかの機能アドオンの一つです。

- WAFの導入は可能な限りシンプルになるように努めたが、ニーズに合わせて環境を調整するために設定できることがいくつかあるのは明らかだ。

このテストドライブのウォークスルーでは、これらの設定にハイライトを当てる。

実際のシナリオでは、WAFはクライアントからのhttpリクエスト/トラフィックを受信して検査し、リクエストがファイアウォールルールをトリガーしたかどうかに応じて、ウェブアプリケーションに到達するリクエストを転送またはブロックします。

まず第一に、あなたはおそらくライブのウェブ・アプリケーションを悪意のある攻撃にさらしたくはないだろうが、WAFがどのように動作するかを確認したいのだろうと仮定した。 (実際のサーバーをテストしたい場合は、簡単に変更できます🙂)。

そこで私たちは、WAFの動作を練習し実証できるよう、自己完結型の環境を構築した。

- 攻撃トラフィックを発生させることができる「OWASP Zed 攻撃プロキシ」と、その名前が示すように、悪用できる多くのセキュリティホールを持つウェブアプリケーションをシミュレートする「Damn Vulnerable Web Application」です。

ここでは、これらのツールを使用できるようにするための基本的なコンフィギュレーション設定について説明するが、本書はアプリケーションの包括的なガイドとみなされるべきではない。

各ツールの使用や操作にまだ慣れていない場合は、各ツールの公式オンラインポータルで詳細を確認することをお勧めする。

これらのツールはいずれも、WAF(および GSLB)のデプロイに使用しているのと同じ環境である ALB-X の docker コンテナ環境に、迅速かつ簡単にインポートされている。

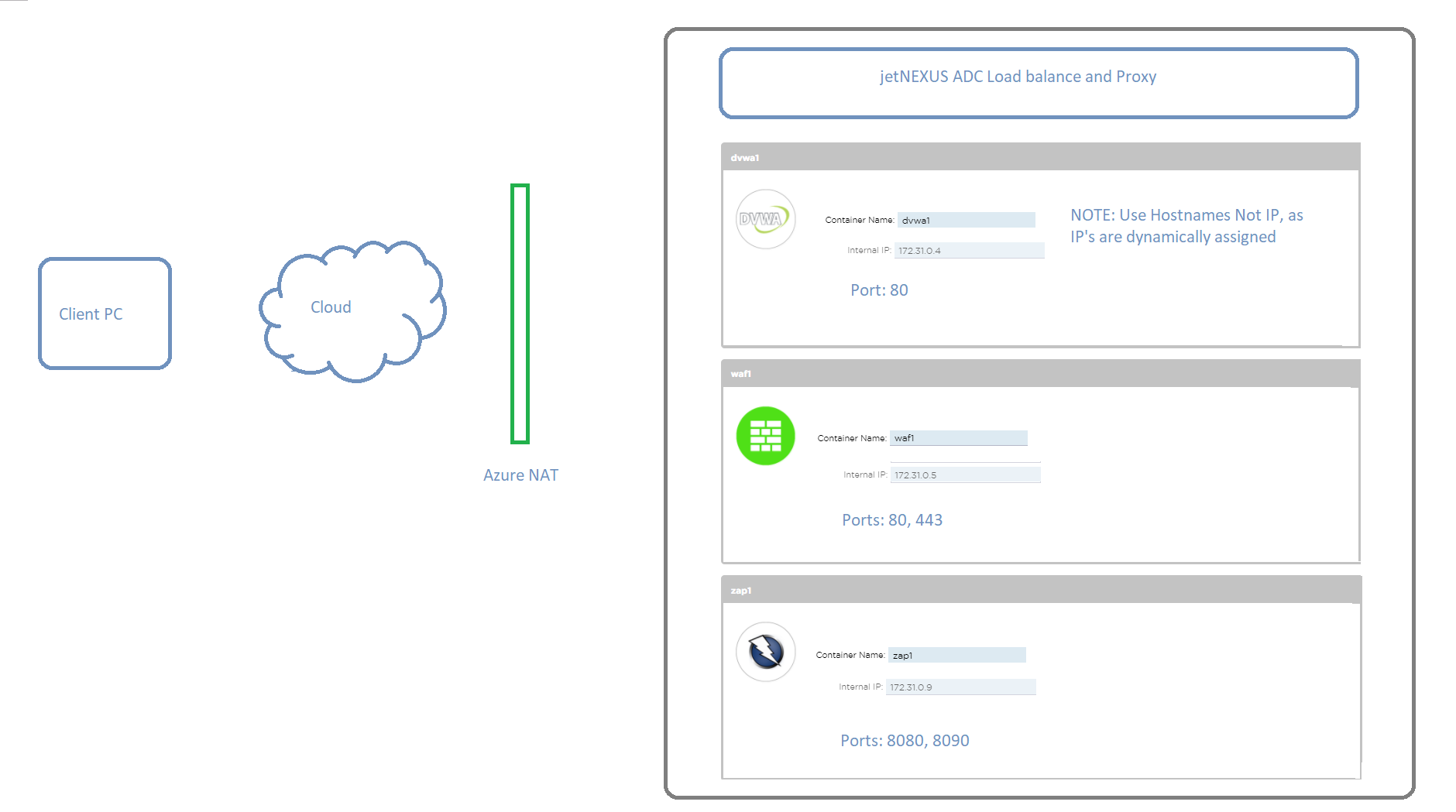

接続性の概要

Azureクラウドに配置された仮想マシンは、標準的なデータセンター環境に配置されたものと同じように、プライベートな内部IPアドレス(NATされたIP)を使用します。

- パブリックインターネット経由でリソースにアクセスするために、割り当てられたパブリックIPアドレスから仮想マシンのプライベートIPアドレスへのNAT機能が実行されます。

アプライアンスには1つのIPアドレスが割り当てられ、異なるリソースへのアクセスには異なるポートが使用される。

下図は、異なる機能がどのように通信するかを示している。

Dockerのホスト名/IPアドレスとIPサービスの接続性

ALB-Xにデプロイされたアドオンアプリケーションは、内部のdocker0ネットワークインターフェイスを介してALB-Xと通信する。 内部のdocker0プールから自動的にIPアドレスが割り当てられます。

- アドオンアプリケーションの各インスタンスのホスト名は、アプリケーションを起動する前にALB-X GUIで設定します。

ALB-Xはこの内部ホスト名を使って、アプリケーションのdocker0のIPアドレスを解決することができます。

- アプリケーションコンテナのアドレスを指定する際には、常にホスト名を使用してください。

これにより、ALB-X のリバースプロキシ機能を利用し、必要に応じて SSL オフロードやポート変換を行うことができます。

以上がオープンポートです:

-

ALB-X GUI管理: 27376

-

ZAP攻撃プロキシ8080と8900

-

DVWA: 8070

-

ポート80と443は、WAFへの直接アクセスを許可するために開いている。

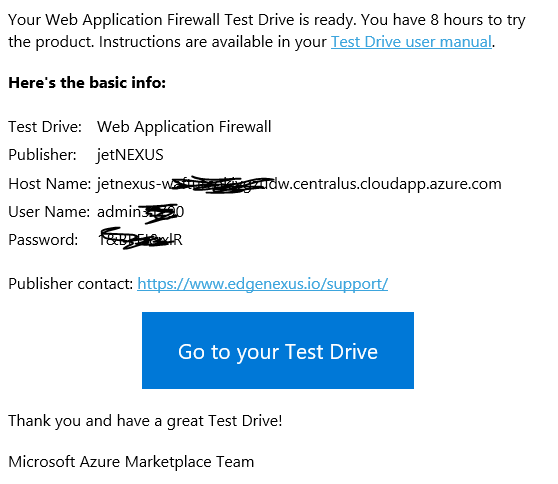

テストドライブGUIへのアクセス

テストドライブをリクエストすると、WAFテストアプライアンスの新しいインスタンスがAzureに作成されます。 起動すると、ALB-X プラットフォームの Web GUI にアクセスするためのインターネットホスト名と、固有のユーザ名とパスワー ドの組み合わせが通知されます。

このため、Chromeブラウザの使用を推奨します。

- サーバーへのアクセス https://host name:27376

管理アクセスにはローカルのSSL証明書を使用しているため、ブラウザでセキュリティ警告を承認するよう求められます。 ログインすると、IPサービスの事前設定画面が表示されます。

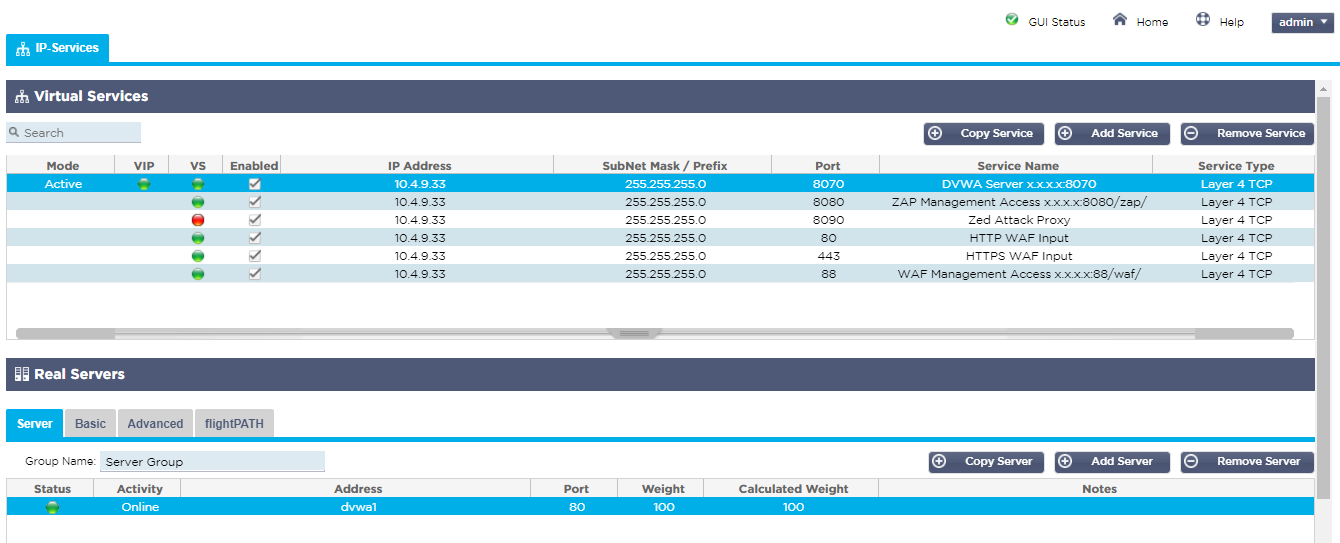

私たちは、各サービスが何に使用され、サービスにアクセスするためにブラウザのアドレスバーでどのようにリンクを構築する必要があるかを簡単に識別できるように、x.x.x.xをAzureのホスト名またはパブリックIPアドレスに置き換えて、各サービスに名前を付けました。

- ポート:8080/zap/のプロキシ管理インターフェイスにアクセスして起動するまで、ポート:8090のZed Attack Proxyサービスが赤いヘルスチェックエラーを表示するのは正常であることに注意。

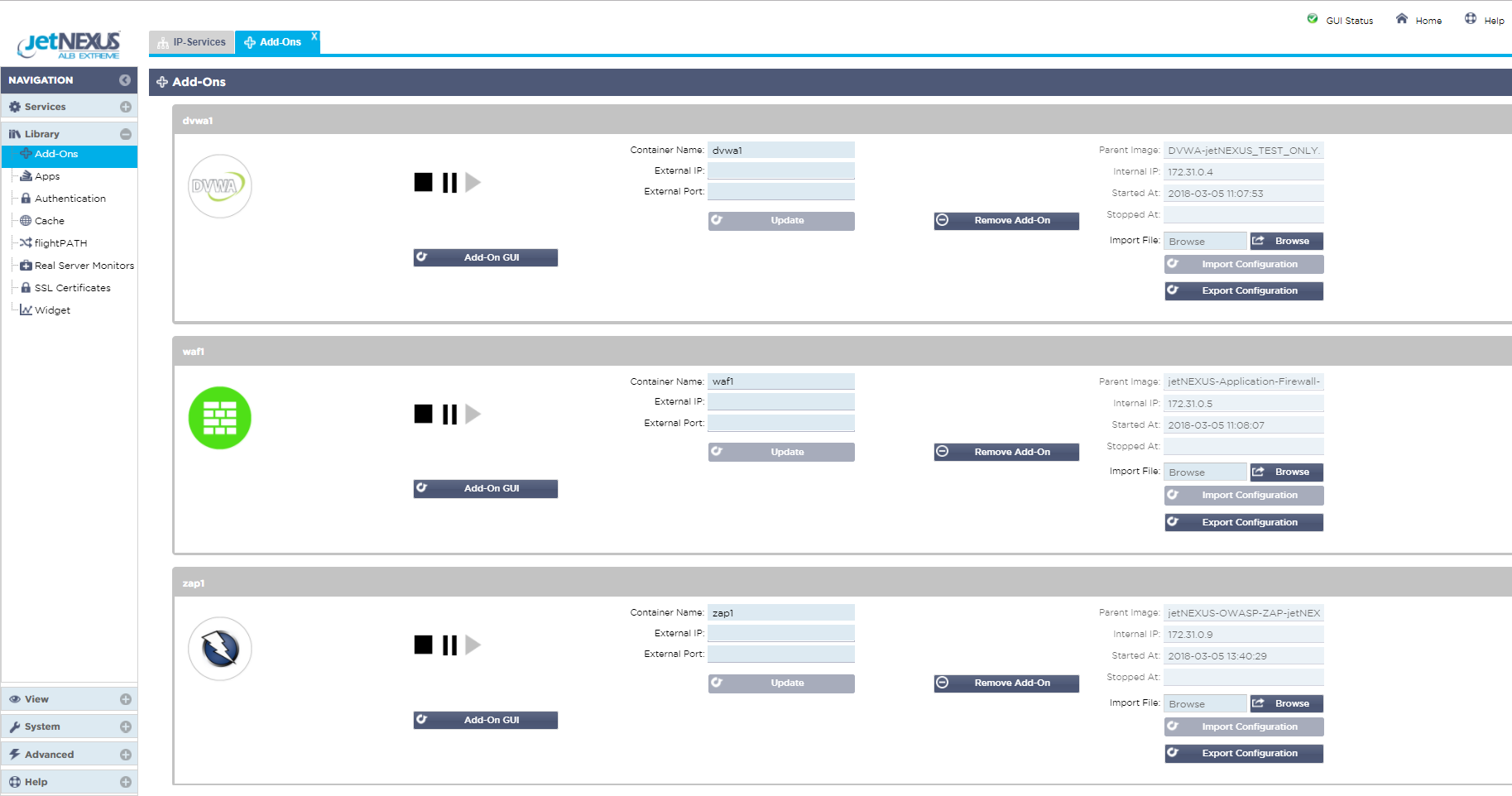

ALB-Xアドオン

左メニューのライブラリをクリックし、アドオンを選択します。

それぞれにコンテナまたはホスト名(waf1、zap1、dvwa1)が設定され、アプリケーション起動時に割り当てられた 172.31.x.x の動的 docker0 IP アドレスが表示されています。

Azure 環境では、アドオンの GUI アクセスボタンは使用されないことに注意してください。

ALB-X の GUI インタフェースに慣れるために、残りの部分をクリックしてみてください。

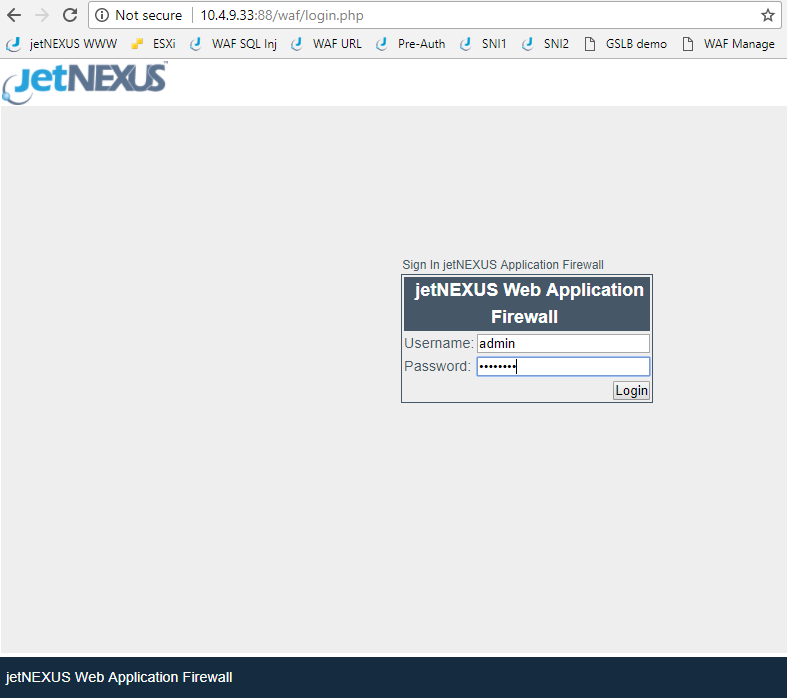

WAF GUI

あなたが興味を持っているのはWAFの機能なので、WAF GUI ᙂ を見てみるのは理にかなっている。

- IPサービスの名前からわかるように、WAF管理はポート:88で実行され、ブラウザでアドレスを入力するときに/waf/のパスを追加する必要があります。

そうするとログイン画面が表示されます。

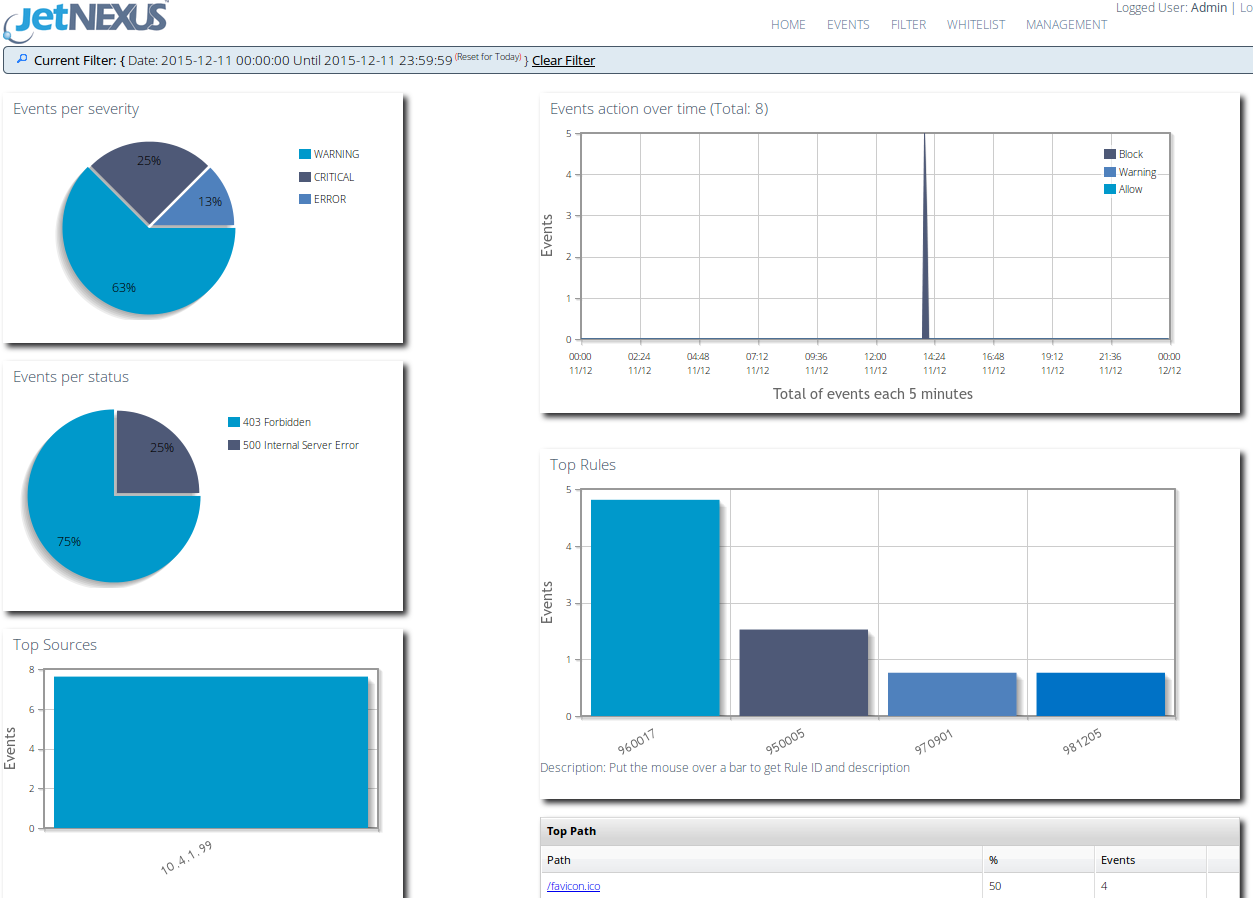

ログインすると、以下の画面が表示されます。

このダッシュボードには、過去24時間以内にWAFによってトリガーされたイベントの概要が表示されます。 これは設定済みのテストドライブなので、管理ページで保護するホストの詳細を設定済みです。

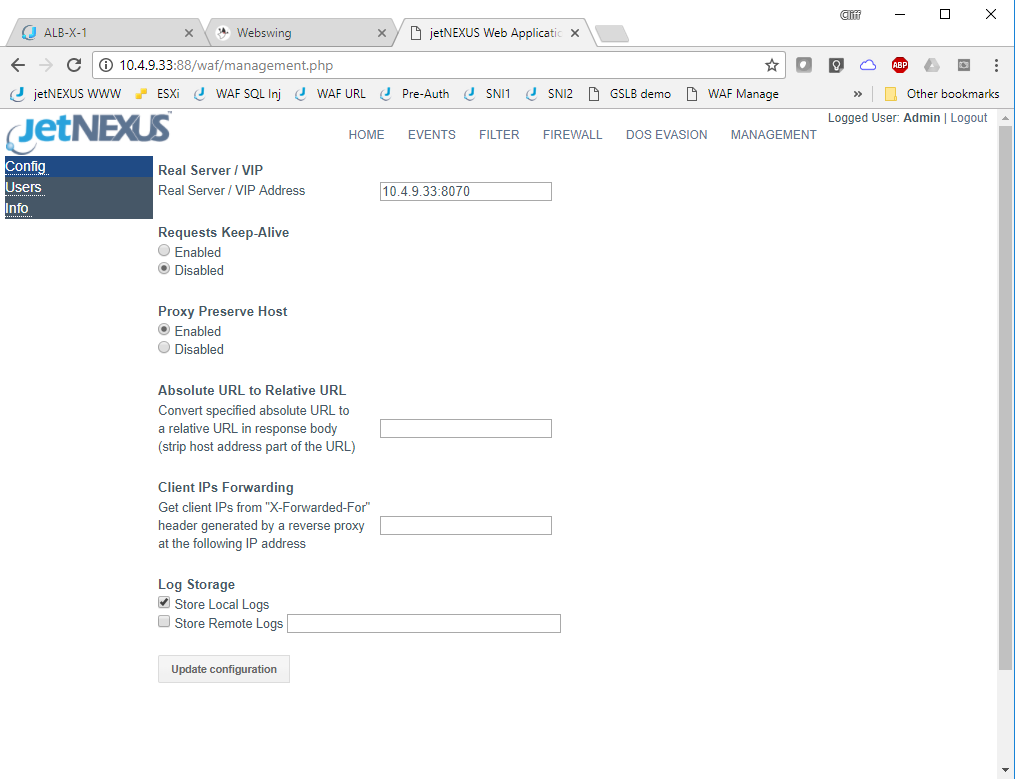

テストドライブでは、AzureプライベートインターフェースIPアドレスを動的に取得し、DVWAウェブサーバーへのアクセスに使用するポート:8070とともにリアルサーバー/VIP設定ボックスに設定しました。 これは設定済みのテストドライブなので、管理ページで保護するホストの詳細を設定済みです。

- 実サーバー /VIP は、保護しているアプリケーションまたは仮想サーバーのアドレスとポートです。

IPアドレスはご自由に変更してください。

- 外部からのHTTPSトラフィックをサポートするには、DVWAサーバーへのアクセス設定と同様に、ALB-Xサービス経由でトラフィックを送信する必要があります。

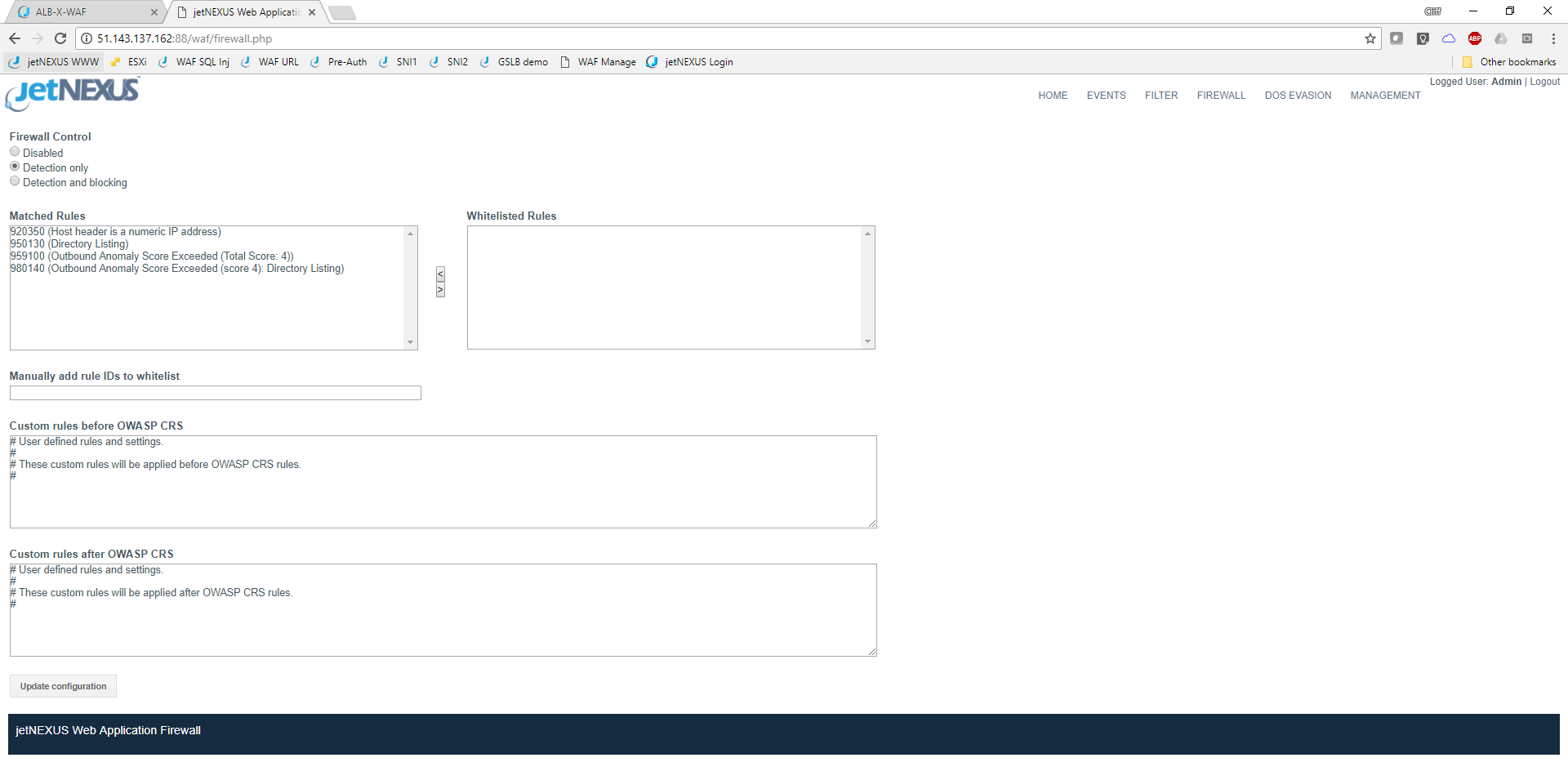

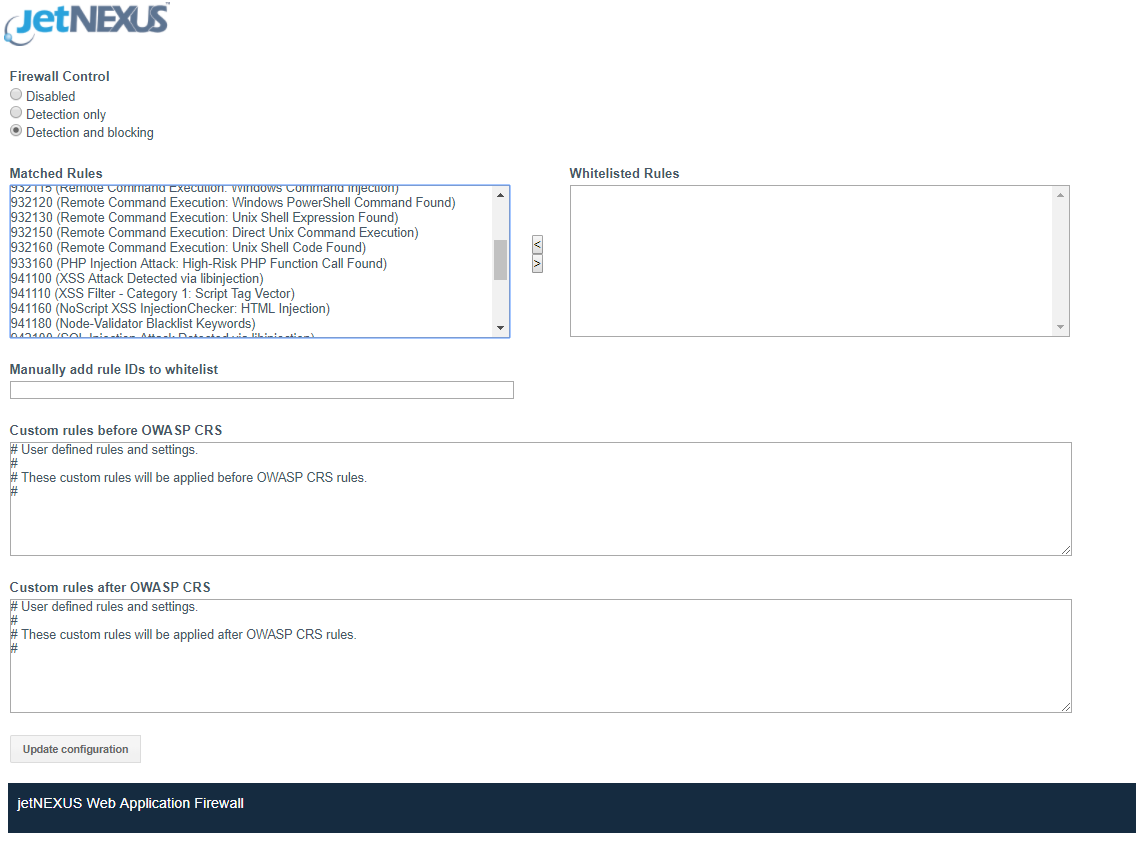

ここで、WAFファイアウォールのページを見てみよう。

ここで動作モードを設定し、どのルールが検出されたかを確認したり、ブロックしたくないルールをホワイトリスト化したりできる。

デフォルトでロードされるルールセットは、OWASPコアルールセットである。 これには、OWASPが管理している文字通り何千種類もの攻撃ベクトルの詳細が含まれている。

上のスクリーンショットは、WAFがデフォルトの検知専用モードで動作していることを示している。 WAFが攻撃を積極的にブロックするように、テストドライブではこのモードを検出およびブロックモードに変更してください。 現在のところイベントはないはずだが、イベントが発生するとこのように表示される。

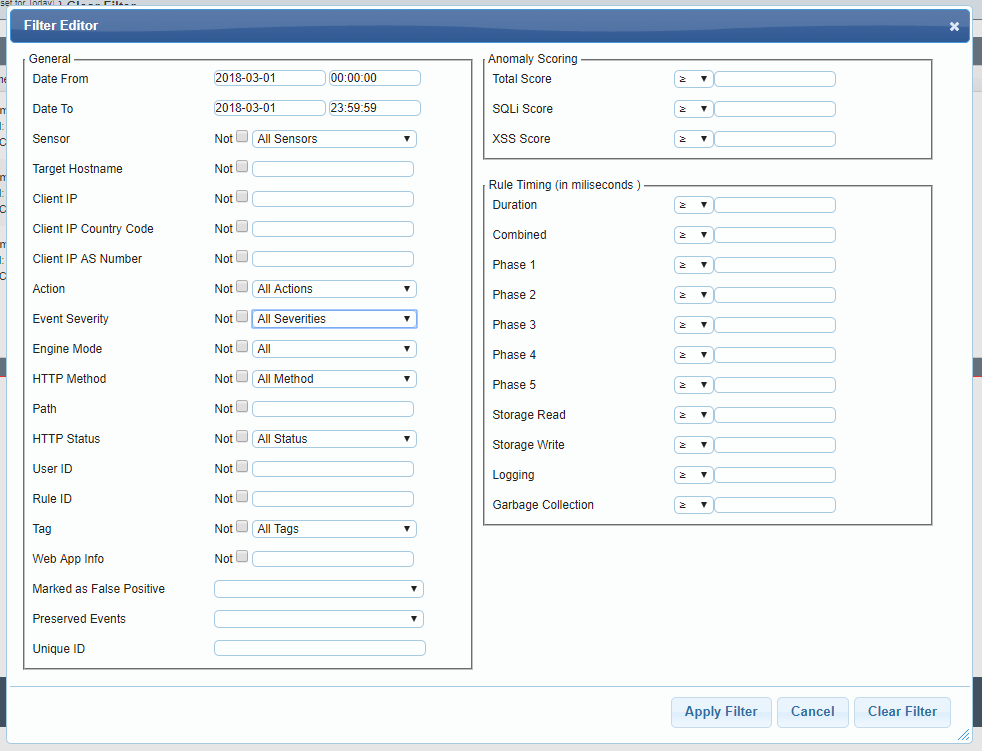

イベント画面にフィルタを適用することで、観察したい特定のイベントに絞り込むことができる。

ゼット・アタック・プロキシ

アプライアンスへの管理アクセスにはChromeブラウザーの使用をお勧めしますが、テストトラフィックを生成するには別のブラウザーを使用することをお勧めします。

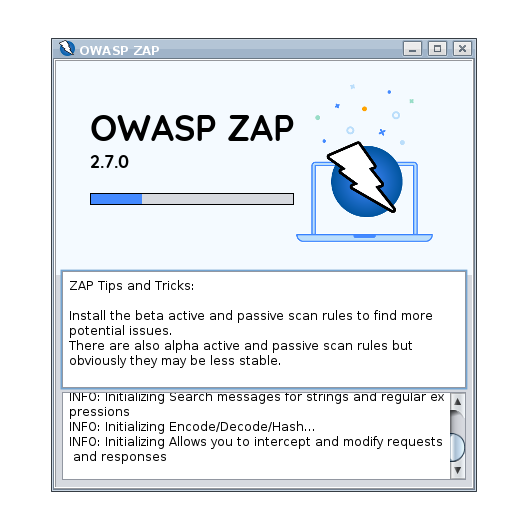

- ZAPは、管理用ブラウザ(Chrome)を:8080/zap/に接続することで起動します。 そうすると、最初にZAPウェブスウィングの初期化画面が表示されます。

これは次回のZAP起動時に変更される。

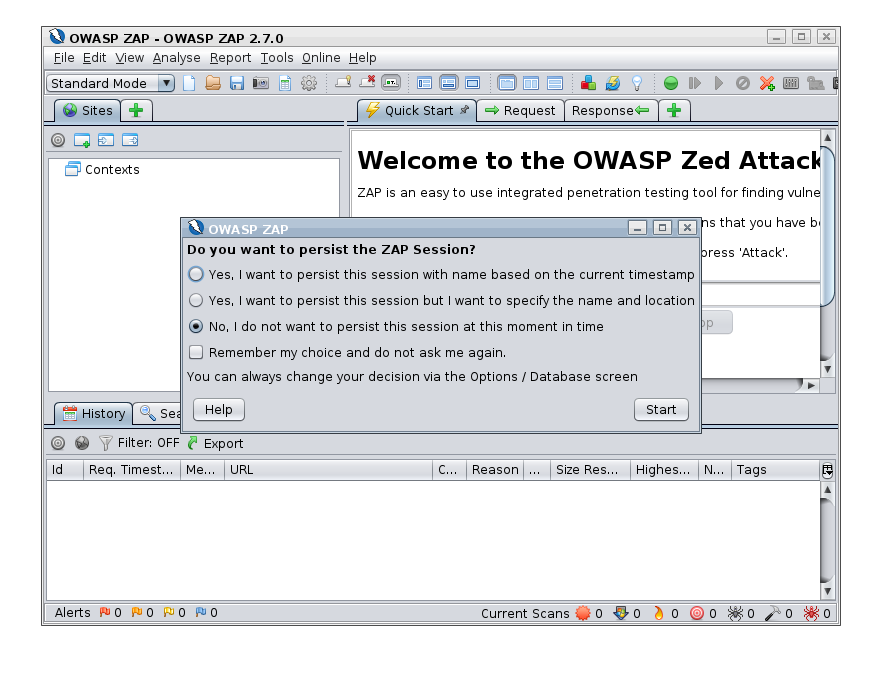

- そして、そのセッションを永続化するかどうかを選択するオプションがある。 テストドライブでは、これはおそらく必要ない。

これが完了すると、ZAPが実行され、8090 IPサービスのLEDが赤から緑に変わり、ポート:8090が開かれているため、TCPヘルスチェックがパスしたことを示します。

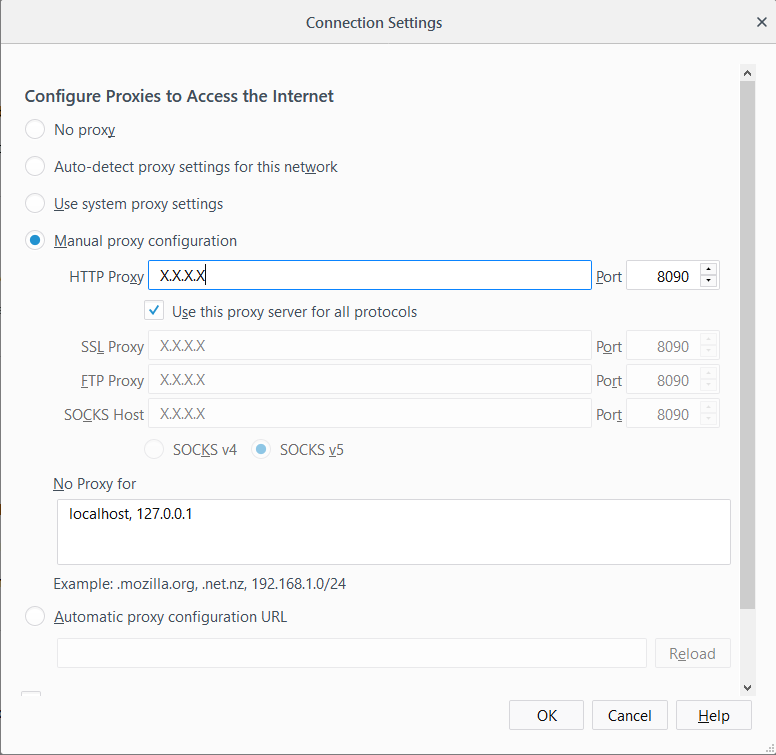

- ここで、プロキシを使うようにブラウザを設定する必要がある。 これで、FirefoxウェブトラフィックブラウザがZAPパブリックIPアドレスとポート:8090をネットワークプロキシとして使用するように設定できます。

ZAPプロキシ経由のDVWAアクセス

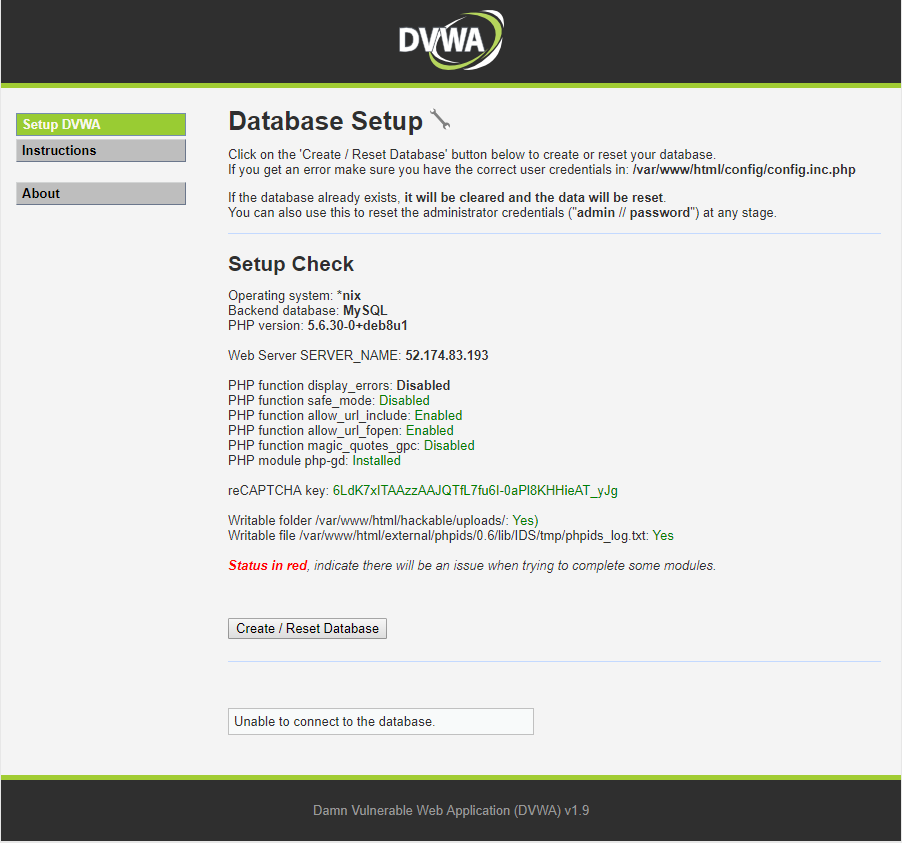

これで、ZAPプロキシとWAFを経由してFirefoxトラフィックブラウザを使用してDVWAにアクセスできるようになります。標準のウェブポート:80またはhttp://X.X.X.X、テストドライブのホスト名またはパブリックIPアドレスを入力します。

- http://jetnexus-wafturcokjygzudw.centralus.cloudapp.azure.com

このような画面が表示されるはずだ。

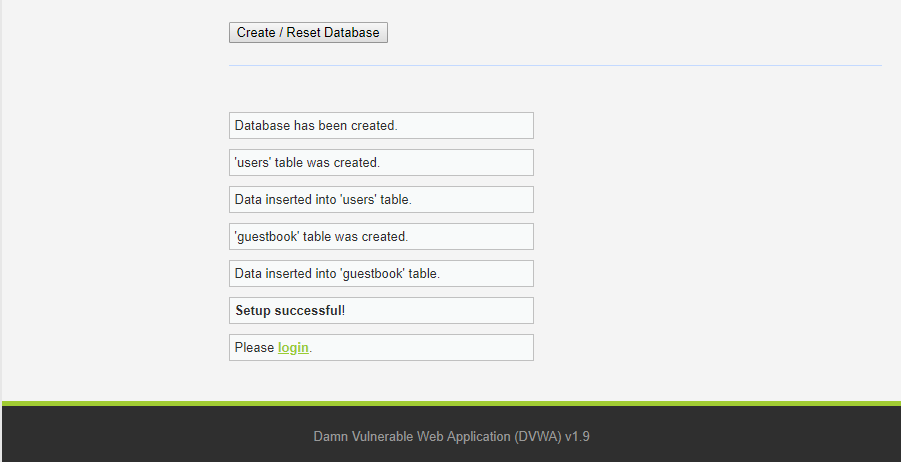

Create / Reset Databaseをクリックします。

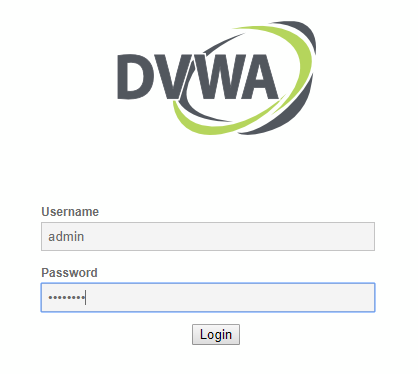

DVWAにデフォルトのクレデンシャルadmin / passwordでログインします。

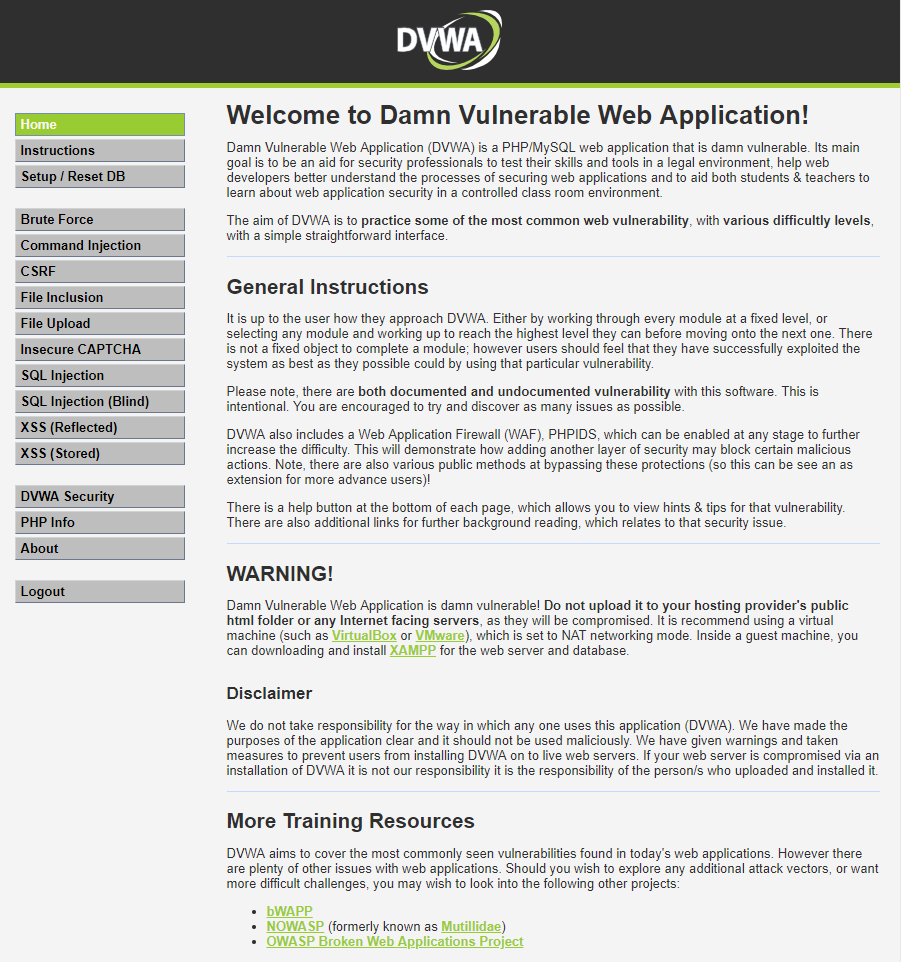

これで、DVWA に admin としてログインできます。

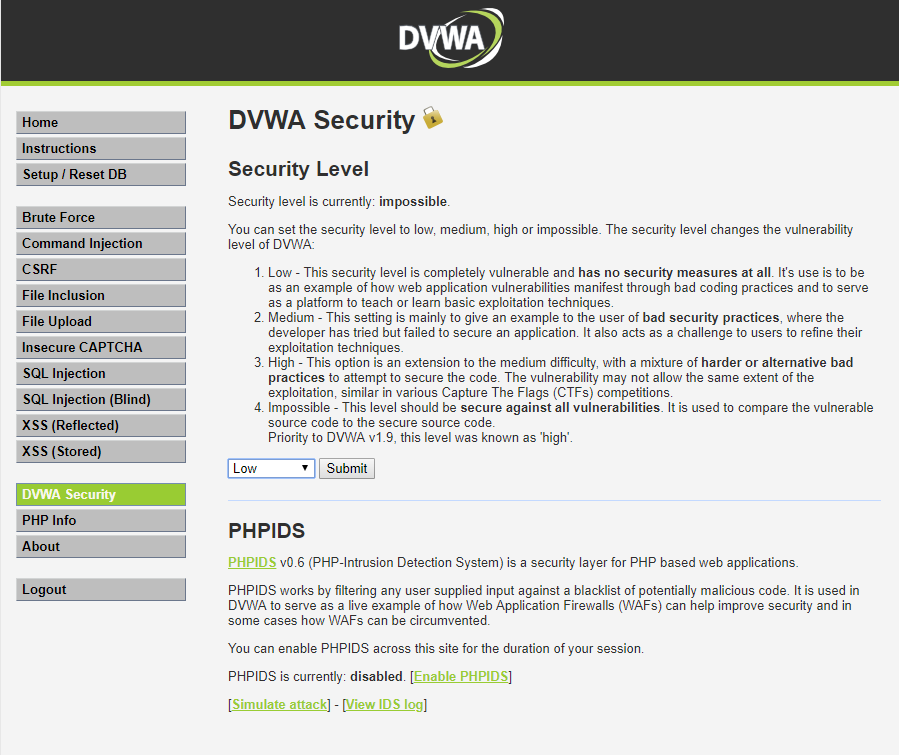

DVWAのデフォルトのセキュリティレベルは「Impossible」なので、脆弱性を示すことはありません。 DVWAセキュリティ」メニューから「低」を選択し、「送信」をクリックして、レベルを「低」に設定してください。

DVWAは、脆弱性テストのターゲットとして使用するための準備が整っています。

ZAPの使用

ZAPをセットアップし、まずDVWAアプリケーションをスパイダー化し、それから攻撃を実行するには、いくつかの手順を踏む必要がある。 この設定方法の詳細については、ここで説明するよりも、いくつかのオンライン・リソースを参照していただきたい。

- このYouTubeのビデオは、正確な手順を説明しており、私自身がこのテストドライブを設定する過程でたどったものである。 動画はかなり速いので、半分か4分の1にスロー再生することをお勧めします🙂。

ブラウザのプロキシをlocalhostに設定することに言及している場合、あなたはすでに上記の必要な設定手順を実行している。

結果を見る

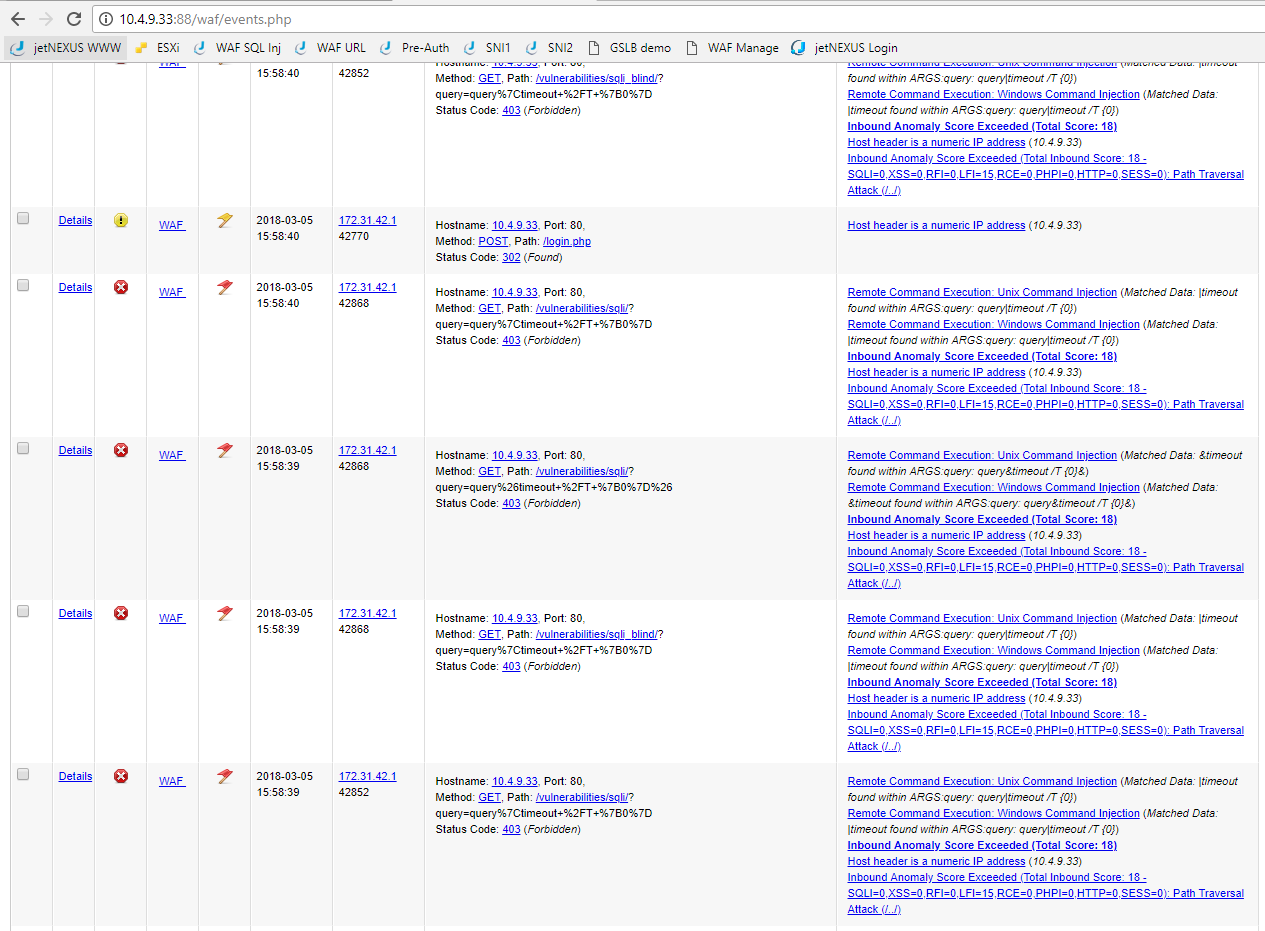

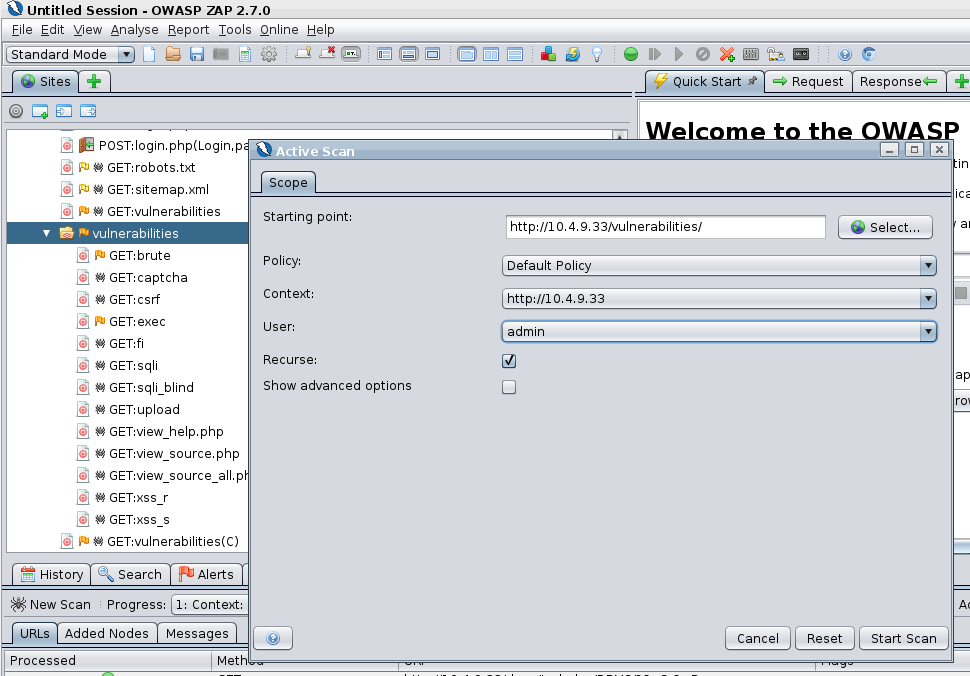

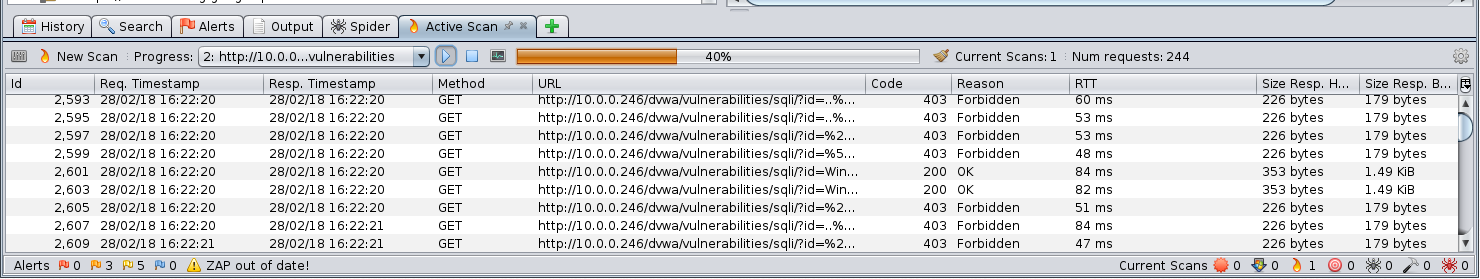

攻撃を実行したら、ZAP プロキシと WAF の両方の GUI で結果を見ることができるはずです。 ここでは、スパイリングされた脆弱性ツリーを見ることができ、その後管理者ユーザーとして攻撃されます。

- WAFのGUIを見れば、検知されブロックされた攻撃を見ることができる。

ZAPプロキシウィンドウに戻ると、攻撃はWAFから403エラーレスポンスを受信し、DVWAサーバーへの進行をブロックしていることがわかります。

WAFは、アプリケーション・サーバーへの攻撃を防御するという本来の役割を果たしている。

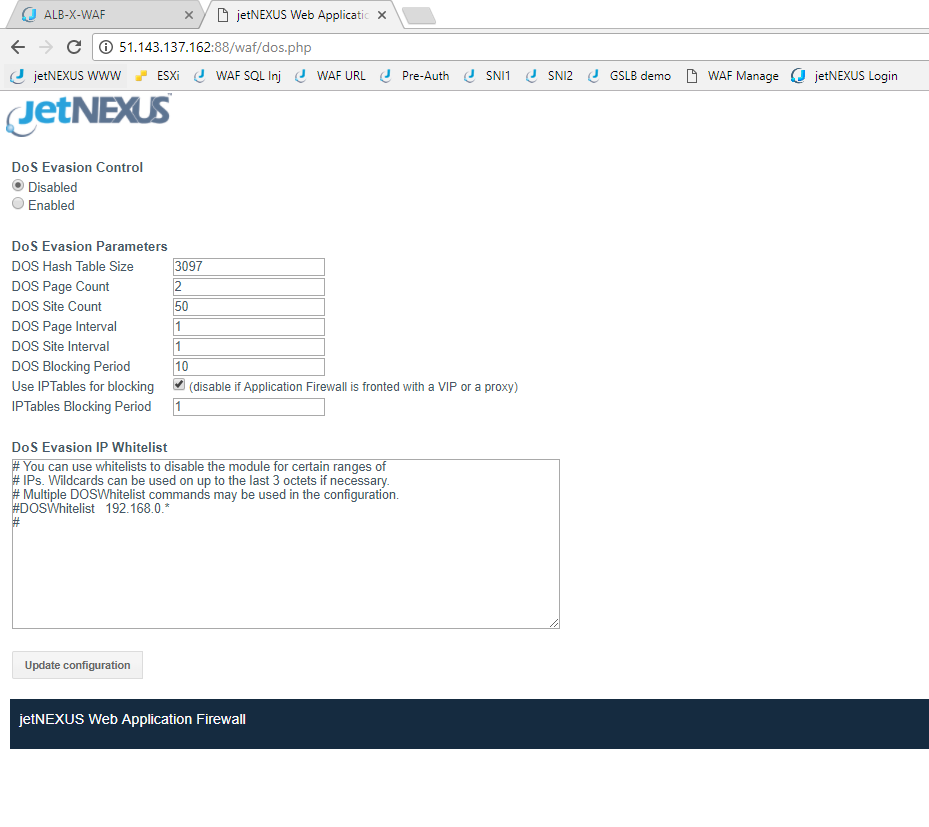

DOS - サービス拒否

WAFは、何千ものハッキング攻撃をブロックできるだけでなく、機密性の高いウェブサーバーにDOS攻撃が到達しないようにフィルタリングすることもできる。

- WAFコンフィギュレーションにはDOSセクションがあり、保護したい攻撃パターンに合わせてタイミングやボリュームのパラメーターを適用・調整できる。

実験

このテストドライブが、Edgenexus ALB-X Web Application Firewall 実装のセットアップの容易さを発見するのに役立つことを願っています。

- WAFの検知モードで一時的にライブトラフィックを迂回させ、自社の公開アプリケーションに対してどのような攻撃が潜在的に行われているかを確認することもできる!

また、お客様のWAF導入のお手伝いをさせていただきたいと思います。

ありがとう。

- Edgenexus ALB-X Web Application Firewallの実装を楽しんでいただければ幸いです。

pre-sales@edgenexus.ioへのご質問をお待ちしております。