Porque no debes esperar a que un hacker te muestre dónde está expuesta tu aplicación

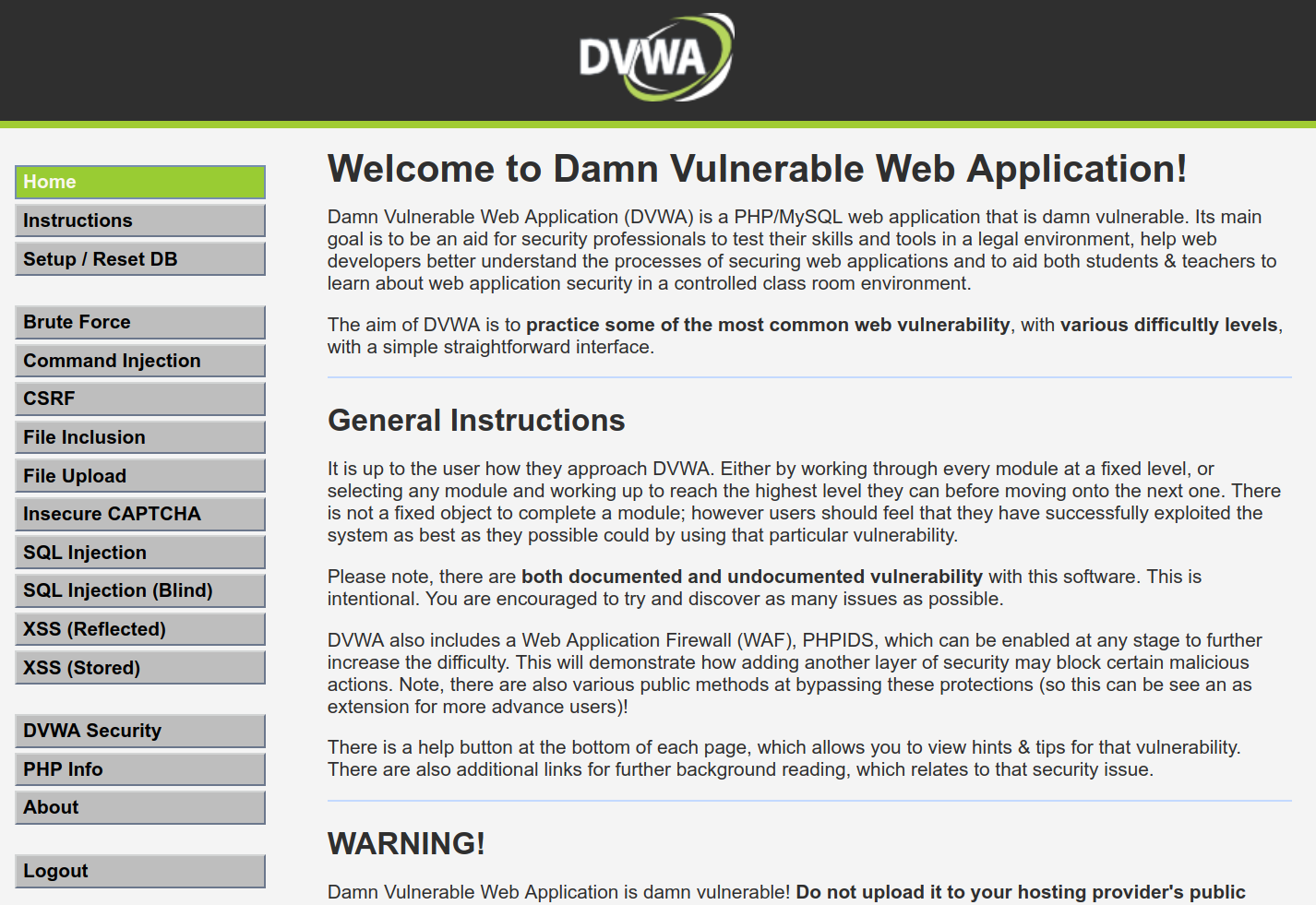

Si ejecutas aplicaciones detrás de la Plataforma de Entrega de Aplicaciones Edgenexus (Load-Balancer + WAF), te mereces un patio de recreo para piratas informáticos. Entra en la Maldita Aplicación Web Vulnerable (DVWA), una aplicación web deliberadamente vulnerable creada para que los profesionales de la seguridad, los desarrolladores y los equipos de operaciones de desarrollo utilicen sus herramientas de prueba, endurezcan las configuraciones y demuestren que tu postura es más estricta que la revisión del código del año pasado.

DVWA es una aplicación web PHP/MySQL diseñada para ser… bueno… condenadamente vulnerable. Su objetivo: proporcionarte un entorno legal y realista para probar cómo las vulnerabilidades web del mundo real explotan los sistemas y, a su vez, cómo responde tu pila de protección.

Looxy.io es nuestra herramienta de pruebas externa recomendada. Puede ejecutar diversas pruebas de Seguridad (y otras pruebas).

El ALB-X tiene la capacidad de ejecutar aplicaciones en contenedores que pueden unirse directamente o utilizando el proxy del equilibrador de carga. Esta imagen tiene 1 complemento ya desplegado, pero siempre puedes ir a la Appstore y desplegar más.

Las máquinas virtuales desplegadas en la nube Azure utilizan direccionamiento IP interno privado (IP “s NAT” ed) del mismo modo que se desplegarían en un entorno de centro de datos estándar.

Las aplicaciones Add-On desplegadas en ALB-X se comunican con ALB-X a través de una interfaz de red docker0 interna. Se les asignan automáticamente direcciones IP del pool interno docker0.

Se configura un nombre de host para cada instancia de la aplicación Add-On a través de la GUI de ALB-X antes de iniciar la aplicación. El ALB-X es capaz de resolver la dirección IP docker0 para la aplicación utilizando este nombre de host interno. Utiliza siempre el nombre de host cuando te dirijas a los contenedores de la aplicación: ¡las IP pueden cambiar!

Cuando solicitas una prueba de conducción, se crea una nueva instancia del dispositivo de prueba DVWA en Azure.

Para ello, te recomendamos que utilices el navegador Chrome. Acceder al servidor

https://host nombre:27376

Haz clic en Biblioteca en el menú de la izquierda y selecciona Complementos. Aquí puedes ver el Complemento DVWA que se ha desplegado en la plataforma ALB-X.

Se ha configurado con un contenedor o nombre de host dvwa1 y puedes ver la dirección IP dinámica docker0 172.x.x.x que se asignó cuando se inició la aplicación.

Como lo que te interesa es la funcionalidad de la DVWA, ahora tendría sentido echar un vistazo a la GUI de la DVWA. El DVWA, como puedes ver en el nombre de los servicios IP, se ejecuta en el puerto 80.

Haz clic en Crear / Restablecer base de datos

El nivel de seguridad por defecto de la DVWA es “Imposible”, por lo que no presentará ninguna vulnerabilidad.

Intentaremos explotar una de las vulnerabilidades del DVWA. Como podemos ver, hay una página en el DVWA en la que podemos hacer ping a cualquier dirección IP. Comprobemos si el DVWA realiza la validación de los parámetros de entrada en modo de seguridad “Bajo”. Introduce “127.0.0.1; cat /etc/passwd” en el campo de entrada de la dirección IP.

Voilà, hemos inyectado con éxito un comando arbitrario y obtenido una lista de usuarios registrados en el sistema operativo.

Aplicación Web Damn Vulnerable (DVWA)

Un servidor web de destino configurable que puede utilizarse para probar tu WAF y tu herramienta de ataque

Herramienta de ataque a aplicaciones web ZAP

Web Application Attack Tool es un escáner de vulnerabilidades basado en OWASP ZAP

Hardware, software o incluso tu propia imagen en línea con un entorno de pruebas completo.

Sólo tienes que decirnos lo que necesitas aquí