Denn Sie sollten nicht darauf warten, dass ein Hacker Ihnen zeigt, wo Ihre App exponiert ist

Wenn Sie Anwendungen hinter der Edgenexus Application Delivery Platform (Load-Balancer + WAF) ausführen, haben Sie einen Hacking-Spielplatz verdient. Hier kommt die Damn Vulnerable Web Application (DVWA) ins Spiel, eine absichtlich verwundbare Webanwendung, die für Sicherheitsexperten, Entwickler und Dev-Ops-Teams entwickelt wurde, um ihre Testtools zu testen, Konfigurationen zu härten und zu beweisen, dass Ihre Sicherheitsvorkehrungen strenger sind als der Code-Review vom letzten Jahr.

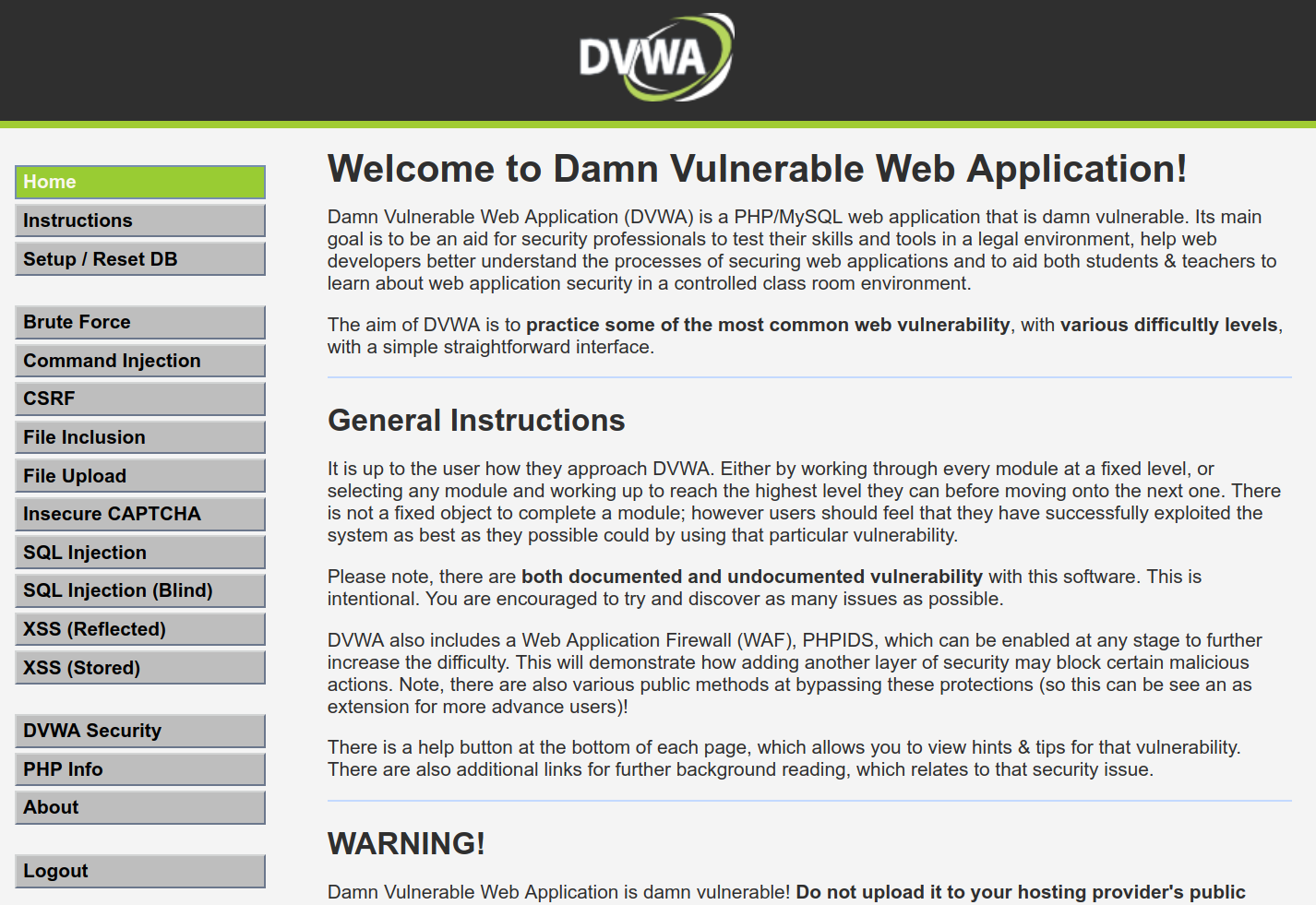

DVWA ist eine PHP/MySQL-Webanwendung, die entwickelt wurde, um… nun ja… verdammt angreifbar zu sein. Ihr Ziel: Ihnen eine legale, realistische Umgebung zu bieten, in der Sie testen können, wie reale Web-Schwachstellen Systeme ausnutzen und wie Ihr Schutzsystem darauf reagiert.

Looxy.io ist unser empfohlenes externes Testwerkzeug. Es kann eine Vielzahl von Sicherheits- (und anderen) Tests durchführen.

Und das Beste: Es ist kostenlos! looxy.io

Der ALB-X ist in der Lage, containerisierte Anwendungen auszuführen, die direkt oder über den Load Balancer Proxy miteinander verbunden werden können. Dieses Image enthält 1 bereits installiertes Add-On, aber Sie können jederzeit zum Appstore gehen und weitere installieren.

Virtuelle Maschinen, die in der Azure-Cloud eingesetzt werden, verwenden private interne IP-Adressen (NAT-IPs), wie sie auch in einer Standard-Rechenzentrumsumgebung eingesetzt werden würden.

Add-On-Anwendungen, die auf ALB-X eingesetzt werden, kommunizieren mit ALB-X über eine interne docker0-Netzwerkschnittstelle. Ihnen werden automatisch IP-Adressen aus dem internen docker0-Pool zugewiesen.

Ein Host-Name für jede Instanz der Add-On-Anwendung wird über die ALB-X-GUI konfiguriert, bevor die Anwendung gestartet wird. Der ALB-X kann die IP-Adresse von docker0 für die Anwendung über diesen internen Hostnamen auflösen. Verwenden Sie bei der Adressierung der Anwendungscontainer immer den Hostnamen - IPs können sich ändern!

Wenn Sie eine Testfahrt anfordern, wird eine neue Instanz der DVWA-Test-Appliance in Azure erstellt.

Wir empfehlen die Verwendung des Browsers Chrome für diesen Zweck. Zugriff auf den Server

https://host Name:27376

Klicken Sie im linken Menü auf Bibliothek und wählen Sie Add-Ons. Hier sehen Sie das DVWA-Add-On, das auf der ALB-X-Plattform implementiert wurde.

Er wurde mit einem Container- oder Hostnamen dvwa1 konfiguriert, und Sie können die dynamische IP-Adresse 172.x.x.x docker0 sehen, die beim Start der Anwendung zugewiesen wurde.

Da Sie sich für die DVWA-Funktionalität interessieren, ist es sinnvoll, sich jetzt die DVWA-GUI anzusehen. Der DVWA läuft, wie Sie aus der Benennung der IP-Dienste ersehen können, auf Port 80.

Klicken Sie auf Datenbank erstellen/zurücksetzen

Die Standardsicherheitsstufe für DVWA ist "Unmöglich", so dass es keine Schwachstellen aufweist.

Wir werden versuchen, eine der DVWA-Schwachstellen auszunutzen. Wie wir sehen können, gibt es eine Seite in DVWA, auf der wir jede IP-Adresse anpingen können. Lassen Sie uns prüfen, ob DVWA die Validierung der Eingabeparameter im Sicherheitsmodus "Niedrig" durchführt. Geben Sie in das Eingabefeld für die IP-Adresse "127.0.0.1; cat /etc/passwd" ein.

Voilà, wir haben erfolgreich ein beliebiges Kommando injiziert und eine Liste der im Betriebssystem registrierten Benutzer erhalten.

Verdammte verwundbare Web-App (DVWA)

Ein konfigurierbarer Ziel-Webserver, der zum Testen Ihrer WAF und Ihres Angriffswerkzeugs verwendet werden kann

ZAP Web Application Attack Tool

Web Application Attack Tool ist ein Schwachstellen-Scanner auf Basis von OWASP ZAP

Hardware, Software oder sogar Ihr eigenes Online-Image mit einer vollständigen Testumgebung.

Lassen Sie uns einfach wissen, was Sie brauchen hier