Потому что не стоит ждать, пока хакер покажет Вам, где Ваше приложение подвергается опасности.

Если Вы используете приложения на платформе Edgenexus Application Delivery Platform (Load-Balancer + WAF), Вы заслуживаете площадки для взлома. Введите Damn Vulnerable Web Application (DVWA), намеренно уязвимое веб-приложение, созданное для профессионалов в области безопасности, разработчиков и команд dev-ops, чтобы они могли использовать свои инструменты тестирования, усилить конфигурации и доказать, что Ваша защита более жесткая, чем прошлогодний обзор кода.

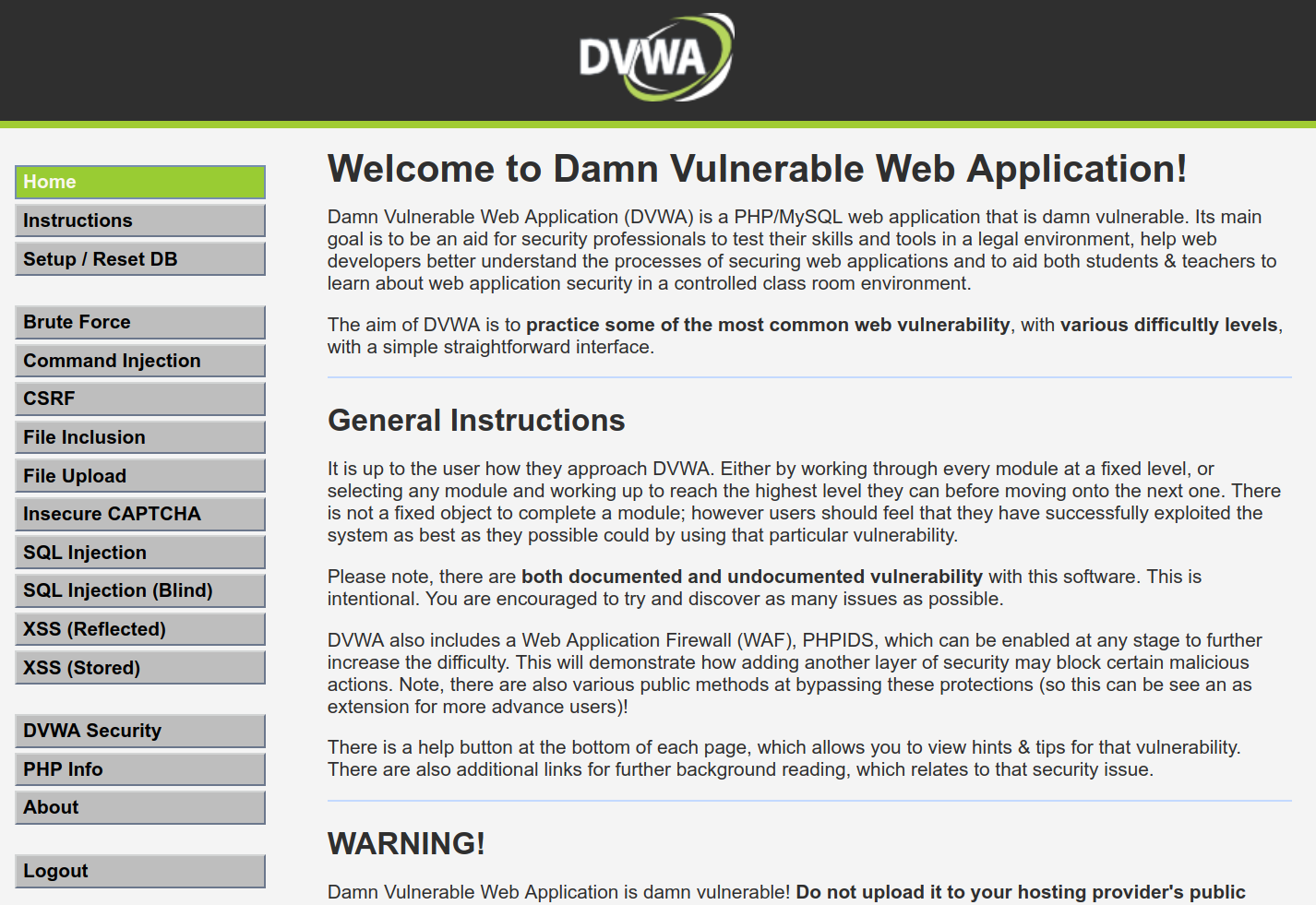

DVWA — это веб-приложение на PHP/MySQL, созданное для того, чтобы быть… ну… чертовски уязвимым. Его цель: предоставить Вам легальную, реалистичную среду для проверки того, как реальные веб-уязвимости эксплуатируют системы, и, в свою очередь, как реагирует Ваш стек защиты.

Looxy.io — это рекомендуемый нами инструмент для внешнего тестирования. Он может выполнять различные тесты безопасности (и другие тесты).

Лучше всего, что это бесплатно! looxy.io

ALB-X имеет возможность запускать контейнерные приложения, которые могут быть объединены напрямую или с помощью прокси-сервера балансировщика нагрузки. На этом изображении уже развернуто 1 дополнение, но вы всегда можете перейти в Appstore the и развернуть другие.

Виртуальные машины, развернутые в облаке Azure, используют частную внутреннюю IP-адресацию (NAT'ed IP's) так же, как и при развертывании в стандартной среде центра обработки данных.

Дополнительные приложения, развернутые на ALB-X, взаимодействуют с ALB-X через внутренний сетевой интерфейс docker0. Им автоматически выделяются IP-адреса из внутреннего пула docker0.

Имя хоста для каждого экземпляра приложения Add-On настраивается через графический интерфейс ALB-X перед запуском приложения. ALB-X может разрешить IP-адрес docker0 для приложения, используя это внутреннее имя хоста. Всегда используйте имя хоста при обращении к контейнерам приложений - IP может меняться!

Когда вы запрашиваете тест-драйв, в Azure создается новый экземпляр тестового устройства DVWA.

Мы рекомендуем использовать для этой цели браузер Chrome. Доступ к серверу

https://host имя:27376

Нажмите на Library в левом меню и выберите Add-Ons. Здесь вы можете увидеть дополнение DVWA, развернутое на платформе ALB-X.

Он был настроен с именем контейнера или хоста dvwa1, и вы можете видеть динамический IP-адрес 172.x.x.x docker0, который был выделен при запуске приложения.

Поскольку вас интересует именно функциональность DVWA, имеет смысл взглянуть на графический интерфейс DVWA. DVWA, как вы можете видеть из именования IP-служб, работает на порту 80.

Нажмите на кнопку Создать / Сбросить базу данных

Уровень безопасности по умолчанию для DVWA - "Невозможно", поэтому в нем не будет никаких уязвимостей.

Мы попробуем использовать одну из уязвимостей DVWA. Как мы видим, в DVWA есть страница, на которой мы можем пинговать любой IP-адрес. Давайте проверим, выполняет ли DVWA проверку входных параметров в режиме безопасности "Low". Введите "127.0.0.1; cat /etc/passwd" в поле ввода IP-адреса.

Вуаля, мы успешно ввели произвольную команду и получили список пользователей, зарегистрированных в операционной системе.

Проклятое уязвимое веб-приложение (DVWA)

Настраиваемый целевой веб-сервер, который можно использовать для тестирования вашего WAF и инструмента атаки

Инструмент для атаки веб-приложений ZAP

Web Application Attack Tool - это сканер уязвимостей, основанный на OWASP ZAP

Аппаратное и программное обеспечение или даже Ваш собственный онлайн-образ с полной тестовой средой.

Просто сообщите нам, что Вам нужно здесь