NHSの「WannaCry」エクスプロイト – 再発の可能性、さらに悪化する可能性、そして学べる教訓とは?

今週、私たちはコンピュータ・システムの広範なハッキングを目撃した。これは、最も基本的なレベルである私たちの健康という、個人としての私たち全員に広範な影響を及ぼした。幸運なことに、これは古いウィンドウズXPマシンにしか影響を与えなかったので、その標的は限られていた。 次の大きなリスクは何だろうか? WAF(ウェブ・アプリケーション・ファイアウォール)は以前から存在し、ウェブ・サイトやアプリケーションを特定の攻撃から保護する役割を担っています。 ウェブ・サーバーは通常、内部ネットワークとパブリック・ネットワークの両方からアクセスできるため、攻撃の強力なターゲットとなります。ウェブサーバは強力なサーバハードウェア上で動作し、ユーザのコンピュータとは異なり、常にオンになっています!最近「

WannaCry」やNHSで見られたようなマルウェア攻撃を仕掛けるには絶好の場所なのです。 今や企業にとっては標準的なコンポーネントですが、中小企業や中堅市場へのユーザー導入は、WAFが複雑でこのレベルでは不要と認識されてきたこともあり、遅々として進んでいません。 クレジットカード決済システムにアプリケーション・ファイアウォールが必要であると規定したPCIDSSのような標準は、金融機関への導入を加速させていますが、これは1つの分野に過ぎません。 このことは、私たち一般人にとって何を意味するのでしょうか?単純な事実として、何百、何千ものウェブアプリケーションが Layer7 のウェブ攻撃に対して脆弱です。 ほとんどの企業が伝統的なファイアウォールを導入し、外部接続用のポートやアプリケーションへのアクセスをブロックしている一方で、一般利用者がアクセスできるように設計されたアプリケーションも存在します。ウェブサイトはこの最も単純な例です。 つまり、ドアを開けて誰でもウェブサーバにアクセスできるようにすることができます。彼らがあなたのウェブサーバに要求していることが正当であることを、あなたはどうやって知るのでしょうか?彼らが正直であることをどうやって知るのですか?彼らがあなたのサーバーを直接ハッキングしているのではなく、あなたのサーバーが最新のパッチを適用していること、さらに、あなたのアプリケーションやウェブサイトがセキュリティの訓練を受けた開発者によって書かれていることを期待することだけが、あなたの唯一の防衛手段(最後の防衛ライン)であることを、あなたはどうやって知ることができるのでしょうか? あなたは、おそらくはユーザーログインによって、あなたのサイトを保護していると言うかもしれません。しかし、このユーザログインの課題はどこから来るのでしょうか?

事前認証サーバや (jetNEXUS のような) SSO を使用していない限り、ログインチャレンジは保護しようとしているサーバから行われ ます。

つまり、家に人を入れても、正しいパスワードを与えない限り台所には入れないようなものです。

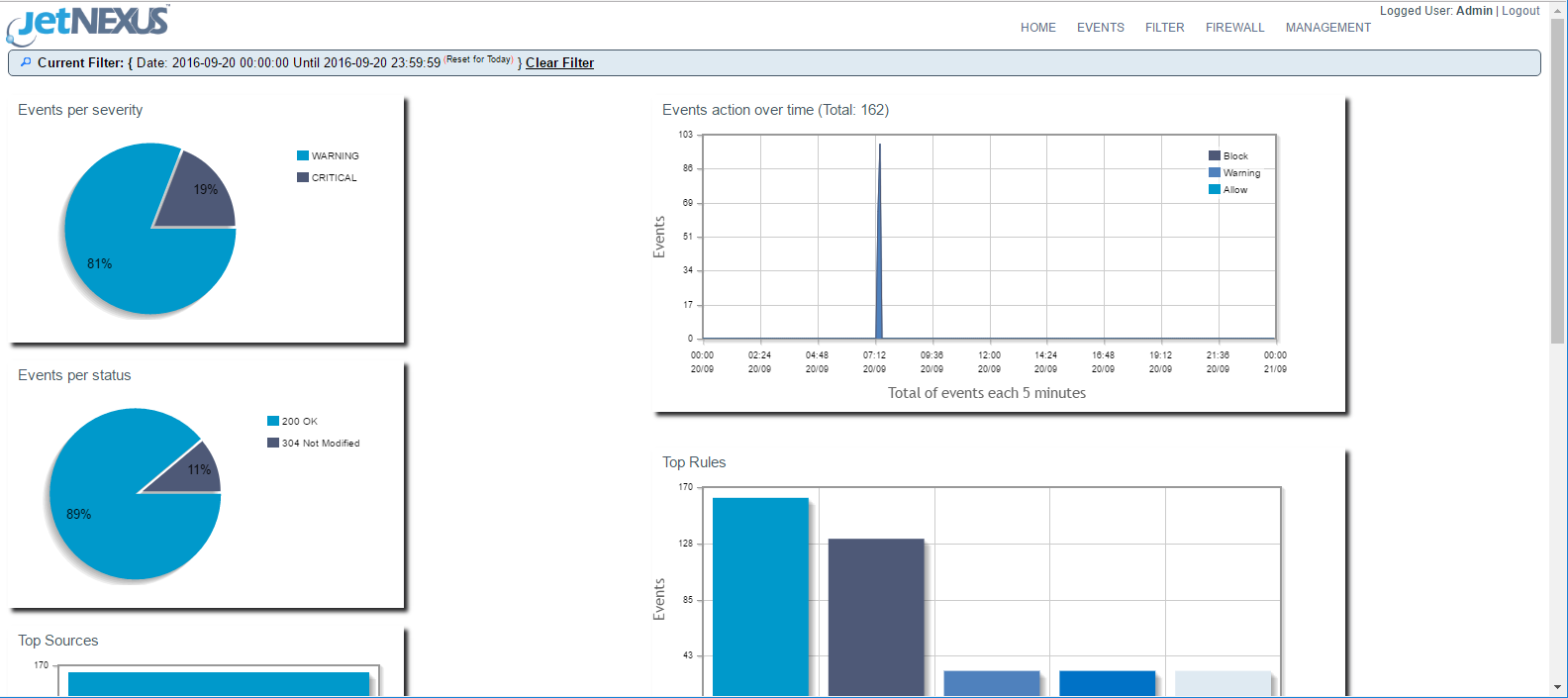

ウェブアプリケーションファイアウォールの仕事は、ユーザがウェブサーバに何を要求しているのか、またウェブサーバがユーザ に何を応答しているのかを分析することです。

これは通常のファイアウォールとは大きく異なり、現在使用しているファイアウォールはこのタイプの防御を提供し ていない可能性が高いです。

良いニュースは、あなたがまだ攻撃されていないかもしれないことです。なぜなら、あなたは小規模なアプリケー ションであり、グローバルな銀行や政府組織ほど興味深くなく、ニュースにもならないからです。しかし、残念なことに、多くの小規模なアプリケーションやウェブサイトが攻撃を受けるようになっています。その理由は、ITのほぼすべての分野と同様に、コストと複雑性が低下しているからです。どういうことか?脆弱な標的をハックするのは、より簡単で、より安く、より自律的になりつつある。以前は、「興味深い」ターゲットでないことが、アプリケーション・セキュリティの失態に気づかれないことを意味していましたが、もはやそうではありません。

、edgeNEXUSのようなWAFは、ますます使いやすくなり、費用対効果も非常に高くなっています。他のシステムからの侵入やゼロデイ攻撃によるデータ損失を最小限に抑えることもできる。これは明らかにGDPRに関連している。

予防可能な攻撃の次の犠牲者にならないように、事前認証を使用し、Webアプリケーションファイアウォールを設置しよう。