Reflexiones sobre el último ataque “WannaCry” al Servicio Nacional de Salud: ¿podría repetirse, podría ser peor y qué lecciones podemos aprender?

Ataque “WannaCry” al Servicio Nacional de Salud: ¡podría repetirse y podría ser peor!

Esta semana hemos sido testigos de la piratería generalizada de sistemas informáticos, que ha tenido amplias implicaciones para todos nosotros como individuos, en el nivel más fundamental: nuestra salud.

Se trata de una enorme llamada de atención, principalmente porque gran parte de esto podría haberse evitado. Por suerte, en realidad sólo afectó a las viejas máquinas con Windows XP, por lo que su objetivo era limitado.

¿Cuál es el próximo gran riesgo? Creemos que el lento ritmo de adopción de los Cortafuegos de Aplicaciones está poniendo en grave peligro muchas aplicaciones.

El WAF (Cortafuegos de Aplicaciones Web) existe desde hace tiempo, su trabajo consiste en proteger los sitios y aplicaciones web de ataques específicos.

Un servidor web es un objetivo fuerte para un ataque porque normalmente son accesibles tanto desde redes internas como públicas. Funcionan con un potente hardware de servidor y, a diferencia del ordenador de un usuario, ¡están siempre encendidos! Un lugar ideal para lanzar un ataque de malware, como el que se ha visto recientemente con “WannaCry”y el NHS.

Aunque ahora es un componente estándar para la empresa, la adopción por parte de las PYMES y el mercado medio ha sido lenta, en parte porque los WAF se han percibido como complejos e innecesarios a este nivel.

Estándares como el PCIDSS, que especifica que los cortafuegos de aplicaciones son necesarios para los sistemas de pago con tarjeta de crédito, han acelerado la adopción por parte de las instituciones financieras, pero esto es sólo un área.

¿Qué significa esto para el resto de nosotros? El simple hecho es que cientos y miles de aplicaciones web son vulnerables a los ataques web de Capa7.

Aunque la mayoría de las empresas tienen instalado un cortafuegos tradicional, que bloquea el acceso a puertos y aplicaciones para conexiones externas, también hay aplicaciones diseñadas para que acceda a ellas el público en general. Un sitio web es el ejemplo más sencillo de esto.

Esto significa que puedes abrir la puerta y dejar que todo el mundo acceda a tu servidor web. ¿Cómo sabes que lo que solicitan a tu servidor web es válido? ¿Cómo sabes que son honestos? ¿Cómo sabes que no están pirateando directamente tu servidor y que tu única defensa (la última línea de defensa) es la esperanza de que tu servidor tenga el último parche y, además, que tu aplicación o sitio web esté escrito por un desarrollador formado en seguridad?

Puedes decir que tienes tu sitio protegido, posiblemente mediante un inicio de sesión de usuario. Pero, ¿de dónde viene este reto del inicio de sesión de usuario? A menos que utilices un servidor de preautenticación o SSO (como jetNEXUS), tu desafío de inicio de sesión procederá del servidor que intentas proteger.

Así que sí, es como dejar entrar a la gente en tu casa pero no dejarles entrar en la cocina a menos que te den la contraseña correcta.

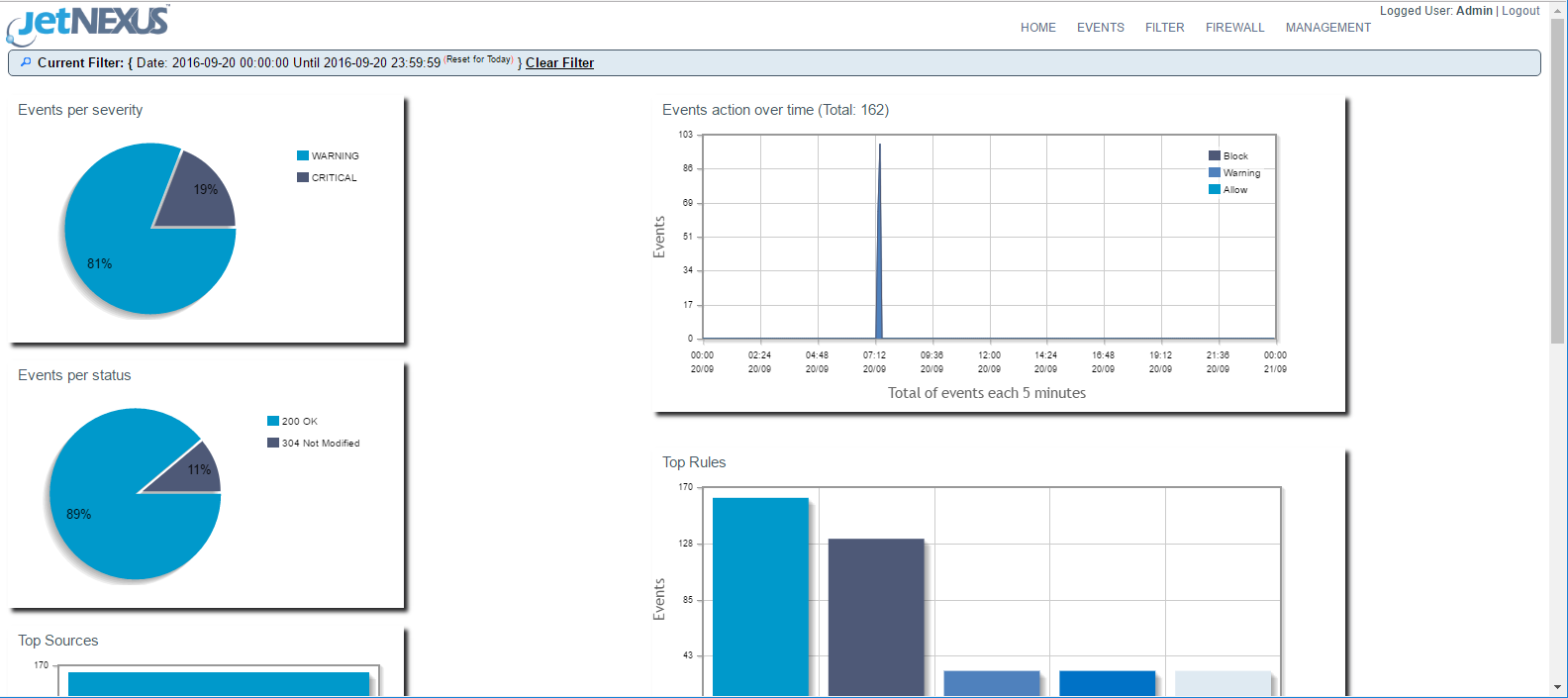

El trabajo del Cortafuegos de Aplicaciones Web es analizar lo que los usuarios piden al servidor web y también lo que el servidor web responde al usuario. Esto se comprueba con los tipos de ataque conocidos y se bloquea o se permite que continúe (puedes encontrar una lista de los 10 principales riesgos críticos para la seguridad de las aplicaciones web aquí https://www.owasp.org/index.php/Category:OWASP_Top_Ten_Project).

Esto es muy diferente a un Cortafuegos normal y lo más probable es que tu Cortafuegos actual no ofrezca este tipo de protección.

La buena noticia es que puede que aún no te hayan atacado, ya que quizás seas una aplicación más pequeña y no tan interesante o noticiable como un banco global o una organización gubernamental. Por desgracia, hemos visto que muchas aplicaciones y sitios web más pequeños están siendo atacados. La razón es, como casi todo en TI, que el coste y la complejidad están bajando. ¿Qué quiero decir con esto? Cada vez es más fácil, barato y autónomo piratear objetivos vulnerables. Mientras que antes, ser un objetivo menos “interesante” significaba que el paso en falso de la seguridad de tu aplicación podía pasar desapercibido, esto ya no es así. Los WAF de

, como edgeNEXUS, son cada vez más sencillos de usar y muy rentables. Incluso puedes minimizar la pérdida de datos si sufres una brecha desde otro sistema o un ataque de día cero. Esto tiene claras implicaciones en relación con el GDPR.

No seas la próxima víctima de un ataque evitable, utiliza la preautenticación e instala un cortafuegos de aplicaciones web.