ZAP Angriffs-Proxy

Was ist das?

Mit dem ZAP-Angriffstool für Webanwendungen können Sie simulierte Angriffe auf die Anwendungsebene einer Webanwendung durchführen. Bitte stellen Sie sicher, dass Sie die Erlaubnis des Eigentümers der Anwendung haben, bevor Sie dieses Tool verwenden.

Wir empfehlen zwar die Verwendung des Chrome-Browsers für den Verwaltungszugriff auf die Appliances, aber Sie werden einen anderen Browser verwenden wollen, um den Testverkehr zu erzeugen, und ich empfehle Firefox für diesen Zweck.

ZAP wird gestartet, indem Sie Ihren Verwaltungsbrowser (Chrome) mit :8080/zap/ verbinden.

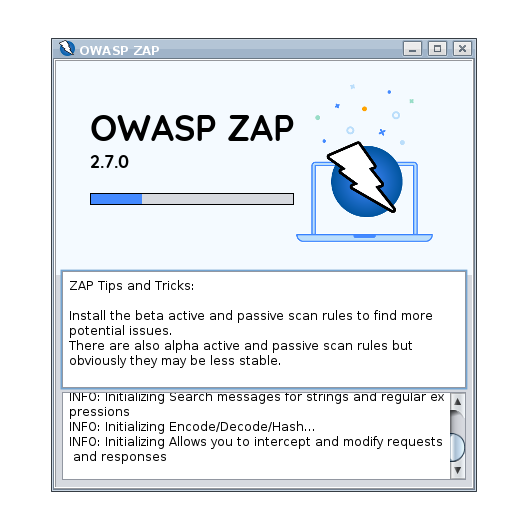

Wenn Sie dies tun, sehen Sie zunächst den ersten ZAP Webswing-Initialisierungsbildschirm. Der Angriffsproxy läuft als Anwendung auf dem jetNEXUS-Lastausgleichshost. Sie können mit den von Azure bereitgestellten Anmeldeinformationen und der folgenden URL darauf zugreifen:

Dies wird beim nächsten ZAP-Start geändert.

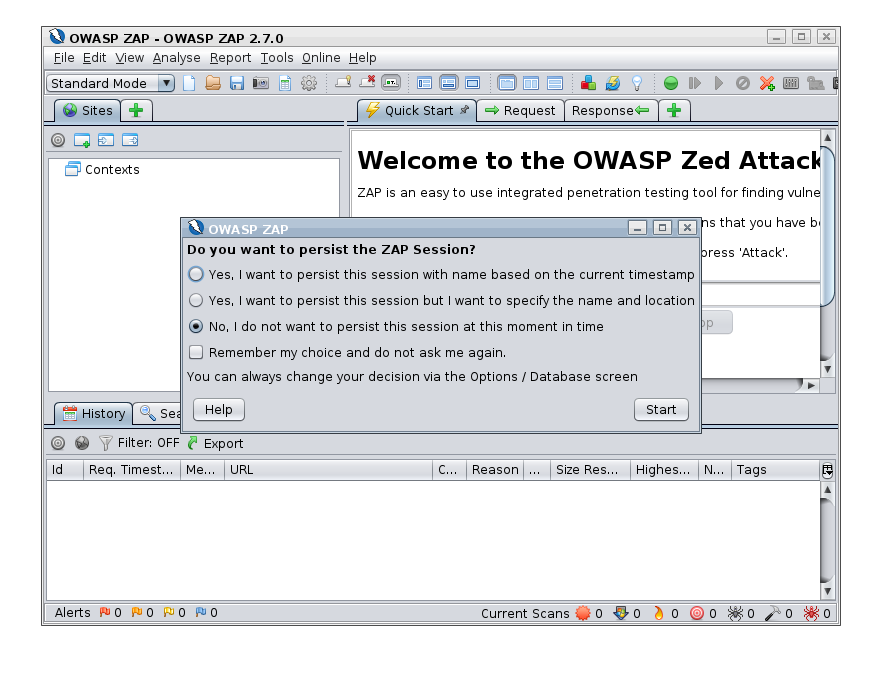

Und dann haben Sie die Möglichkeit zu wählen, ob Sie die Sitzung aufrechterhalten wollen, so dass sie später wieder geladen werden kann. Für die Probefahrt ist dies wahrscheinlich nicht erforderlich.

Sobald dies abgeschlossen ist, läuft ZAP, und die LED am IP-Dienst 8090 wechselt von Rot auf Grün, um anzuzeigen, dass die TCP-Prüfung erfolgreich war, da der Port :8090 jetzt offen ist.

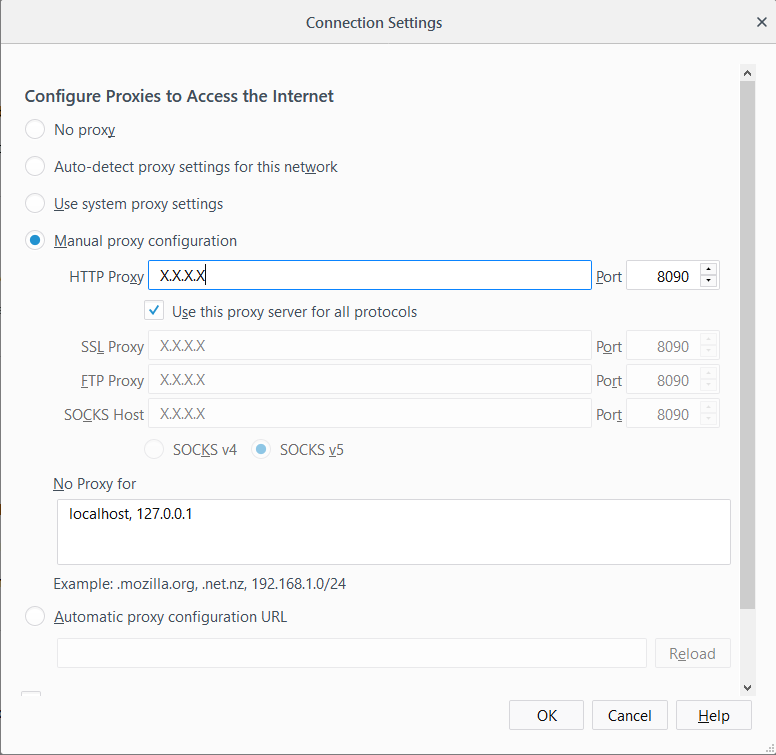

- Nun müssen wir den Browser für die Verwendung eines Proxys konfigurieren.

Sie können nun Ihren Firefox-Webbrowser so konfigurieren, dass er die öffentliche IP-Adresse der ZAP und den Port :8090 als Netzwerk-Proxy verwendet.

ZAP verwenden

Sie müssen einige Schritte befolgen, um ZAP so einzurichten, dass es zunächst die Anwendung ausspäht und dann einen Angriff durchführt. Ich möchte Sie auf die verschiedenen Online-Ressourcen verweisen, in denen Sie Einzelheiten zur Einrichtung finden, anstatt die Informationen hier wiederzukäuen.

Wenn es darum geht, den Proxy Ihres Browsers auf localhost zu setzen, haben Sie die notwendigen Konfigurationsschritte bereits oben durchgeführt.

Anzeigen der Ergebnisse

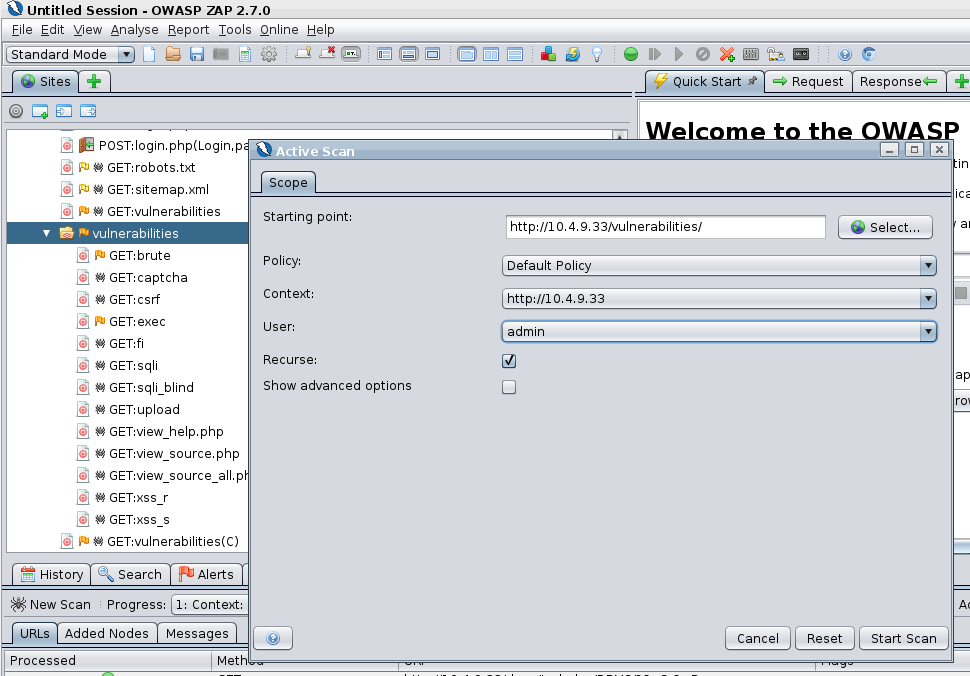

Wenn Sie den Angriff durchgeführt haben, sollten Sie die Ergebnisse im ZAP Proxy sehen können

- Hier sehen Sie die Struktur der Sicherheitslücken, die gespidert und dann als Admin-Benutzer angegriffen wurde.

Verdammte verwundbare Web-App (DVWA)

Ein konfigurierbarer Ziel-Webserver, der zum Testen Ihrer WAF und Ihres Angriffswerkzeugs verwendet werden kann

ZAP Web Application Attack Tool

Web Application Attack Tool ist ein Schwachstellen-Scanner auf Basis von OWASP ZAP

Wir würden uns freuen, von Ihnen zu hören

- Die Leute sagen, wir seien sachkundig und freundlich, aber das können Sie selbst beurteilen.

Nehmen Sie uns nicht beim Wort - machen Sie einen kostenlosen Test

Hardware, Software oder sogar Ihr eigenes Online-Image mit einer vollständigen Testumgebung.

Lassen Sie uns einfach wissen, was Sie brauchen hier