因为你不应该等着黑客来告诉你你的应用程序暴露在哪里

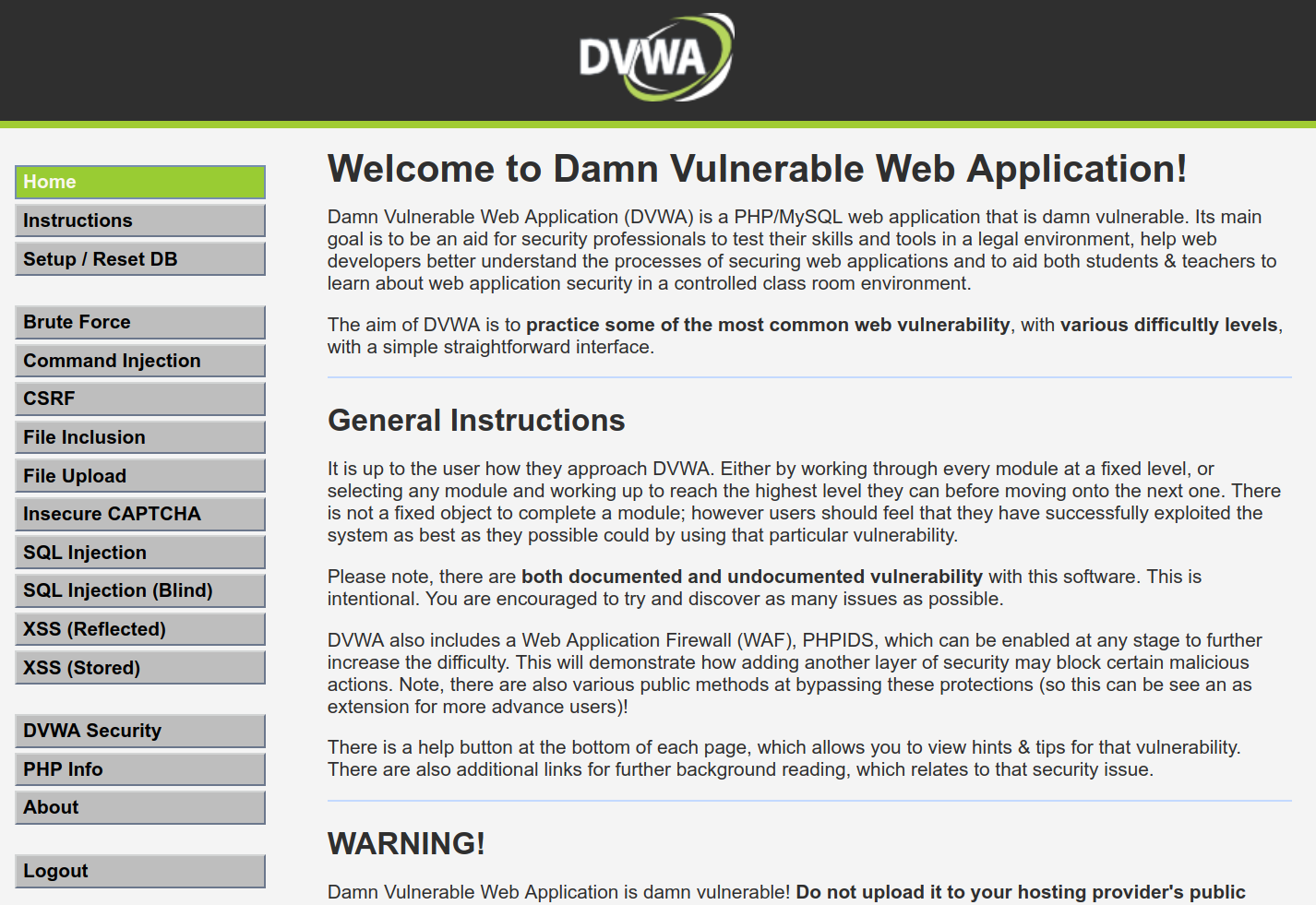

如果您在 Edgenexus 应用交付平台(负载平衡器 + WAF)后面运行应用程序,您就应该拥有一个黑客乐园。进入 “该死的脆弱网络应用程序”(DVWA),这是一个专为安全专业人员、开发人员和开发运营团队打造的脆弱网络应用程序,可以灵活运用他们的测试工具、加固配置并证明您的态势比去年的代码审查更严密。

DVWA 是一个 PHP/MySQL 网络应用程序,旨在……嗯……该死的漏洞。其目标是:为您提供一个合法、真实的环境,以测试真实世界中的网络漏洞是如何利用系统的,以及反过来,您的保护堆栈是如何响应的。

Looxy.io 是我们推荐的外部测试工具。 它可以运行各种安全(和其他测试)。

最重要的是它是免费的! looxy.io

ALB-X 能够运行可直接连接在一起的容器化应用程序或使用负载平衡器代理。 此图像已部署 1 个附加组件,但您始终可以访问应用商店并部署更多。

部署在 Azure 云中的虚拟机使用私有内部 IP 寻址(NAT'ed IP's),其方式与部署在标准数据中心环境中的方式相同。

部署在 ALB-X 上的附加应用程序通过内部 Docker0 网络接口与 ALB-X 进行通信。 它们是从内部 docker0 池中自动分配的 IP 地址。

在开始应用程序之前,通过 ALB-X GUI 配置了每个附加应用程序实例的主机名称。 ALB-X 能够使用此内部主机名为应用程序解析 docker0 IP 地址。 在寻址应用程序容器时始终使用主机名——IP 可能会改变!

当您请求试驾时,在 Azure 中创建了 DVWA 测试设备的新实例。

为此,我们建议使用 Chrome 浏览器。 访问服务器

https://主机名:27376

单击左菜单中的库并选择附加组件。 在这里,您可以看到已部署在 ALB-X 平台上的 DVWA 附加组件。

它已配置为容器或主机名称 dvwa1,您可以看到在应用程序开始时分配的 172.x.x.x 动态 docker0 IP 地址。

由于您感兴趣的是 DVWA 功能,现在查看 DVWA GUI 是有意义的。 从 IP 服务命名中可以看到 DVWA 在 80 端口运行。

单击"创建/重置数据库"

DVWA 的默认安全级别是"不可能的",因此它不会显示任何漏洞。

我们将尝试利用 DVWA 漏洞之一。 正如我们所看到的,DVWA 中有一个页面,我们可以平下任何 IP 地址。 让我们检查 DVWA 是否在"低"安全模式下执行输入参数验证。 输入"127.0.0.1:猫/等/通过"在IP地址输入字段。

Voilé,我们已经成功地注入了任意命令,并获得了在操作系统中注册的用户列表。