Antes de que los modernos ADC (Controladores de Entrega de Aplicaciones) y las soluciones de seguridad nativas de la nube tomaran el relevo, muchas empresas dependían en gran medida de Threat Management Gateway (TMG) como defensa de primera línea. Durante más de una década, TMG sirvió como sistema de seguridad polivalente que protegía las redes corporativas, filtraba el acceso web y controlaba el tráfico externo.

Aunque TMG ya ha llegado al final de su vida útil (EOL), comprender cómo protegía las redes proporciona una valiosa perspectiva de cómo evolucionó la seguridad de las aplicaciones modernas y por qué las plataformas de nueva generación como Edgenexus se han convertido en sustitutos esenciales.

1. ¿Qué era una Pasarela de Gestión de Amenazas?

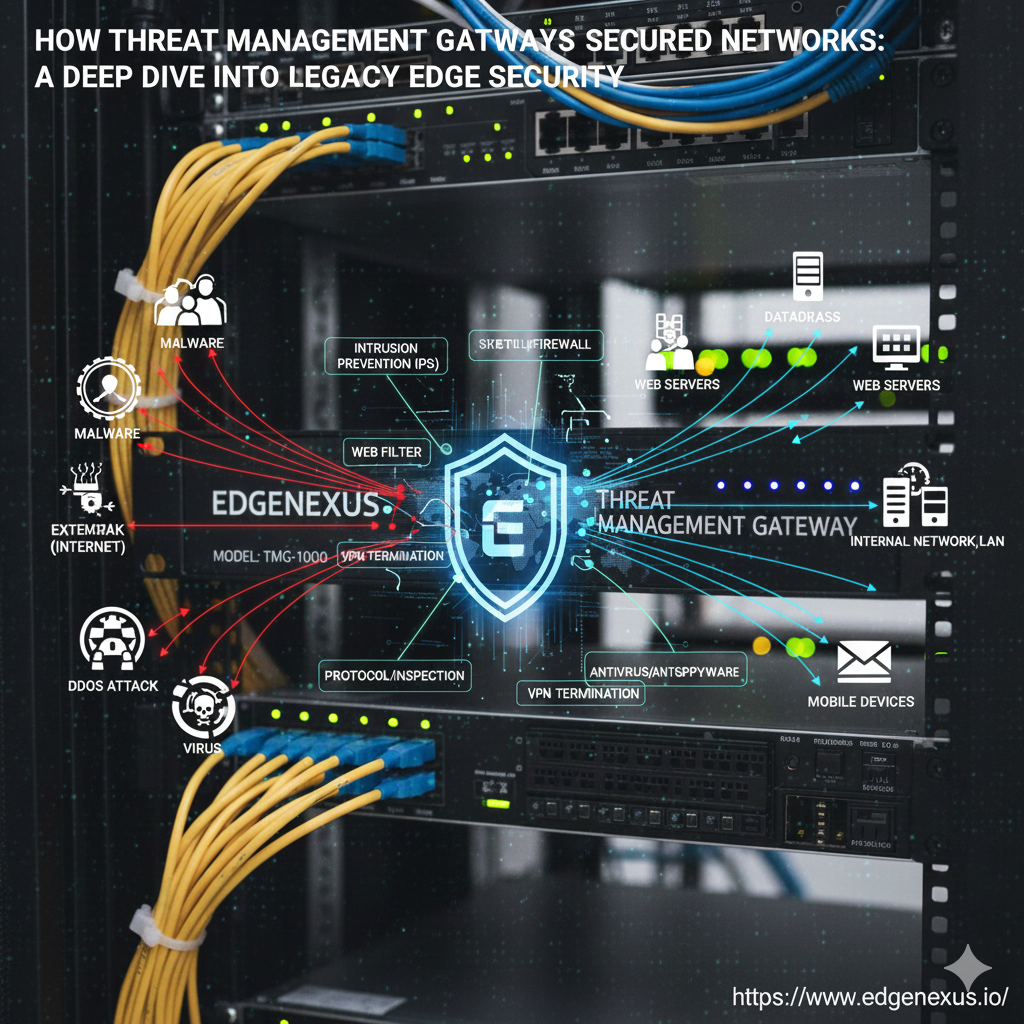

Microsoft Threat Management Gateway (TMG), conocido originalmente como ISA Server, era un dispositivo de seguridad periférica y control de acceso diseñado para redes empresariales. Su función era inspeccionar el tráfico, filtrar el contenido y proteger los servidores internos de las amenazas externas.

TMG funcionaba como un todo en uno:

- Cortafuegos

- Servidor proxy

- Pasarela VPN

- Pasarela web segura

- Herramienta de detección/prevención de intrusos

- Escáner de malware

Para su época, ofrecía un enfoque unificado de la seguridad que simplificaba la aplicación de políticas en grandes redes.

2. Cómo TMG aseguró las redes

TMG desempeñó un papel importante en la defensa perimetral de las empresas desde principios de la década de 2000 hasta mediados de la de 2010. He aquí cómo mantuvo seguras las redes:

2.1 Protección Cortafuegos Multicapa

TMG analizaba el tráfico en varias capas OSI (L3-L7), lo que lo hacía mucho más potente que los simples filtros de paquetes.

Se habilitó:

- Inspección de paquetes con seguimiento de estado

- Filtrado sensible a las aplicaciones

- Reglas de acceso detalladas

- Validación del protocolo

Esto permitía a TMG bloquear comportamientos sospechosos mucho antes de que un ataque llegara a los servidores internos.

2.2 Pasarela Web Segura y Servicios Proxy

La función más utilizada de TMG era su pasarela web segura.

Proporcionaba:

- Filtrado de URL para bloquear sitios dañinos o no deseados

- Filtrado de contenidos para aplicar políticas de navegación

- Inspección HTTP/HTTPS

- Almacenamiento en caché para mejorar el rendimiento

Al actuar como proxy directo e inverso, TMG garantizaba que el tráfico que entraba o salía de la red cumplía las políticas corporativas.

2.3 Análisis de malware a nivel de puerta de enlace

A diferencia de los cortafuegos básicos, TMG ofrecía protección integrada contra el malware.

Escaneó:

- Descargas de archivos

- Archivos adjuntos de correo electrónico

- Tráfico web

- Contenido ejecutable

Esto ayudó a bloquear las cargas útiles maliciosas antes de que pudieran infiltrarse en los servidores backend.

2.4 Inspección SSL/TLS para tráfico cifrado

Incluso cuando el tráfico estaba encriptado, TMG podía:

- Finalizar sesiones SSL

- Inspecciona el contenido

- Vuelve a encriptar los datos

En un momento en que aumentaban las amenazas encriptadas, esta capacidad proporcionaba visibilidad sobre el malware oculto o el comportamiento sospechoso.

2.5 Acceso Remoto y Seguridad VPN

TMG proporcionó acceso VPN seguro utilizando:

- IPsec

- VPN SSL

- Autenticación de dos factores (con extensiones)

Esto protegía a los trabajadores remotos y a las sucursales con túneles encriptados, garantizando un acceso seguro a los recursos internos.

2.6 Detección de Intrusos y Prevención de Amenazas

Mediante la detección basada en firmas y en el comportamiento, TMG puede identificar y bloquear:

- Escaneado de puertos

- Intentos de inyección SQL

- Ataques de desbordamiento del búfer

- Patrones de tráfico DoS

Controlaba el tráfico en tiempo real, impidiendo automáticamente las actividades potencialmente dañinas.

2.7 Capacidades de Publicación de Aplicaciones y Proxy Inverso

TMG ayudó a las organizaciones a publicar de forma segura servicios internos como:

- Intercambia

- SharePoint

- Aplicaciones web

Proporcionaba una capa de seguridad adicional antes de que las peticiones llegaran a los sistemas backend.

3. Por qué TMG era tan importante para las empresas

Durante muchos años, TMG actuó como la pasarela de seguridad unificada de la que dependían las empresas. Su atractivo incluía:

Fácil integración con los ecosistemas de Microsoft

- Gestión centralizada de las políticas de seguridad

- Menor complejidad operativa en comparación con las configuraciones multiaparato

- Informes y seguimiento exhaustivos

- Autenticación fuerte y control de acceso

Esto la hizo especialmente popular en todo el mundo:

- Instituciones financieras

- Organizaciones sanitarias

- Gobierno y sector público

- Entornos informáticos empresariales

Pero a medida que evolucionaba la arquitectura de las aplicaciones, TMG se esforzaba por seguir el ritmo

4. Limitaciones del TMG en un entorno moderno

A pesar de sus puntos fuertes, TMG se diseñó para una época diferente, mucho antes de los microservicios, la multi-nube, la computación de borde y la seguridad impulsada por ADC.

Las principales limitaciones son:

- Sin soporte para aplicaciones nativas en la nube

- Rendimiento limitado de la descarga SSL

- Falta de automatización, APIs, integración IaC

- Poca compatibilidad con los flujos de trabajo DevOps modernos

- Sin protección contra amenazas de Capa 7 a nivel de WAF

- Fin de vida (EOL) sin actualizaciones futuras

- Escalado limitado para cargas de trabajo globales y distribuidas

Por estas razones, las empresas han optado por modernos Controladores de Entrega de Aplicaciones (ADC) que proporcionan una seguridad más profunda, un rendimiento más rápido e integración en arquitecturas complejas.

5. Cómo los ADC modernos sustituyen y mejoran al TMG

Plataformas como Edgenexus ADC combinan:

- Funciones de cortafuegos

- Seguridad WAF

- Descarga SSL/TLS

- Inteligencia de tráfico a través de FlightPath

- GSLB

- Alojamiento de microservicios

- Enrutamiento de aplicaciones

- Automatización API

Todo en un sistema unificado.

En comparación con TMG, Edgenexus proporciona:

| Capacidad | TMG | ADC moderno (Edgenexus) |

| Cortafuegos | ✔ Básico | ✔ Avanzado Seguridad L7 |

| Inspección SSL | ✔ Limitado | ✔ Descarga SSL de alto rendimiento |

| Seguridad web | ✔ Basada en proxy | WAF integrado y protección contra bots |

| Soporte en la nube | ✖ Ninguna | ✔ Nube múltiple y preparado para híbridos |

| Automatización | ✖ Mínima | ✔ Soporte completo de API y DevOps |

| GSLB | ✖ No disponible | ✔ Optimización global del tráfico |

| Escalabilidad | ✖ Limitada al hardware | ✔ Dinámica, virtual, elástica |

Por eso los ADC son ahora el estándar moderno para la seguridad de redes y aplicaciones.

Conclusión

Threat Management Gateway desempeñó un papel fundamental en la seguridad de las redes empresariales durante muchos años, actuando como cortafuegos, proxy, pasarela VPN y filtro de malware, todo en uno. Pero con el auge de la arquitectura en la nube, los microservicios y las aplicaciones distribuidas globalmente, TMG simplemente no puede satisfacer las demandas modernas.

Los Controladores de Entrega de Aplicaciones modernos, como Edgenexus, toman los principios básicos de seguridad de TMG y los amplían espectacularmente ofreciendo:

- Seguridad avanzada de Capa 7

- Descarga SSL de alto rendimiento

- Despliegue nativo en la nube

- Aceleración de la aplicación

- Encaminamiento inteligente del tráfico

- Compatibilidad entre automatización y DevOps

Para las organizaciones que buscan sustituir las puertas de enlace de seguridad heredadas, la transición a un ADC moderno es el paso más estratégico y preparado para el futuro.

Preguntas más frecuentes (FAQ)

1. ¿Para qué se utilizaba la Pasarela de Gestión de Amenazas?

TMG se utilizó para el cortafuegos, los servicios proxy, el filtrado web, el escaneado de malware y la seguridad VPN en el extremo de la red.

2. ¿Sigue siendo compatible TMG hoy en día?

No. Microsoft dejó de ofrecer TMG, y ya no recibe soporte ni actualizaciones.

3. ¿Por qué las empresas dependían de TMG?

Proporcionaba una plataforma de seguridad unificada fácil de gestionar, especialmente en entornos centrados en Microsoft.

4. ¿Cómo identificó y mitigó TMG los riesgos?

TMG realizó una inspección profunda de paquetes, supervisó protocolos, escaneó en busca de malware y utilizó reglas IDS/IPS para detectar tráfico sospechoso.

5. ¿Puede TMG descifrar e inspeccionar el tráfico SSL?

Sí, TMG admitía la inspección SSL/TLS, pero carecía de las optimizaciones de rendimiento modernas.

6. ¿Qué sustituyó a la TMG?

Los ADC modernos, los cortafuegos en la nube, los WAF y las soluciones de borde seguro sustituyeron al TMG en la mayoría de las organizaciones.

7. ¿Por qué TMG no es compatible con las aplicaciones modernas?

Carece de integración en la nube, API, automatización, compatibilidad con DevOps y funciones avanzadas de seguridad L7.

8. ¿Es un ADC un sustituto adecuado del TMG?

Sí. Los ADC como Edgenexus proporcionan seguridad mejorada, descarga SSL, WAF, protección DDoS y enrutamiento inteligente del tráfico.

9. ¿Cuál es la mayor limitación de los sistemas TMG heredados?

Su incapacidad para escalar o asegurar arquitecturas nativas de la nube, basadas en microservicios o distribuidas.

10. ¿Cómo mejora Edgenexus las capacidades de TMG?

Ofrece seguridad moderna (WAF, SSL, filtrado de bots), automatización, compatibilidad con múltiples nubes, GSLB y funciones de entrega de aplicaciones de alto rendimiento.