Inhaltsübersicht

In diesem Dokument finden Sie die Informationen, die Sie benötigen, um das Beste aus Ihrem WAF Application Firewall Test Drive Tutorial herauszuholen.

- Das WAF-Testlaufwerk ist eine vollständige Test- und Schulungsumgebung für die Anwendungssicherheit von Webanwendungen. Dazu gehören Load Balancer/ADC, WAF (Web Application Firewall), Zap application attack tool, DVWA (Dam Vulnerable Web Application)

Es kann unten heruntergeladen werden (Sie benötigen kein Azure-Konto)

Der ALB-X ist in der Lage, containerisierte Anwendungen auszuführen, die direkt oder über den Load Balancer Proxy miteinander verbunden werden können. In diesem Image sind bereits 3 Anwendungen installiert, aber Sie können jederzeit zum Appstore gehen und weitere Anwendungen installieren 🙂

Die Web Application Firewall ist eine von mehreren Funktionserweiterungen, die auf den ALB-X Load Balancer angewendet werden können.

- Wir haben versucht, den Einsatz der WAF so einfach wie möglich zu gestalten, aber es gibt natürlich ein paar Dinge, die Sie konfigurieren können, um die Umgebung an Ihre Bedürfnisse anzupassen.

Wir werden diese Einstellungen im Verlauf dieser Testfahrt hervorheben.

In einem realen Szenario würde die WAF http-Anfragen/Verkehr vom Client empfangen und prüfen und diese Anfragen weiterleiten oder blockieren, damit sie Ihre Webanwendung nicht erreichen, je nachdem, ob die Anfrage eine Firewall-Regel ausgelöst hat.

Wir sind davon ausgegangen, dass Sie Ihre Live-Webanwendung wahrscheinlich keinem bösartigen Angriff aussetzen wollen, aber dennoch sehen möchten, wie die WAF funktioniert. (Dies kann leicht geändert werden, wenn Sie Ihre echten Server testen wollen 🙂 )

Deshalb haben wir eine in sich geschlossene Umgebung eingerichtet, in der wir das Verhalten der WAF üben und demonstrieren können.

- Wir haben uns dafür entschieden, zwei weit verbreitete Sicherheitstest-Tools zu verwenden: den "OWASP Zed Attack Proxy", um Angriffsverkehr zu generieren, und die "Damn Vulnerable Web Application", die, wie der Name schon sagt, eine Webanwendung mit vielen Sicherheitslücken simuliert, die ausgenutzt werden können.

Wir gehen hier zwar einige grundlegende Konfigurationseinstellungen durch, um diese Tools verwenden zu können, aber dieses Dokument sollte nicht als umfassender Leitfaden für die Anwendungen angesehen werden.

Wir empfehlen Ihnen, die offiziellen Online-Portale der einzelnen Tools zu besuchen, um alle Einzelheiten zu erfahren, wenn Sie mit deren Verwendung oder Betrieb noch nicht vertraut sind.

Wie immer finden Sie auf YouTube mehrere Video-Walkthroughs, die ebenfalls nützlich sein können. Beide Tools wurden schnell und einfach in die ALB-X Docker-Container-Umgebung importiert, dieselbe Umgebung, die wir für die Bereitstellung der WAF (und auch der GSLB) verwenden.

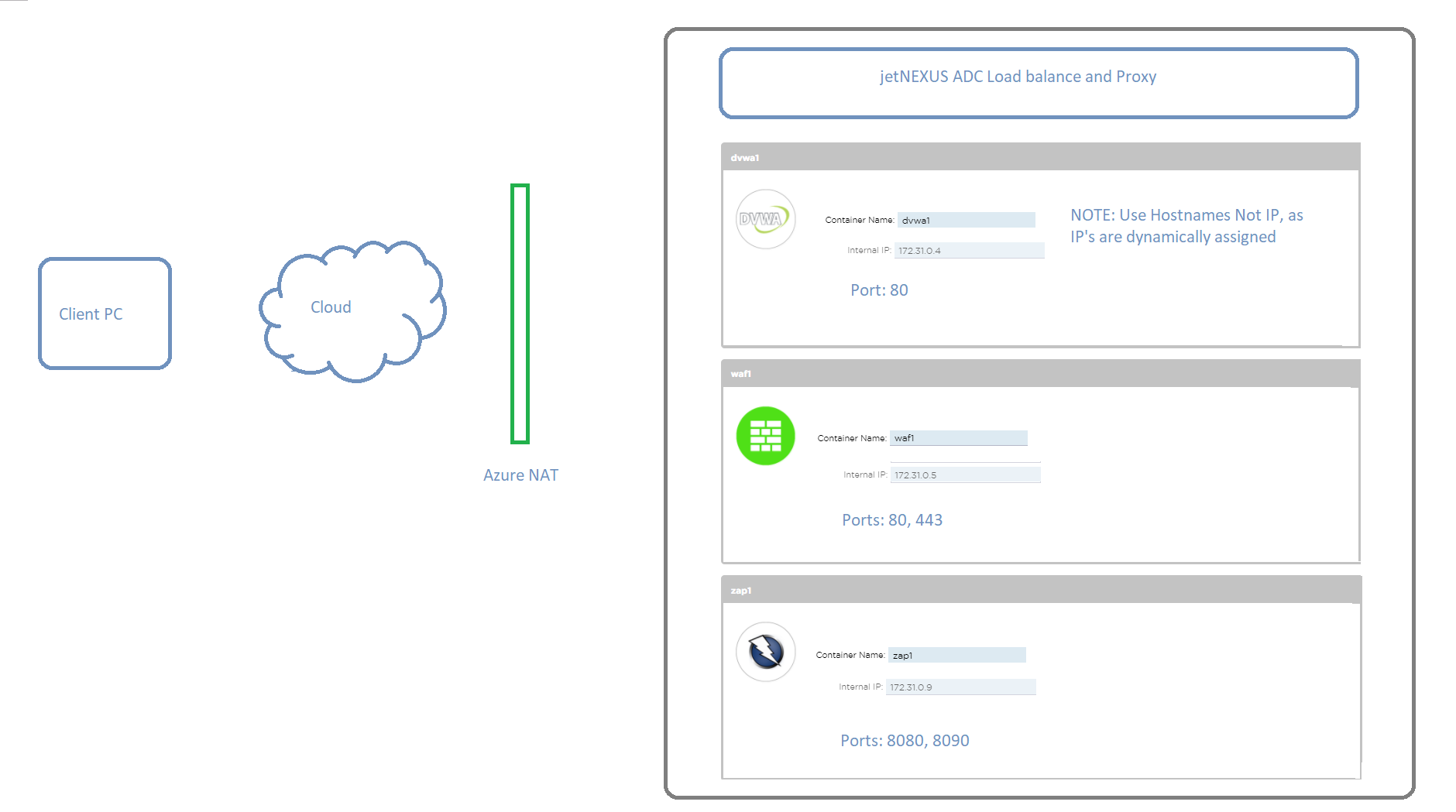

Überblick über die Konnektivität

Virtuelle Maschinen, die in der Azure-Cloud eingesetzt werden, verwenden private interne IP-Adressen (NAT-IPs), wie sie auch in einer Standard-Rechenzentrumsumgebung eingesetzt werden würden.

- Um über das öffentliche Internet Zugang zur Ressource zu erhalten, wird eine NAT-Funktion von der zugewiesenen öffentlichen IP-Adresse zur privaten IP-Adresse der virtuellen Maschine ausgeführt.

Der Appliance wird eine IP-Adresse zugewiesen und für den Zugriff auf die verschiedenen Ressourcen werden verschiedene Ports verwendet.

Das folgende Diagramm zeigt, wie die verschiedenen Funktionen miteinander kommunizieren.

Docker-Hostname/IP-Adresse und IP-Dienst-Konnektivität

Add-on-Anwendungen, die auf ALB-X eingesetzt werden, kommunizieren mit ALB-X über eine interne docker0-Netzwerkschnittstelle. Ihnen werden automatisch IP-Adressen aus dem internen docker0-Pool zugewiesen.

- Ein Host-Name für jede Instanz der Zusatzanwendung wird über die ALB-X-GUI konfiguriert, bevor die Anwendung gestartet wird.

Der ALB-X kann die IP-Adresse von docker0 für die Anwendung über diesen internen Hostnamen auflösen.

- Verwenden Sie bei der Adressierung der Anwendungscontainer immer den Hostnamen - IPs können sich ändern!

IP-Dienste, die die private IP-Adresse Azure eth0 verwenden, werden auf dem ALB-X konfiguriert, um den externen Zugriff auf die Zusatzanwendung zu ermöglichen.

Dies ermöglicht die Verwendung der ALB-X Reverse-Proxy-Funktion, um bei Bedarf SSL-Offload und Port-Übersetzung durchzuführen.

Dies sind also alle offenen Ports:

-

ALB-X GUI Verwaltung: 27376

-

ZAP-Angriff Proxy: 8080 und 8900

-

DVWA: 8070

-

Die Ports 80 und 443 sind offen, um einen direkten Zugriff auf die WAF zu ermöglichen.

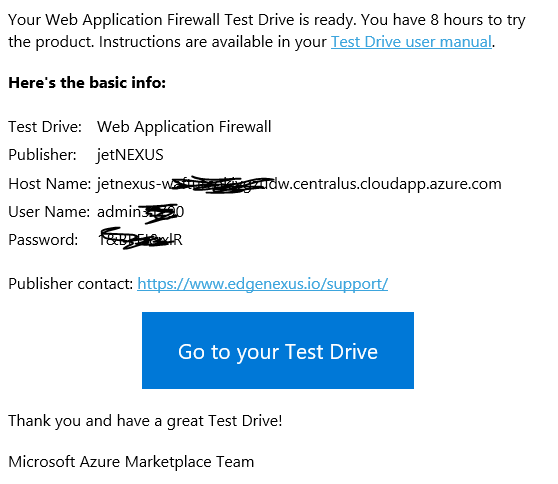

Zugriff auf die Test Drive GUI

Wenn Sie einen Testlauf anfordern, wird eine neue Instanz der WAF-Test-Appliance in Azure erstellt. Nach dem Start wird Ihnen der Name des Internet-Hosts mitgeteilt, damit Sie auf die Web-GUI der ALB-X-Plattform zugreifen können, sowie die eindeutige Kombination aus Benutzername und Passwort.

Wir empfehlen die Verwendung des Browsers Chrome für diesen Zweck.

- Zugriff auf den Server https://host name:27376

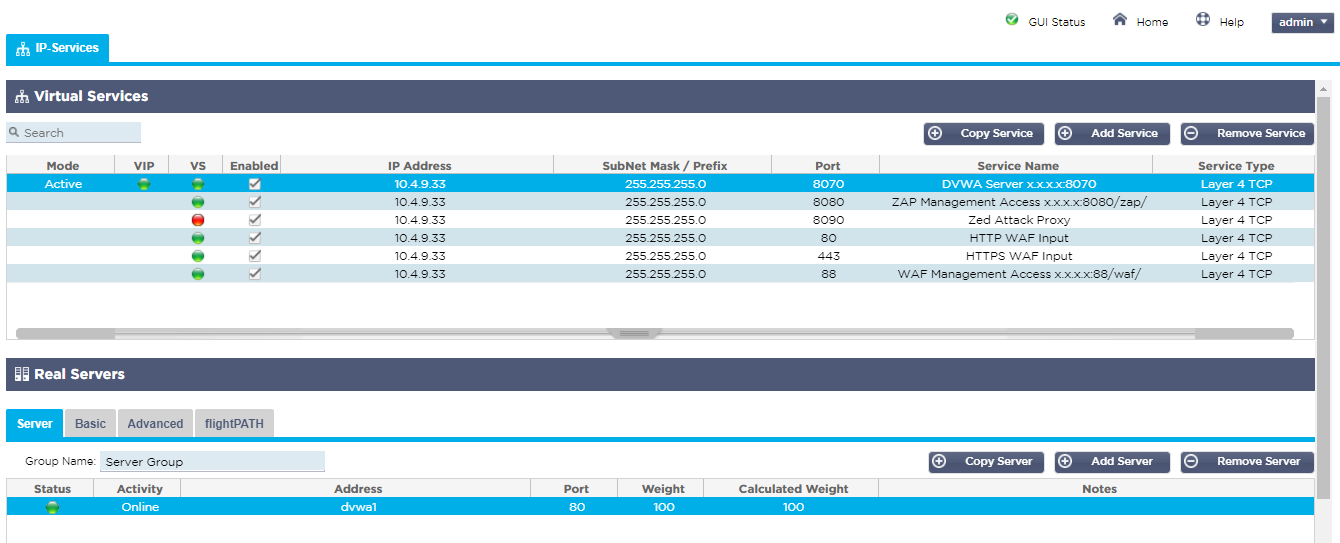

Da wir ein lokales SSL-Zertifikat für den Verwaltungszugang verwenden, werden Sie in Ihrem Browser aufgefordert, die Sicherheitswarnung zu akzeptieren. Nach der Anmeldung sehen Sie den Bildschirm zur Vorkonfiguration der IP-Dienste.

Wir haben die einzelnen Dienste benannt, damit Sie leicht erkennen können, wofür sie verwendet werden und wie Sie den Link in der Adressleiste Ihres Browsers aufbauen müssen, um auf den Dienst zuzugreifen. Ersetzen Sie dabei x.x.x.x durch den Azure-Hostnamen oder die öffentliche IP-Adresse.

- Beachten Sie, dass es normal ist, dass der Zed Attack Proxy-Dienst an Port :8090 einen roten Fehler bei der Zustandsprüfung anzeigt, bis er durch Zugriff auf die Proxy-Verwaltungsschnittstelle an Port :8080/zap/ gestartet wird.

ALB-X-Erweiterungen

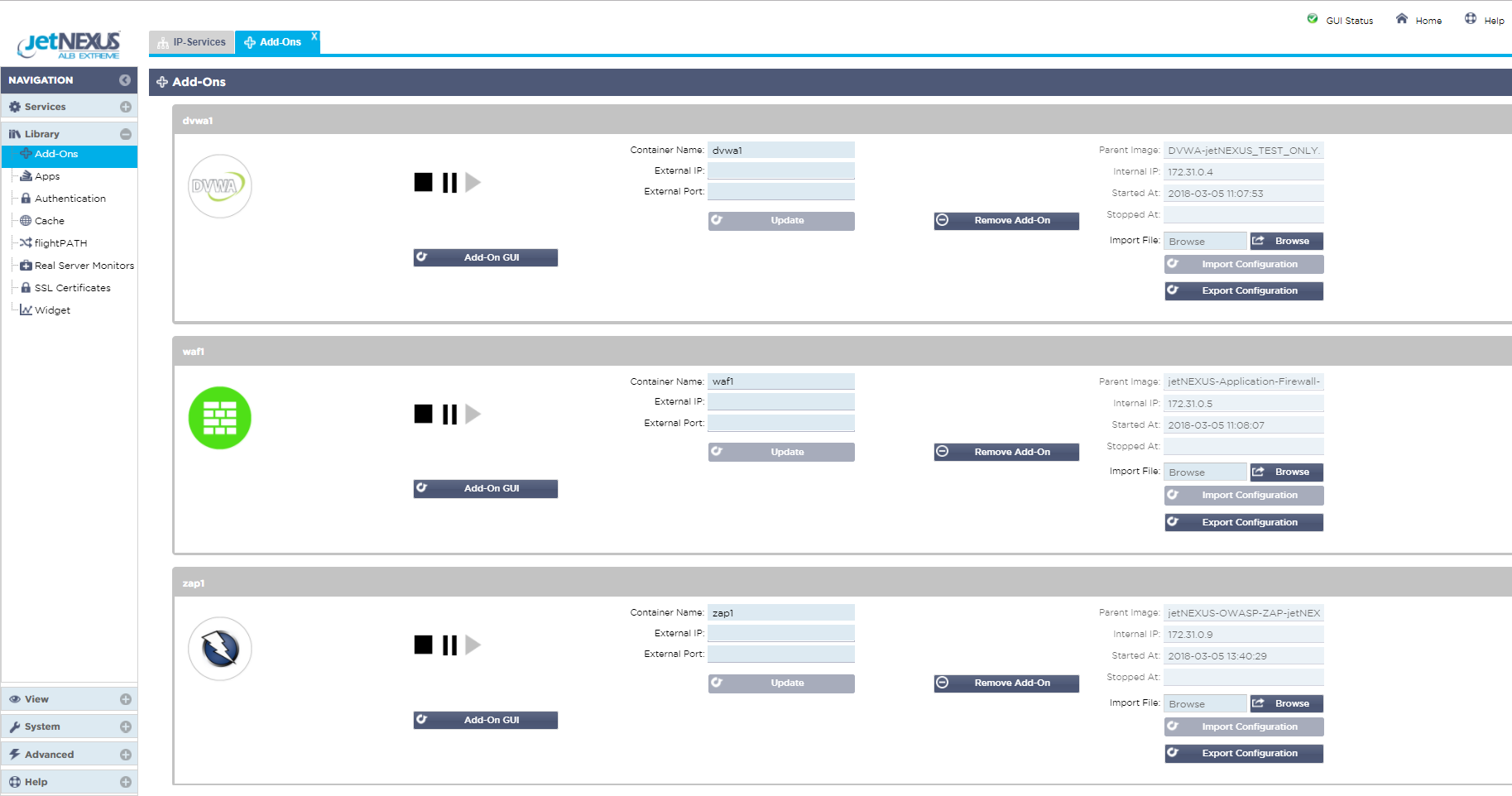

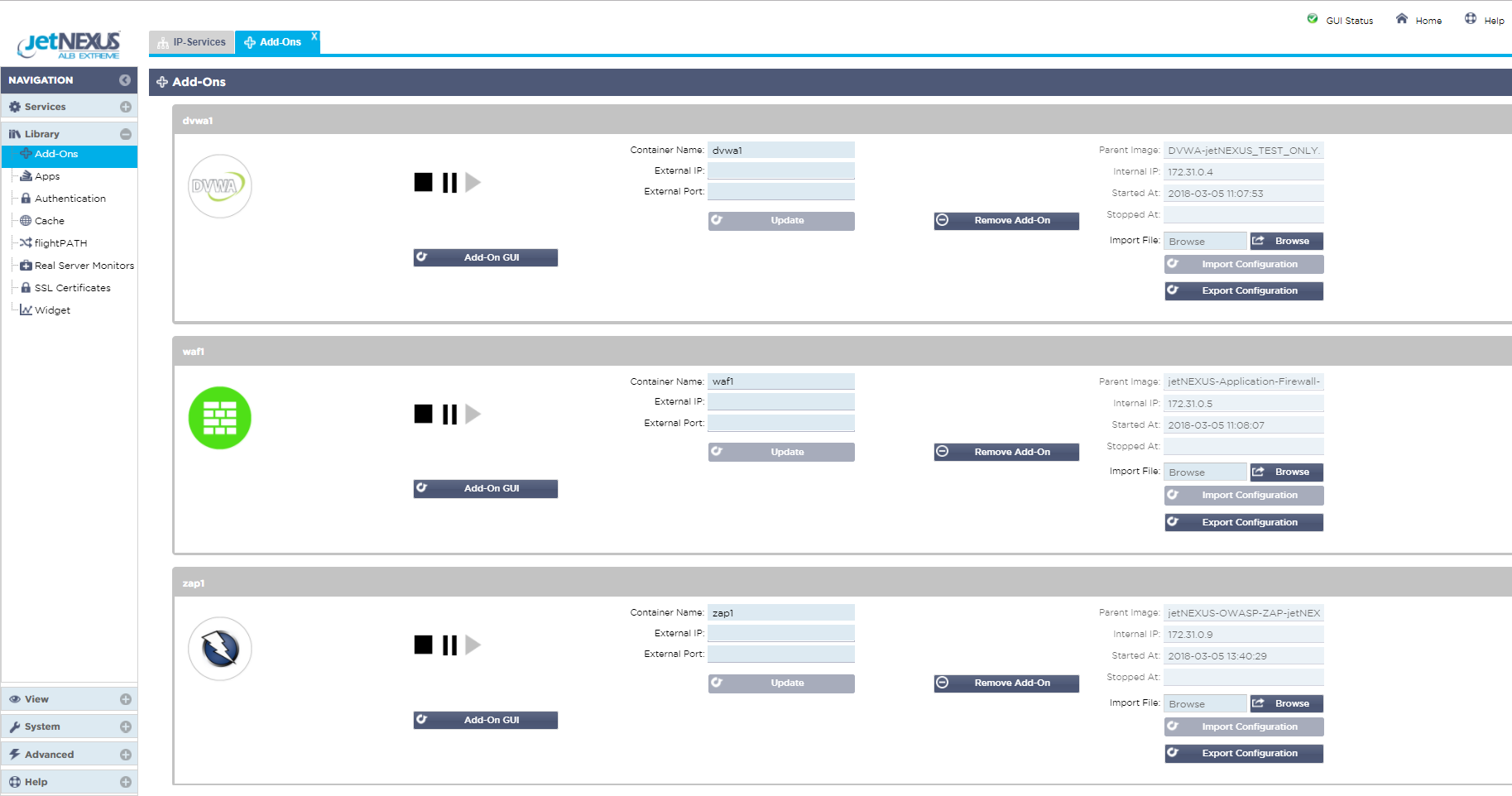

Klicken Sie im linken Menü auf Bibliothek und wählen Sie Add-Ons

Hier sehen Sie die 3 Add-Ons, die auf der ALB-X-Plattform bereitgestellt wurden.

Jedes wurde mit einem Container- oder Hostnamen konfiguriert (waf1, zap1, dvwa1) und Sie können die dynamische IP-Adresse 172.31.x.x docker0 sehen, die beim Start der Anwendung zugewiesen wurde.

Beachten Sie, dass in der Azure-Umgebung die Schaltflächen für den Zugriff auf die Add-On-GUI nicht verwendet werden.

Klicken Sie sich ruhig durch den Rest der ALB-X-GUI-Oberfläche, um sich mit ihr vertraut zu machen.

WAF-GUI

Da Sie sich für die WAF-Funktionalität interessieren, wäre es sinnvoll, sich jetzt die WAF-GUI anzusehen 🙂 .

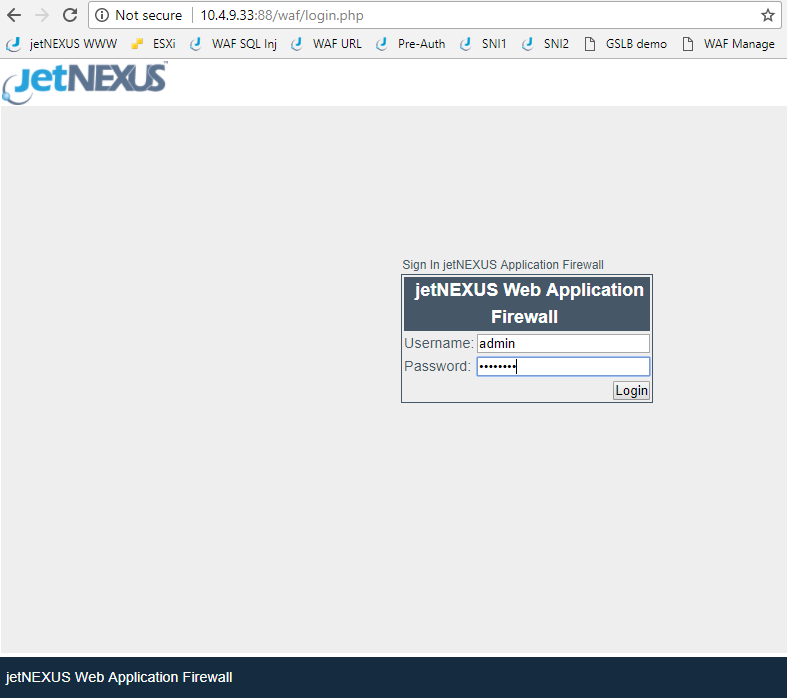

- Die WAF-Verwaltung läuft, wie Sie aus der Benennung der IP-Dienste ersehen können, auf Port :88, zu dem Sie bei der Eingabe der Adresse in Ihrem Browser den Pfad /waf/ hinzufügen müssen.

Daraufhin wird Ihnen der Anmeldebildschirm angezeigt.

Die Standardkombination aus Benutzername und Passwort lautet admin / jetnexus. Wenn Sie angemeldet sind, sehen Sie den folgenden Bildschirm.

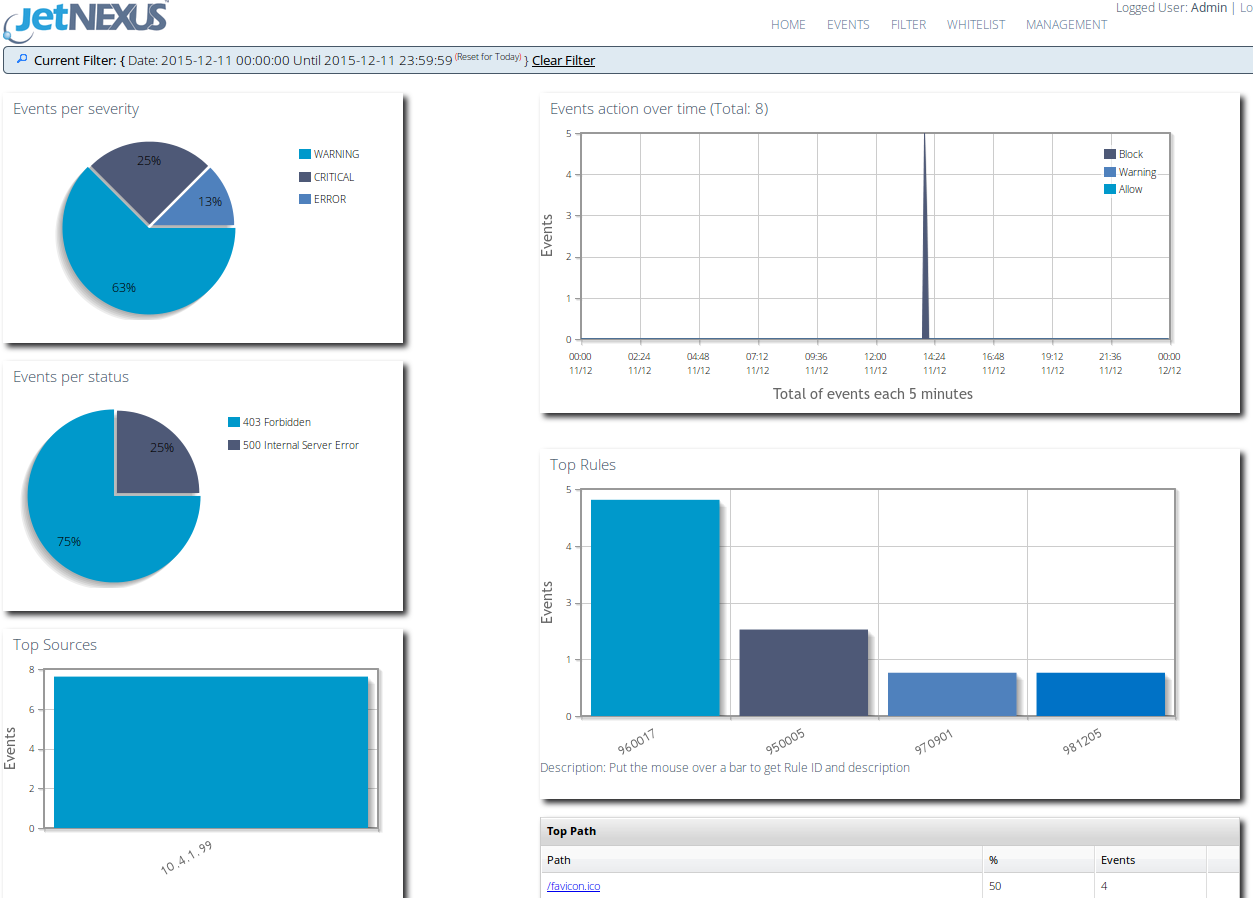

Dieses Dashboard zeigt eine Zusammenfassung der Ereignisse, die in den letzten 24 Stunden von der WAF ausgelöst wurden. Da es sich um eine vorkonfigurierte Testfahrt handelt, haben wir die Details des zu schützenden Hosts bereits auf der Verwaltungsseite festgelegt.

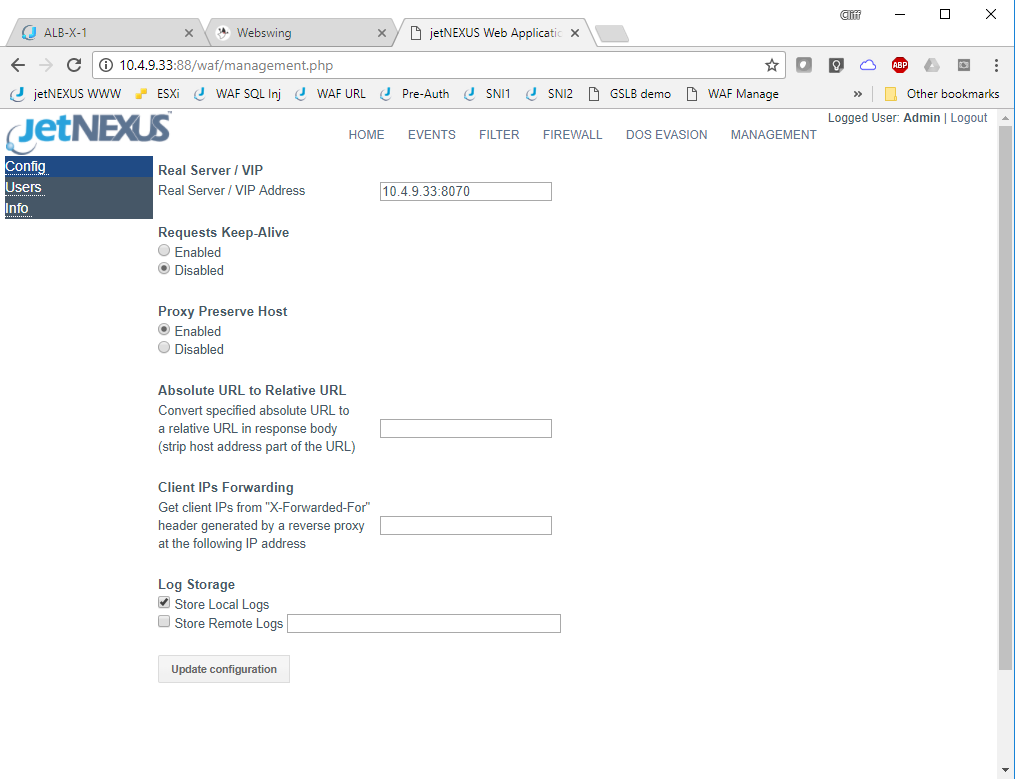

Das Testlaufwerk hat die IP-Adresse der privaten Azure-Schnittstelle dynamisch abgerufen und diese in das Feld für die Konfiguration des realen Servers / VIPs zusammen mit Port :8070, dem Port, den wir für den Zugriff auf den DVWA-Webserver gewählt haben, eingestellt. Da es sich um eine vorkonfigurierte Testfahrt handelt, haben wir die Details des zu schützenden Hosts bereits auf der Verwaltungsseite festgelegt.

- Der reale Server /VIP ist die Adresse und der Port der Anwendung oder des virtuellen Servers, den wir schützen wollen.

Sie können die IP-Adresse hier ändern, so dass sie auf Ihren eigenen Server verweist.

- Hinweis: Um HTTPS-Datenverkehr extern zu unterstützen, müssen Sie den Datenverkehr über einen ALB-X-Dienst senden, ähnlich wie wir den Zugang zum DVWA-Server konfiguriert haben.

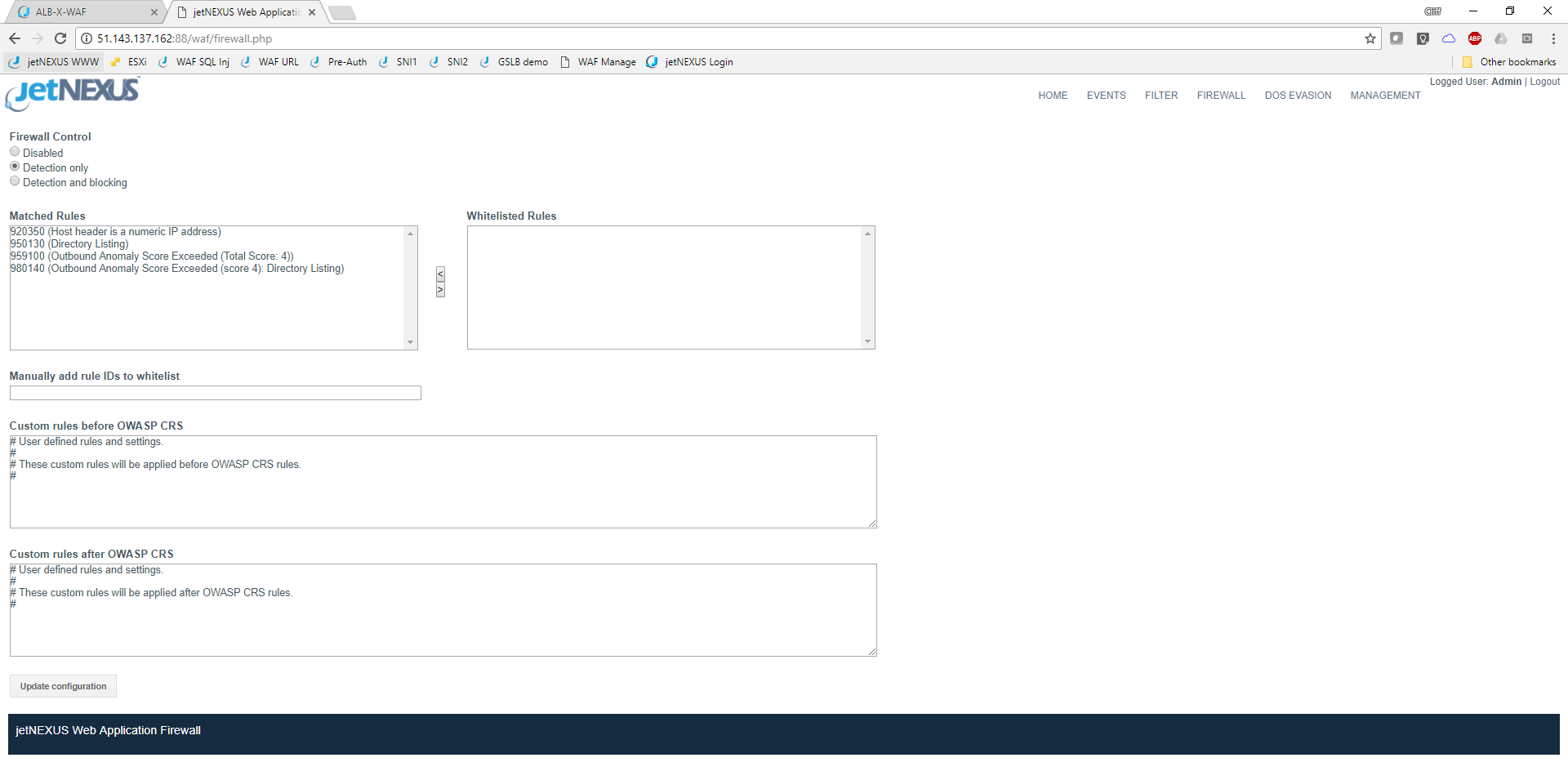

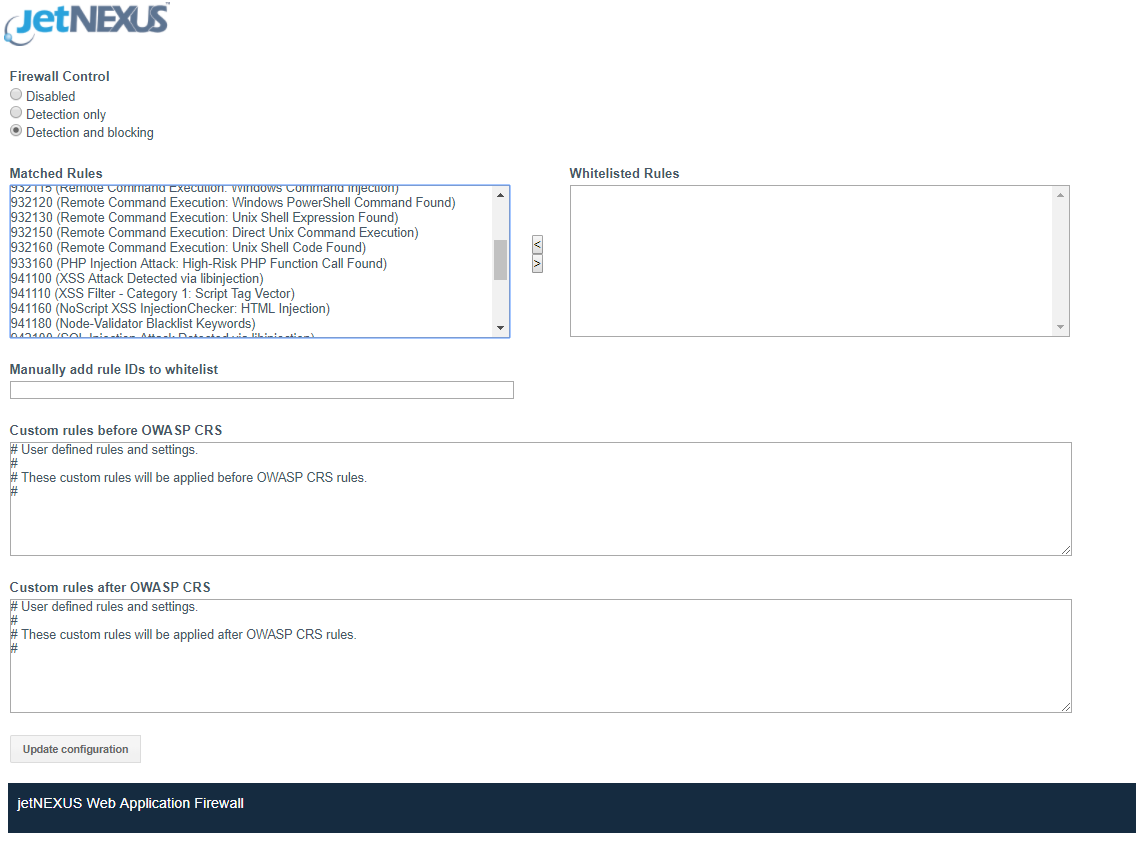

Hier sollten wir einen Blick auf die WAF-Firewall-Seite werfen.

Hier stellen Sie die Betriebsart ein und können sehen, welche Regeln erkannt wurden, und Sie können Regeln, die Sie nicht blockieren möchten, in eine weiße Liste aufnehmen.

Der standardmäßig geladene Regelsatz ist der OWASP-Kernregelsatz. Diese enthält Einzelheiten zu buchstäblich Tausenden von verschiedenen Angriffsvektoren, die von OWASP gepflegt werden.

Der obige Screenshot zeigt die WAF im Standardmodus "Nur Erkennung". Bitte ändern Sie dies im Testlauf in den Erkennungs- und Blockierungsmodus, damit die WAF alle Angriffe aktiv blockiert. Zurzeit sollten Sie keine Ereignisse haben, aber sobald Sie sie haben, werden sie wie folgt angezeigt.

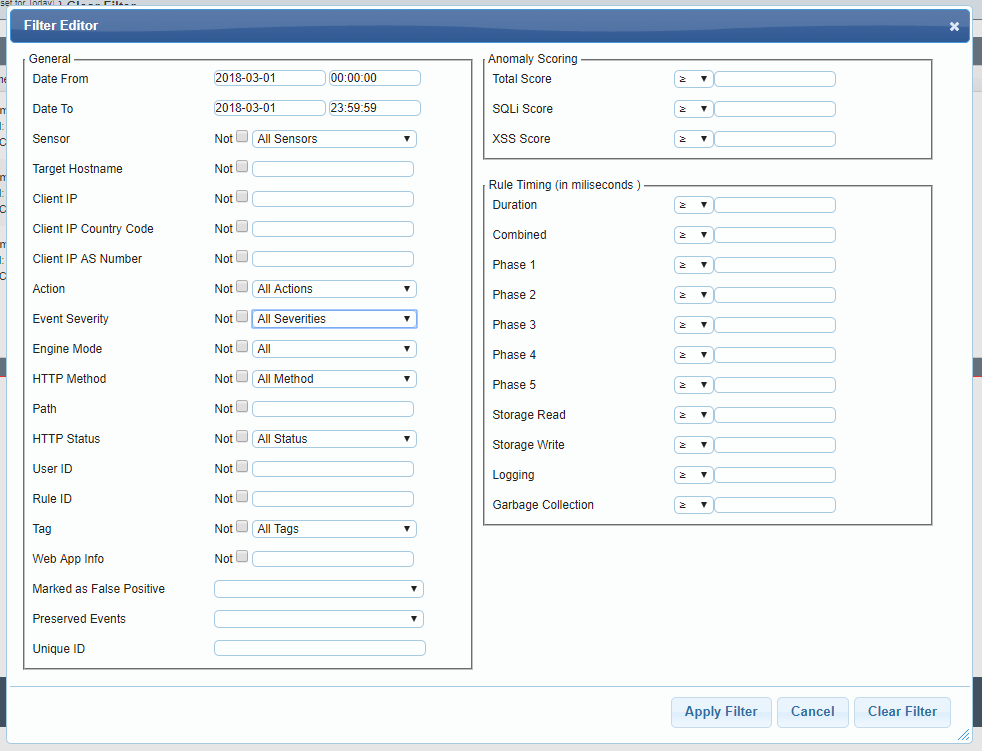

Sie können einen Filter auf den Ereignisbildschirm anwenden, um bestimmte Ereignisse, an denen Sie interessiert sind, herauszufiltern.

Zed Attack Proxy

Wir empfehlen zwar die Verwendung des Chrome-Browsers für den Verwaltungszugriff auf die Appliances, aber Sie werden einen anderen Browser verwenden wollen, um den Testverkehr zu generieren, und für diesen Zweck empfehle ich Firefox.

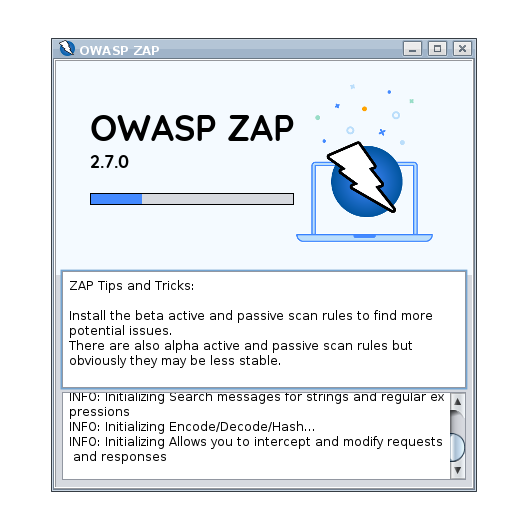

- ZAP wird gestartet, indem Sie Ihren Verwaltungsbrowser (Chrome) mit :8080/zap/ verbinden. Wenn Sie dies tun, sehen Sie zunächst den ersten ZAP Webswing-Initialisierungsbildschirm.

Dies wird beim nächsten ZAP-Start geändert.

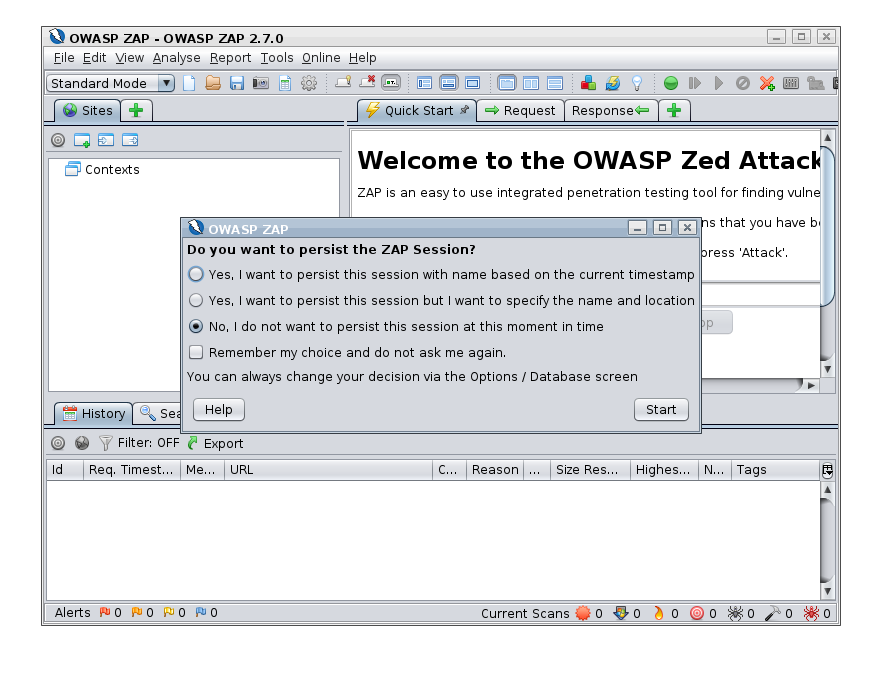

- Und dann haben Sie die Möglichkeit zu wählen, ob Sie die Sitzung aufrechterhalten wollen, so dass sie später wieder geladen werden kann. Für die Probefahrt ist dies wahrscheinlich nicht erforderlich.

Sobald dies abgeschlossen ist, läuft ZAP, und die LED am IP-Dienst 8090 wechselt von Rot auf Grün, um anzuzeigen, dass die TCP-Prüfung erfolgreich war, da der Port :8090 jetzt offen ist.

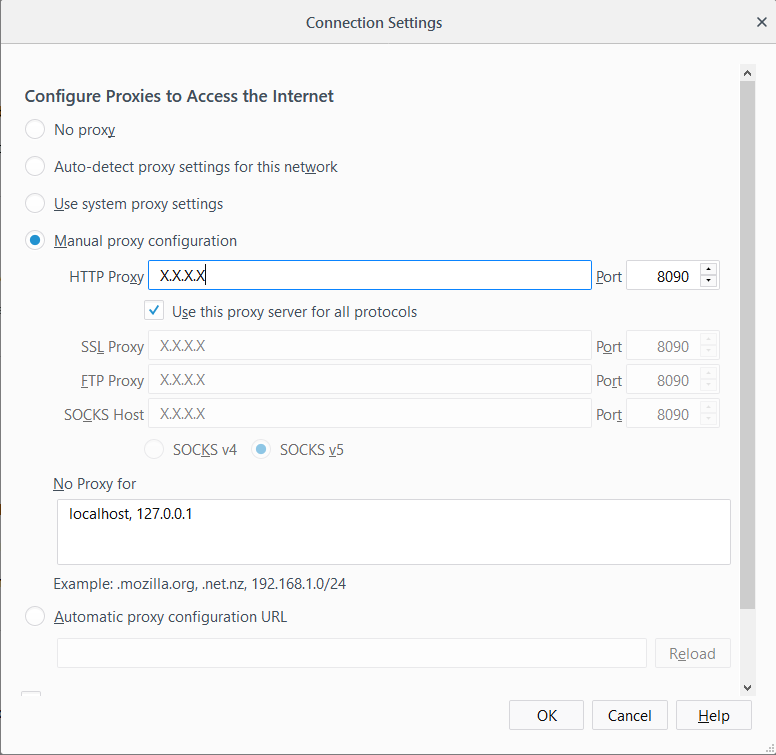

- Nun müssen wir den Browser für die Verwendung eines Proxys konfigurieren. Sie können nun Ihren Firefox-Webbrowser so konfigurieren, dass er die öffentliche IP-Adresse der ZAP und den Port :8090 als Netzwerk-Proxy verwendet.

DVWA-Zugang über ZAP-Proxy

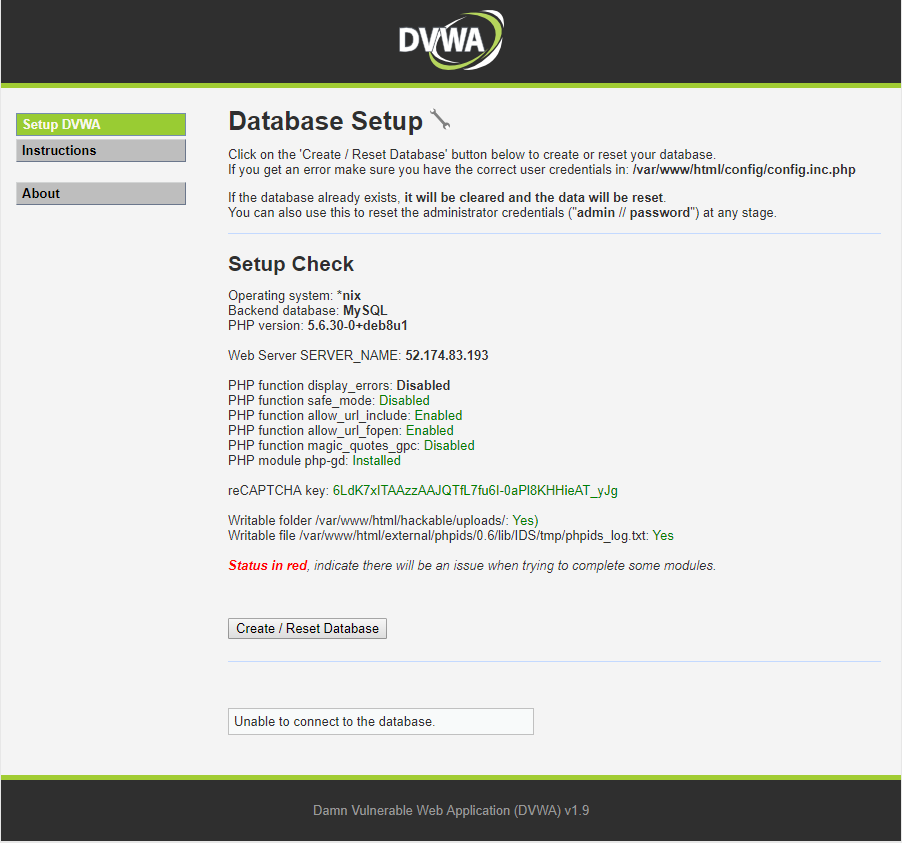

Sie sollten nun in der Lage sein, mit dem Firefox-Browser über den ZAP-Proxy und die WAF auf DVWA zuzugreifen, indem Sie den Hostnamen oder die öffentliche IP-Adresse Ihres Testlaufwerks über den Standard-Webport :80 entweder http://X.X.X.X oder etwas Ähnliches eingeben

- http://jetnexus-wafturcokjygzudw.centralus.cloudapp.azure.com

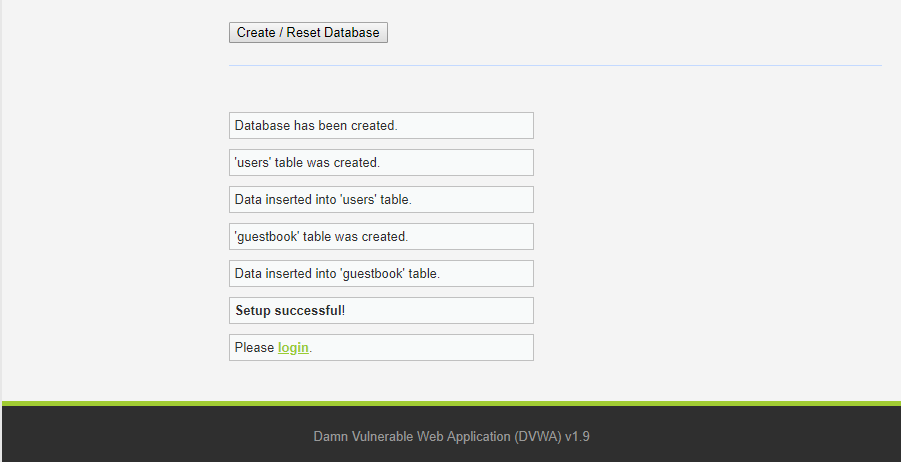

Sie sollten einen Bildschirm wie diesen sehen.

Klicken Sie auf Datenbank erstellen/zurücksetzen.

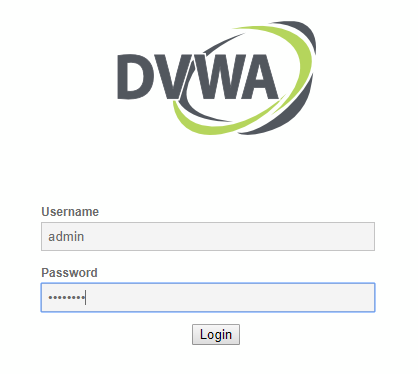

Melden Sie sich bei DVWA mit den Standard-Anmeldedaten admin / Passwort an.

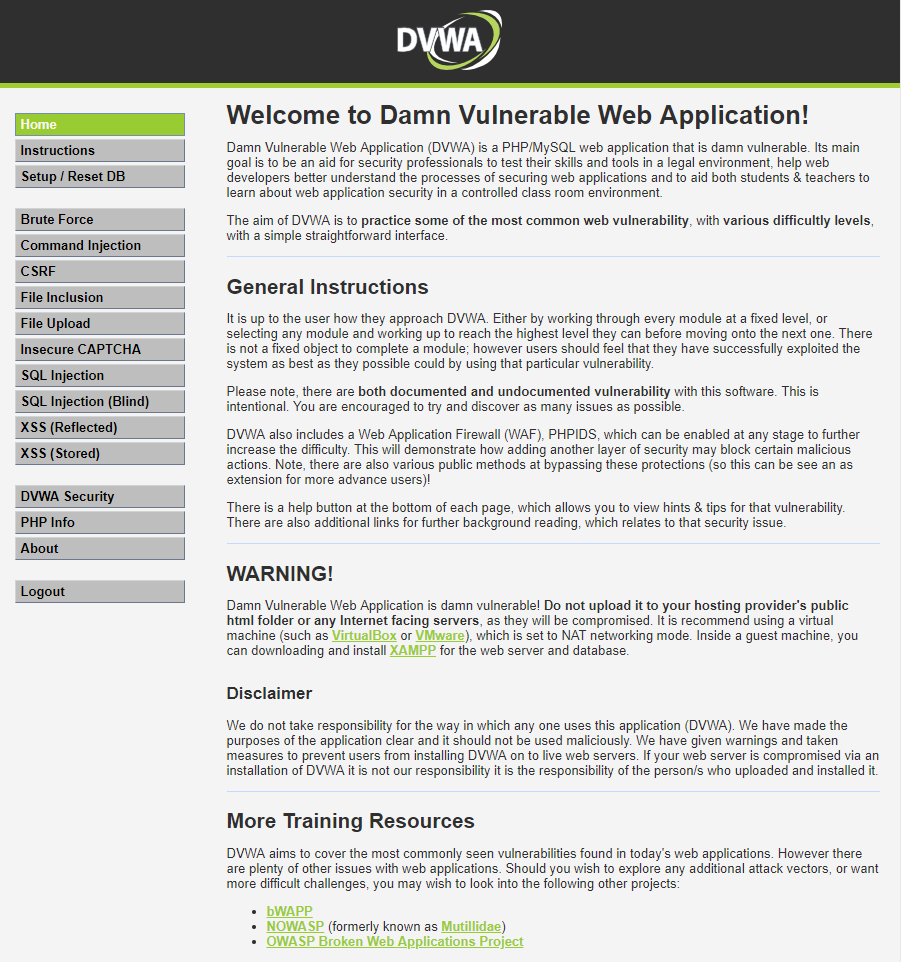

Sie sind nun bei DVWA als Administrator angemeldet.

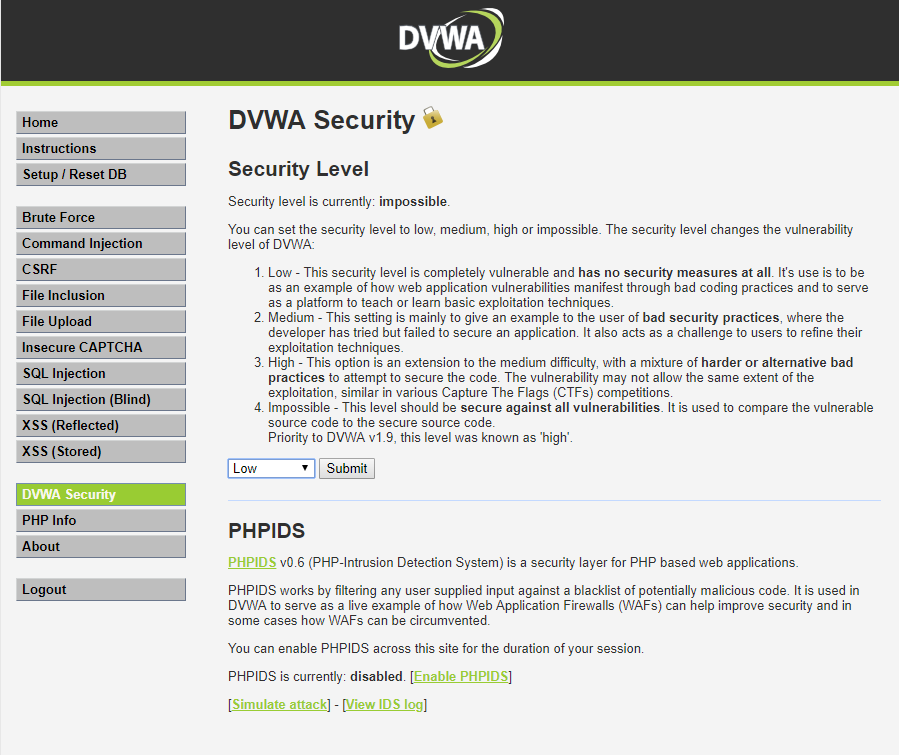

Die Standardsicherheitsstufe für DVWA ist "Unmöglich", so dass es keine Schwachstellen aufweist. Stellen Sie die Stufe auf niedrig ein, indem Sie im Menü DVWA-Sicherheit die Option Niedrig wählen und auf Senden klicken.

DVWA ist nun für den Einsatz als Schwachstellen-Testobjekt gerüstet und bereit.

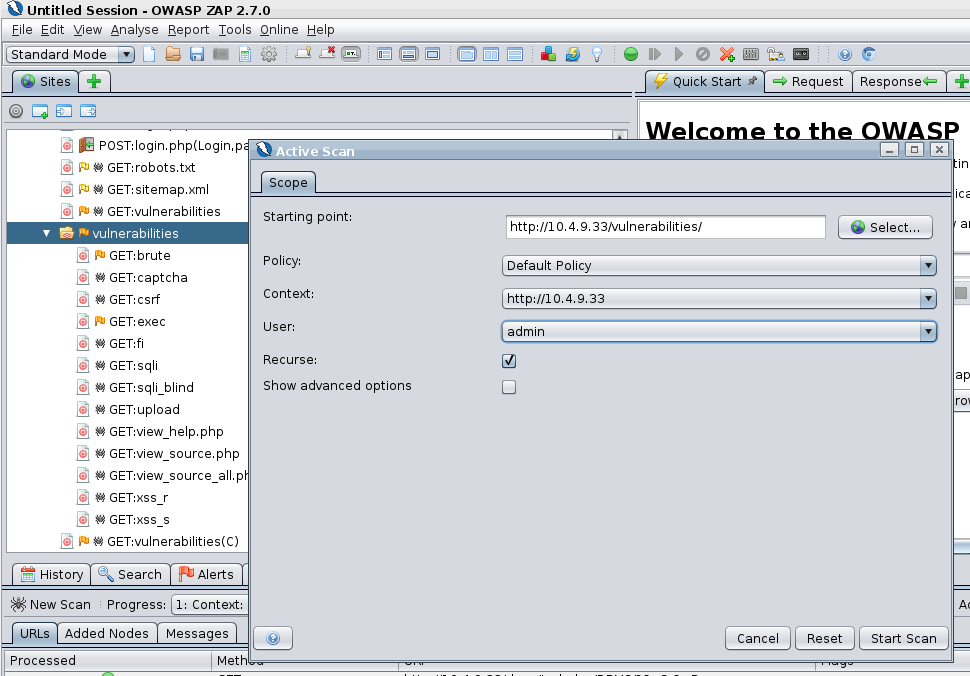

ZAP verwenden

Um ZAP so einzurichten, dass es zunächst die DVWA-Anwendung späht und dann einen Angriff durchführt, sind einige Schritte erforderlich. Wir verweisen Sie auf die verschiedenen Online-Ressourcen, in denen Sie Einzelheiten zur Einrichtung finden, anstatt die Informationen hier wiederzukäuen.

- In diesem YouTube-Video werden die genauen Schritte erläutert, die ich selbst bei der Einrichtung dieser Testfahrt befolgt habe. Beachten Sie, dass es ziemlich schnell läuft, daher empfehle ich, das Video um die Hälfte oder ein Viertel zu verlangsamen 🙂 .

Wenn es darum geht, den Proxy Ihres Browsers auf localhost zu setzen, haben Sie die notwendigen Konfigurationsschritte bereits durchgeführt.

Anzeigen der Ergebnisse

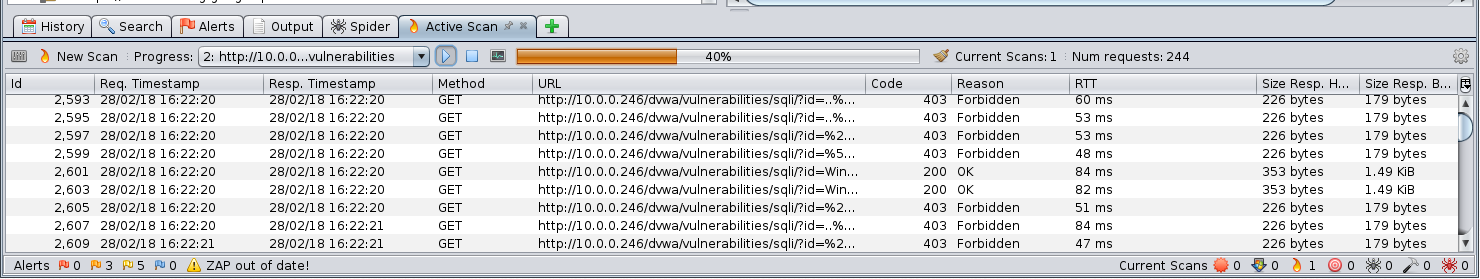

Wenn Sie den Angriff durchgeführt haben, sollten Sie die Ergebnisse sowohl in der ZAP Proxy- als auch in der WAF-Benutzeroberfläche sehen können. Hier sehen Sie den Schwachstellenbaum, der als Admin-Benutzer durchforstet und dann angegriffen wurde.

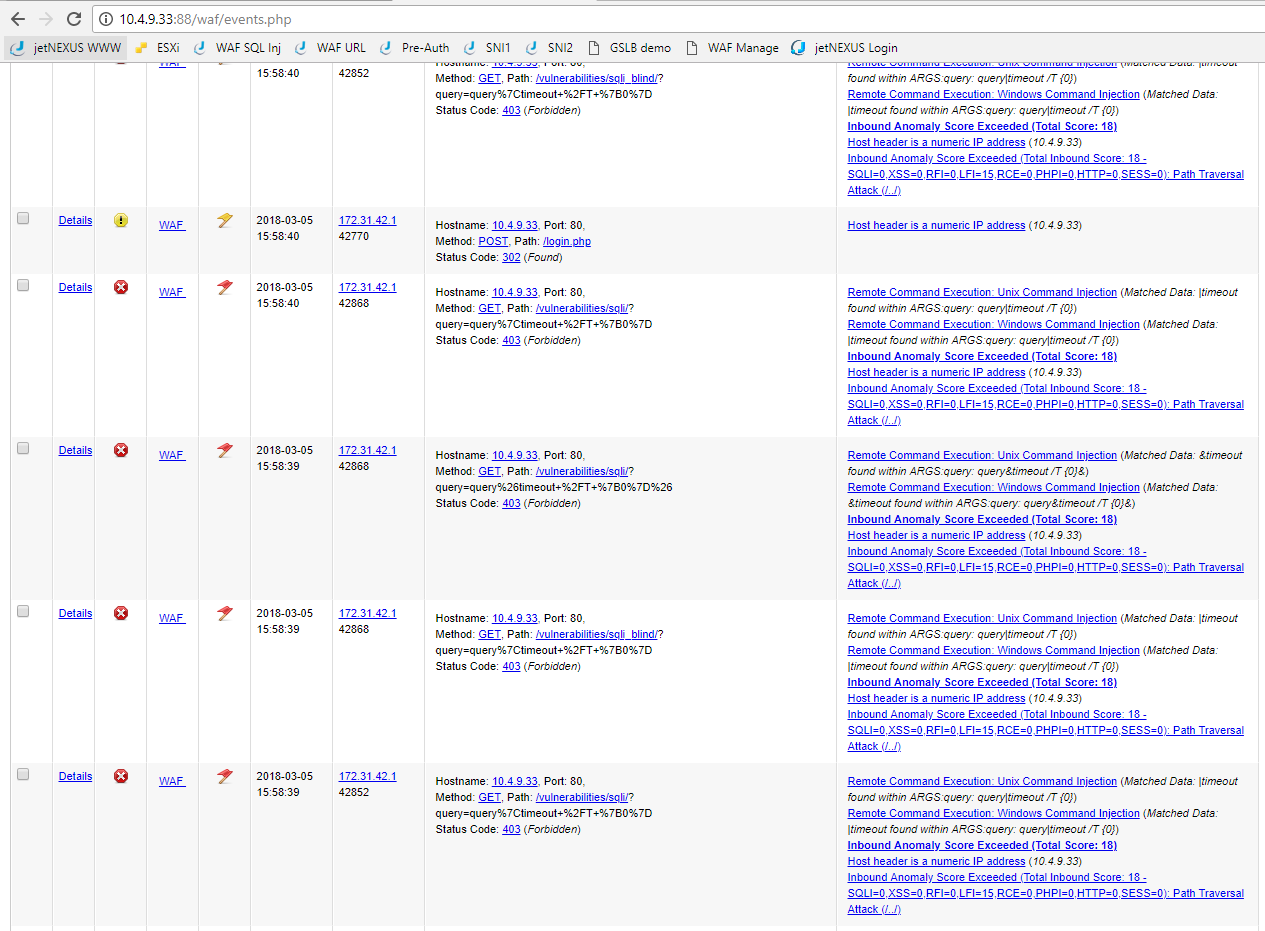

- Auf der GUI der WAF können Sie sehen, welche Angriffe erkannt und blockiert wurden.

Zurück im ZAP-Proxy-Fenster können Sie sehen, dass die Angriffe eine 403-Fehlerantwort von der WAF erhalten haben, die ihren Weg zum DVWA-Server blockiert.

Die WAF erfüllt die ihr zugedachte Rolle zum Schutz vor Angriffen auf den Anwendungsserver.

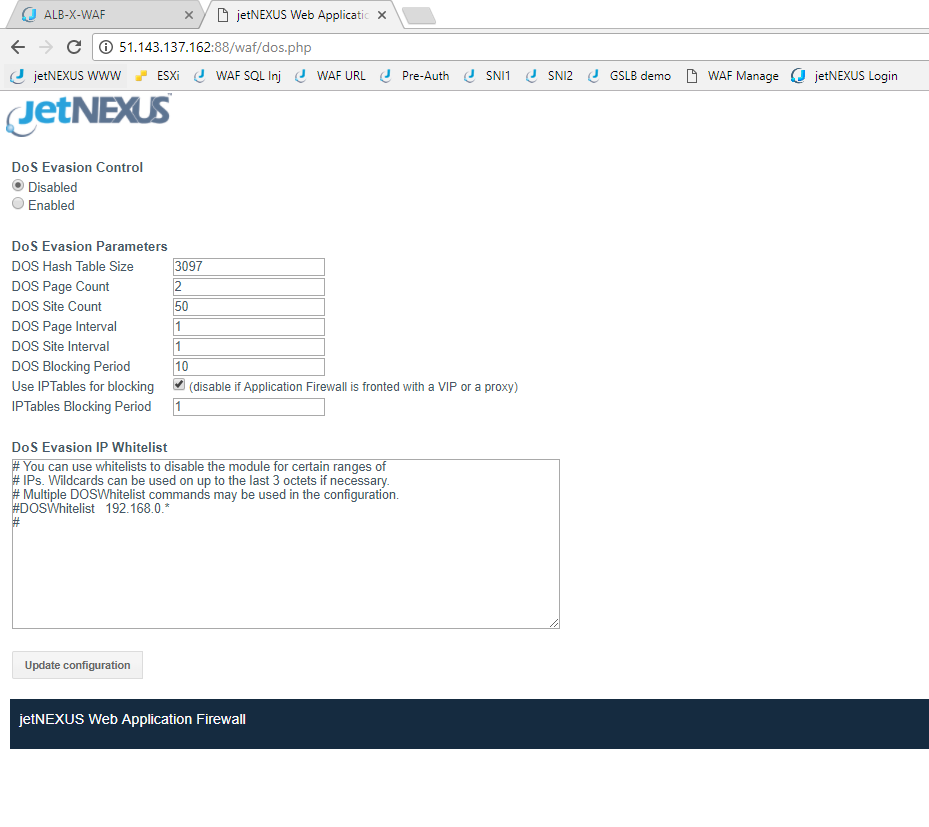

DOS - Denial of Service

Die WAF ist nicht nur in der Lage, Tausende von Hackerangriffen zu blockieren, sondern kann auch einige DOS-Angriffe davon abhalten, sensible Webserver zu erreichen.

- In der WAF-Konfiguration gibt es einen DOS-Bereich, in dem Sie die Zeit- und Volumenparameter für das zu schützende Angriffsmuster anwenden und anpassen können.

Experiment

Wir hoffen, dass Sie diesen Testlauf nützlich finden, um die Einfachheit der Einrichtung der Edgenexus ALB-X Web Application Firewall-Implementierung zu entdecken.

- Wir möchten Sie ermutigen, noch ein wenig mit der Schnittstelle zu experimentieren, und Sie können jederzeit vorübergehend einen Teil des Live-Datenverkehrs im Erkennungsmodus durch die WAF leiten, um zu sehen, welche Angriffe auf Ihre eigenen veröffentlichten Anwendungen möglich sind - Sie könnten überrascht sein!

Wir freuen uns über Ihr Feedback und unterstützen Sie gerne bei der Einrichtung Ihrer eigenen WAF-Produktionsimplementierung.

Ich danke Ihnen.

- Wir wünschen Ihnen viel Spaß mit Ihrer Edgenexus ALB-X Web Application Firewall-Implementierung.

Wir würden uns freuen, wenn Sie Fragen an pre-sales@edgenexus.io richten würden.

Nehmen Sie uns nicht beim Wort - machen Sie einen kostenlosen Test

Hardware, Software oder sogar Ihr eigenes Online-Image mit einer vollständigen Testumgebung.

Lassen Sie uns einfach wissen, was Sie brauchen hier