البرنامج التعليمي لاختبار القيادة WAF

دليل المستخدم

مرحباً بك في اختبار القيادة.

جدول المحتويات

سيزودك هذا المستند بالمعلومات التي تحتاجها لتحقيق أقصى استفادة من البرنامج التعليمي لاختبار تشغيل جدار حماية تطبيق WAF.

- إن محرك اختبار WAF عبارة عن بيئة اختبار وتدريب كاملة لأمن تطبيقات الويب. وهذا يشمل، موازن التحميل/موازن التحميل/موازنة التحميل، وجدار حماية تطبيقات الويب (WAF)، وأداة Zap للهجوم على التطبيقات، وDVWA (تطبيق الويب الضعيف)

يمكن تنزيله أدناه (لا تحتاج إلى حساب Azure)

يتمتع ALB-X بالقدرة على تشغيل التطبيقات المعبأة في حاويات والتي يمكن ربطها معًا مباشرة أو باستخدام وكيل موازن التحميل. تحتوي هذه الصورة على 3 تطبيقات تم نشرها بالفعل ولكن يمكنك دائمًا الانتقال إلى Appstore ونشر المزيد 🙂

جدار حماية تطبيقات الويب هو أحد الميزات الإضافية العديدة التي يمكن تطبيقها على موازن التحميل ALB-X.

- لقد حاولنا أن نجعل نشر WAF بسيطًا قدر الإمكان، ولكن من الواضح أن هناك بعض الأشياء التي يمكنك تهيئتها لضبط البيئة لتناسب احتياجاتك.

سنقوم بتسليط الضوء على هذه الإعدادات أثناء إجراء اختبار القيادة التجريبي هذا.

في سيناريو الحياة الواقعية، سيتلقى WAF طلبات/حركة مرور http من العميل ويفحصها ويعيد توجيهها أو يحظر وصولها إلى تطبيق الويب الخاص بك بناءً على ما إذا كان الطلب قد أدى إلى تشغيل قاعدة جدار الحماية.

لقد افترضنا في المقام الأول أنك ربما لا تريد تعريض تطبيق الويب المباشر الخاص بك لهجوم خبيث ولكنك تريد أن ترى كيف يعمل WAF. (يمكن تغيير ذلك بسهولة إذا كنت تريد اختبار خوادمك الحقيقية 🙂 )

لذلك قمنا بإعداد بيئة ذاتية الاحتواء للتمكن من ممارسة سلوك WAF وإظهاره.

- لقد اخترنا استخدام أداتين لاختبار الأمان المستخدمتين على نطاق واسع للقيام بذلك، وهما ”وكيل الهجوم OWASP Zed“ للتمكن من توليد حركة مرور للهجوم و ”تطبيق الويب الضعيف اللعين“ الذي يحاكي تطبيق ويب يحتوي على العديد من الثغرات الأمنية لاستغلالها كما يوحي اسمه.

بينما سنستعرض هنا بعض إعدادات التهيئة الأساسية للتمكن من استخدام هذه الأدوات، لا ينبغي اعتبار هذا المستند دليلاً شاملاً للتطبيقات.

نشجعك على زيارة البوابات الإلكترونية الرسمية لكل أداة من الأدوات للحصول على التفاصيل الكاملة إذا لم تكن على دراية باستخدامها أو تشغيلها.

كما هو الحال دائمًا، ستجد العديد من مقاطع الفيديو الإرشادية على يوتيوب والتي قد تكون مفيدة أيضًا للتحقق منها. تم استيراد كلتا هاتين الأداتين بسرعة وسهولة إلى بيئة حاوية ALB-X docker، وهي نفس البيئة التي نستخدمها لنشر WAF (وأيضًا GSLB).

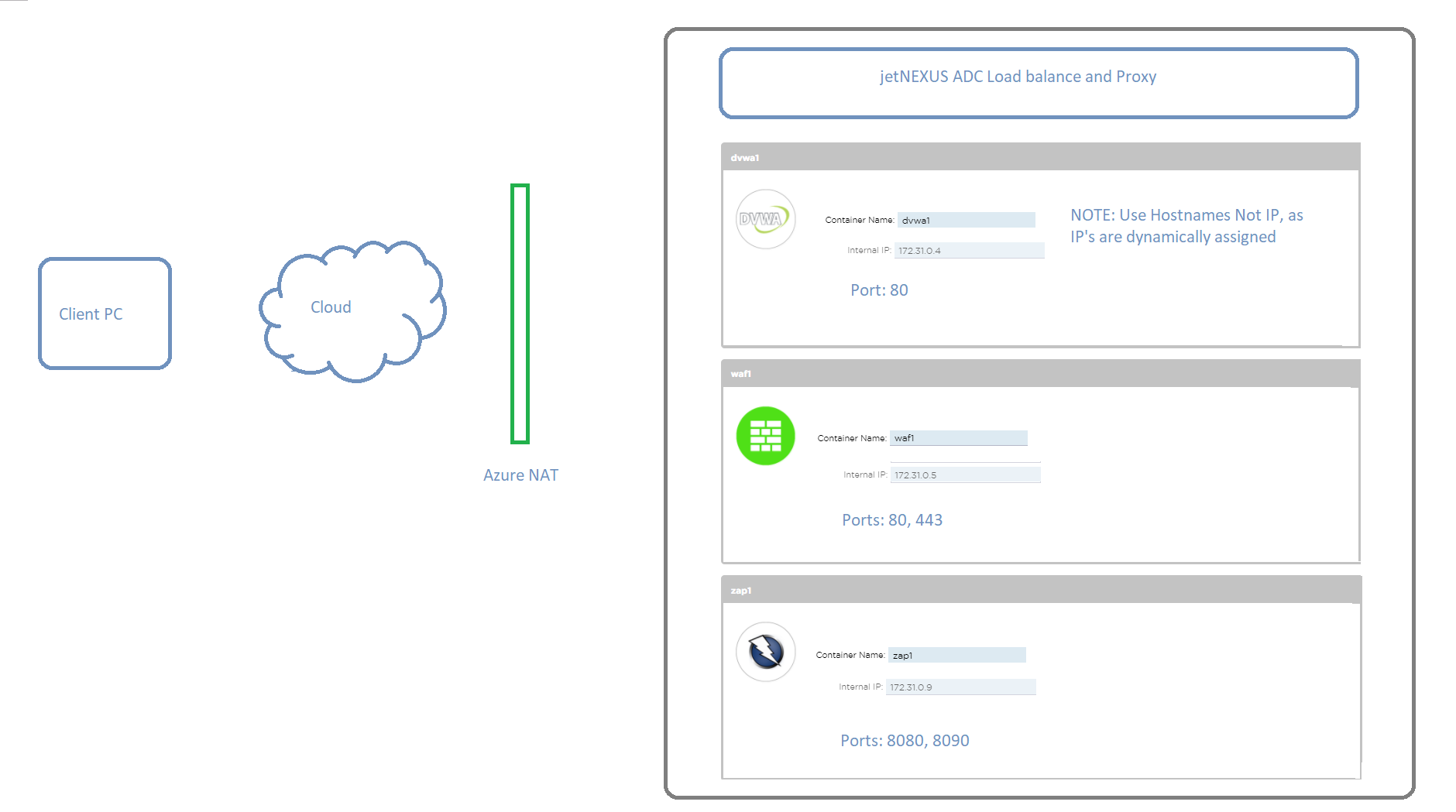

نظرة عامة على الاتصال

تستخدم الأجهزة الافتراضية التي يتم نشرها في سحابة Azure السحابية عناوين IP الداخلية الخاصة (عناوين IP الخاصة (NAT'ed IP) بنفس الطريقة التي يتم نشرها في بيئة مركز بيانات قياسية.

- للوصول إلى المورد عبر الإنترنت العام يتم تنفيذ وظيفة NAT من عنوان IP العام المخصص إلى عنوان IP الخاص للجهاز الظاهري.

يتم تخصيص عنوان IP واحد للجهاز ويتم استخدام منافذ مختلفة للوصول إلى الموارد المختلفة.

يوضح الرسم البياني أدناه كيفية اتصال الوظائف المختلفة.

اسم مضيف Docker/عنوان IP واتصال خدمة IP

تتواصل التطبيقات الإضافية التي تم نشرها على ALB-X مع ALB-X من خلال واجهة شبكة docker0 الداخلية. يتم تخصيص عناوين IP لها تلقائيًا من تجمع docker0 الداخلي.

- يتم تكوين اسم مضيف لكل مثيل للتطبيق الإضافي من خلال واجهة المستخدم الرسومية ALB-X قبل بدء تشغيل التطبيق.

يستطيع ALB-X حل عنوان IP الخاص بـ docker0 للتطبيق باستخدام اسم المضيف الداخلي هذا.

- استخدم دائمًا اسم المضيف عند مخاطبة حاويات التطبيق - قد يتغير عنوان IP!

يتم تكوين خدمات بروتوكول الإنترنت باستخدام عنوان IP الخاص Azure eth0 على ALB-X للسماح بالوصول الخارجي إلى التطبيق الإضافي.

وهذا يتيح استخدام وظيفة الوكيل العكسي ALB-X لأداء إلغاء تحميل SSL وترجمة المنافذ عند الحاجة.

إذن هذه هي جميع المنافذ المفتوحة:

-

إدارة واجهة المستخدم الرسومية ALB-X: 27376

-

وكيل هجوم ZAP 8080 و 8900

-

DVWA: 8070

-

المنفذان 80 و443 مفتوحان للسماح بالوصول المباشر إلى WAF

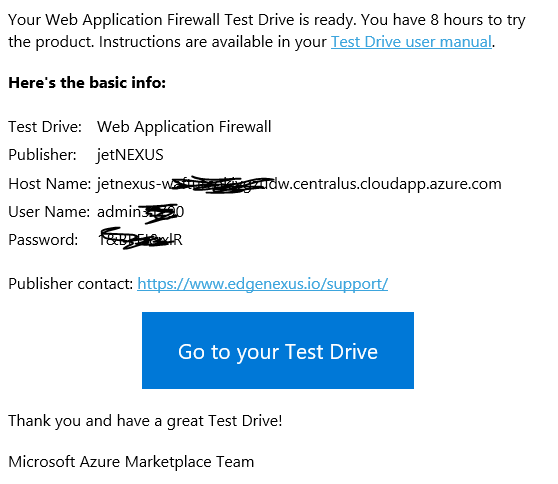

الوصول إلى واجهة المستخدم الرسومية لاختبار القيادة

عندما تطلب اختبار القيادة يتم إنشاء مثيل جديد لجهاز اختبار WAF في Azure. بمجرد بدء تشغيله سيتم إعلامك باسم مضيف الإنترنت لتتمكن من الوصول إلى واجهة المستخدم الرسومية لمنصة ALB-X على الويب وكذلك اسم المستخدم الفريد ومجموعة كلمات المرور.

نوصي باستخدام متصفح Chrome لهذا الغرض.

- الوصول إلى الخادم https://host الاسم:27376

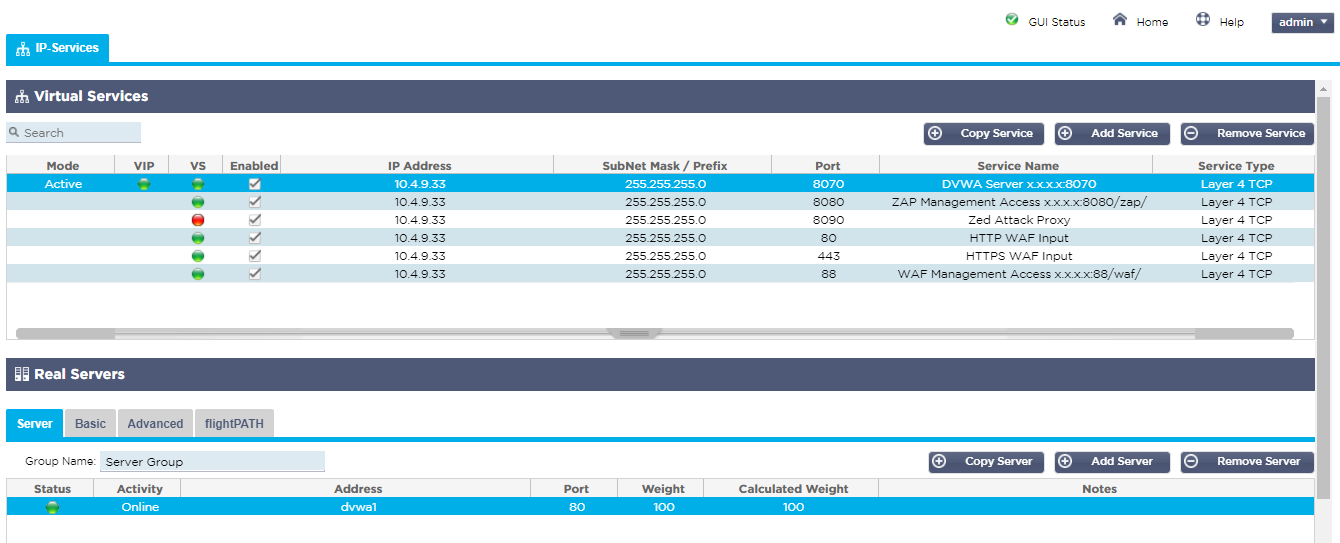

نظرًا لأننا نستخدم شهادة SSL محلية للوصول إلى الإدارة، ستتم مطالبتك في متصفحك بقبول تنبيه الأمان. سترى شاشة خدمات IP المهيأة مسبقًا بمجرد تسجيل الدخول.

لقد قمنا بتسمية كل خدمة من الخدمات لتسهيل تحديد الغرض من استخدامها وكيف تحتاج إلى إنشاء الرابط في شريط عنوان المتصفح للوصول إلى الخدمة، واستبدال x.x.x.x باسم مضيف Azure أو عنوان IP العام.

- لاحظ أنه من الطبيعي أن تُظهر خدمة Zed Attack Proxy على المنفذ :8090 خطأ فحص الصحة باللون الأحمر حتى يتم تشغيلها عن طريق الوصول إلى واجهة إدارة الوكيل على المنفذ :8080/zap/.

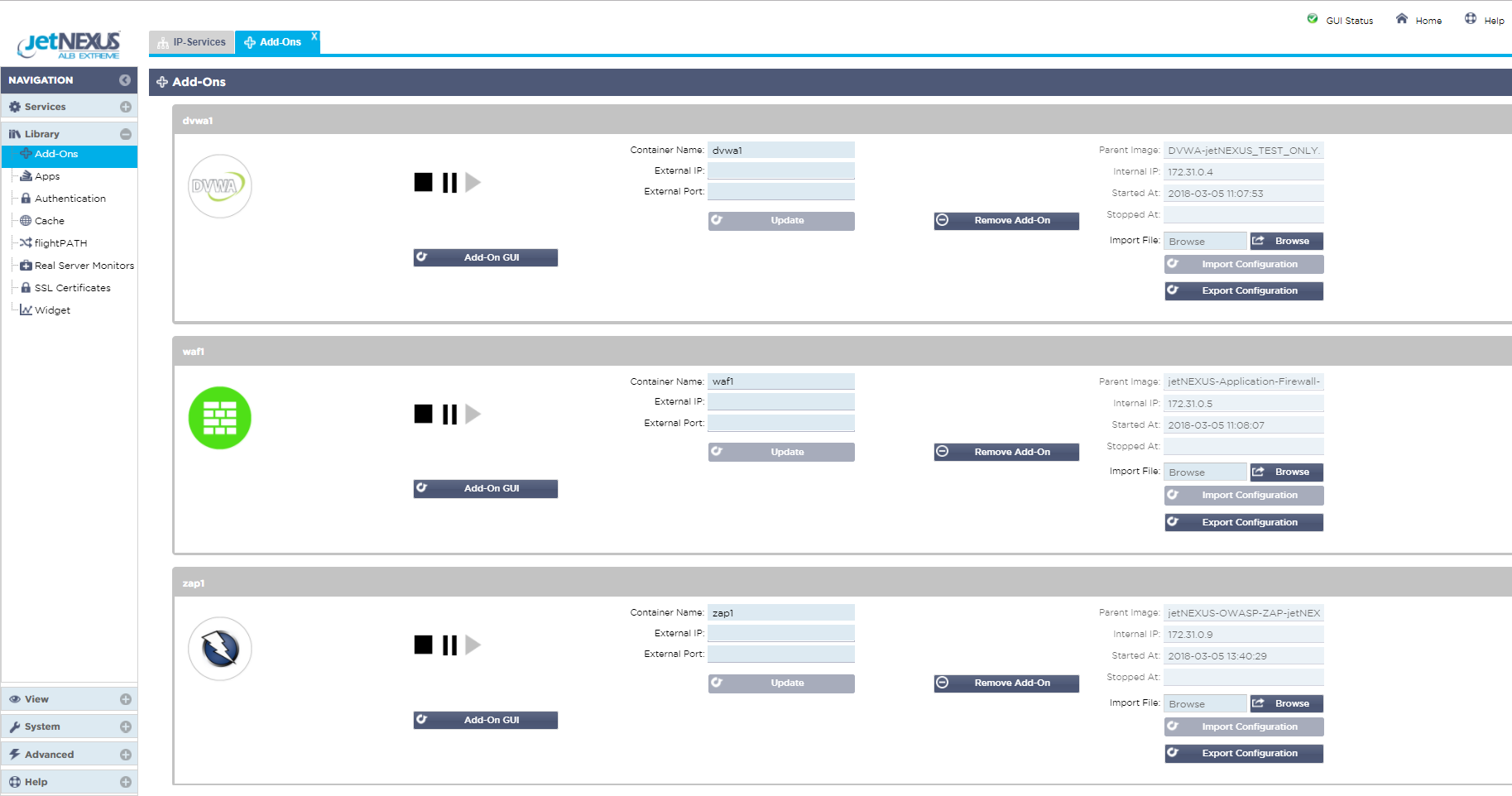

الوظائف الإضافية ALB-X

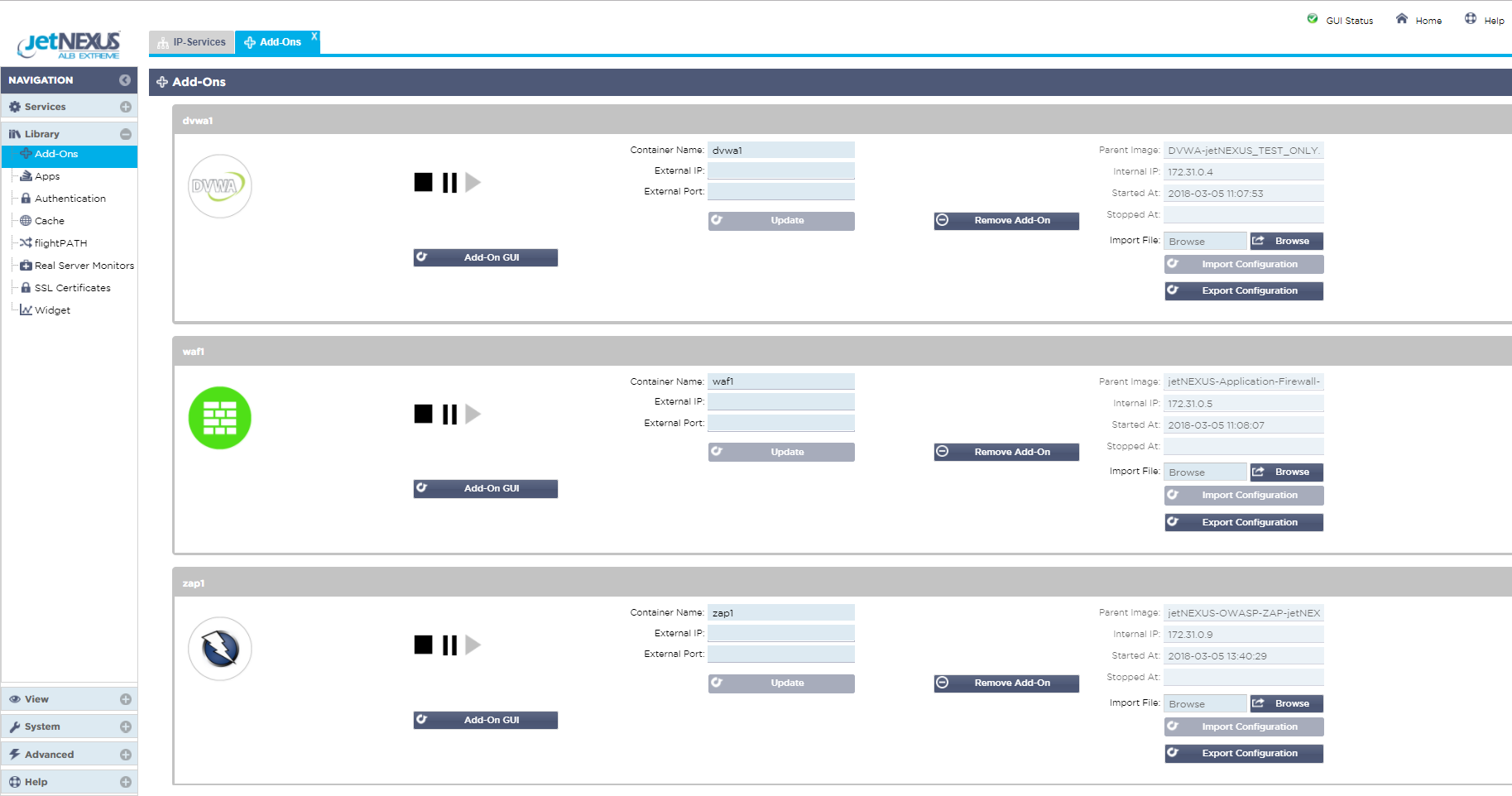

انقر على المكتبة في القائمة اليسرى واختر الوظائف الإضافية

هنا يمكنك أن ترى الوظائف الإضافية الثلاث التي تم نشرها على منصة ALB-X.

تم تكوين كل منها بحاوية أو اسم مضيف (waf1 و zap1 و dvwa1) ويمكنك رؤية عنوان IP 172.31.x.x الديناميكي docker0 الذي تم تخصيصه عند بدء تشغيل التطبيق.

لاحظ في بيئة Azure أن أزرار الوصول إلى واجهة المستخدم الرسومية للوظائف الإضافية غير مستخدمة.

لا تتردد في النقر حول بقية واجهة ALB-X GUI للتعرف عليها.

واجهة المستخدم الرسومية ل WAF

نظرًا لأن وظيفة WAF هي التي تهتم بها، سيكون من المنطقي الآن إلقاء نظرة على واجهة المستخدم الرسومية ل WAF 🙂

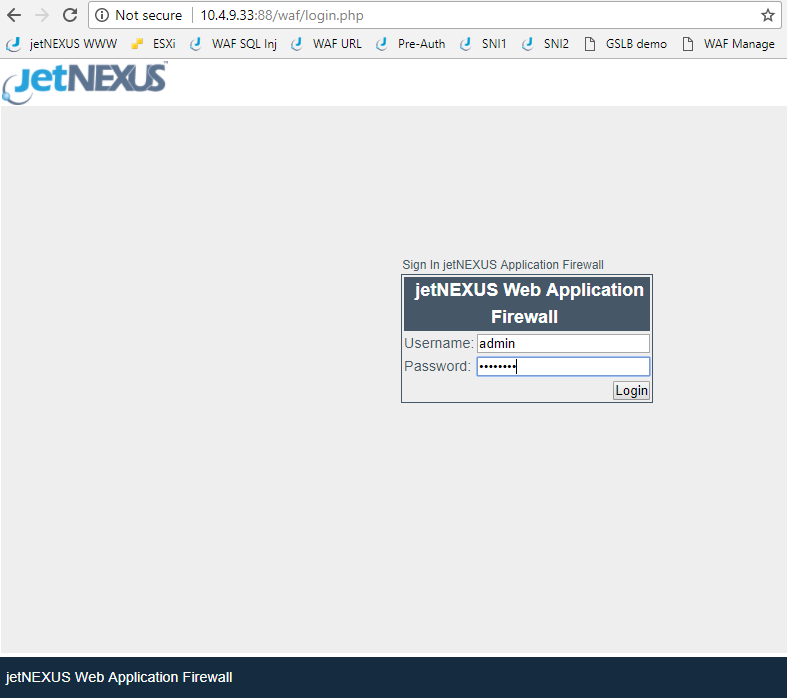

- تعمل إدارة WAF كما ترى من تسمية خدمات IP على المنفذ :88 الذي يجب أن تضيف إليه المسار /waf/ عند إدخال العنوان في متصفحك.

عندما تفعل ذلك ستظهر لك شاشة تسجيل الدخول.

مجموعة اسم المستخدم وكلمة المرور الافتراضية هي admin / jetnexus. عند تسجيل الدخول سترى الشاشة التالية.

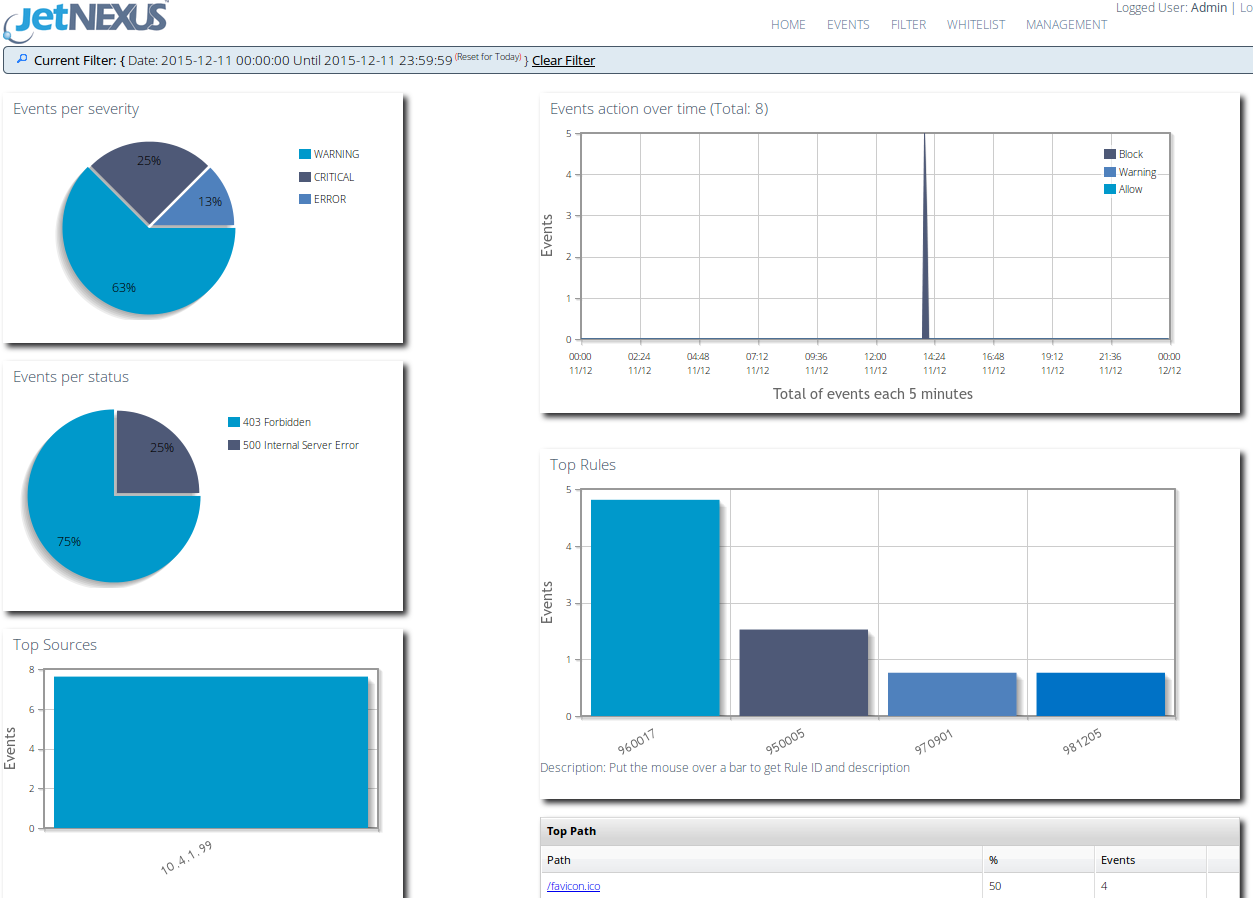

تعرض لوحة المعلومات هذه ملخصًا للأحداث التي تم تشغيلها بواسطة WAF في آخر 24 ساعة. نظرًا لأن هذا محرك اختبار مهيأ مسبقًا، فقد قمنا بالفعل بتعيين تفاصيل المضيف المراد حمايته في صفحة الإدارة.

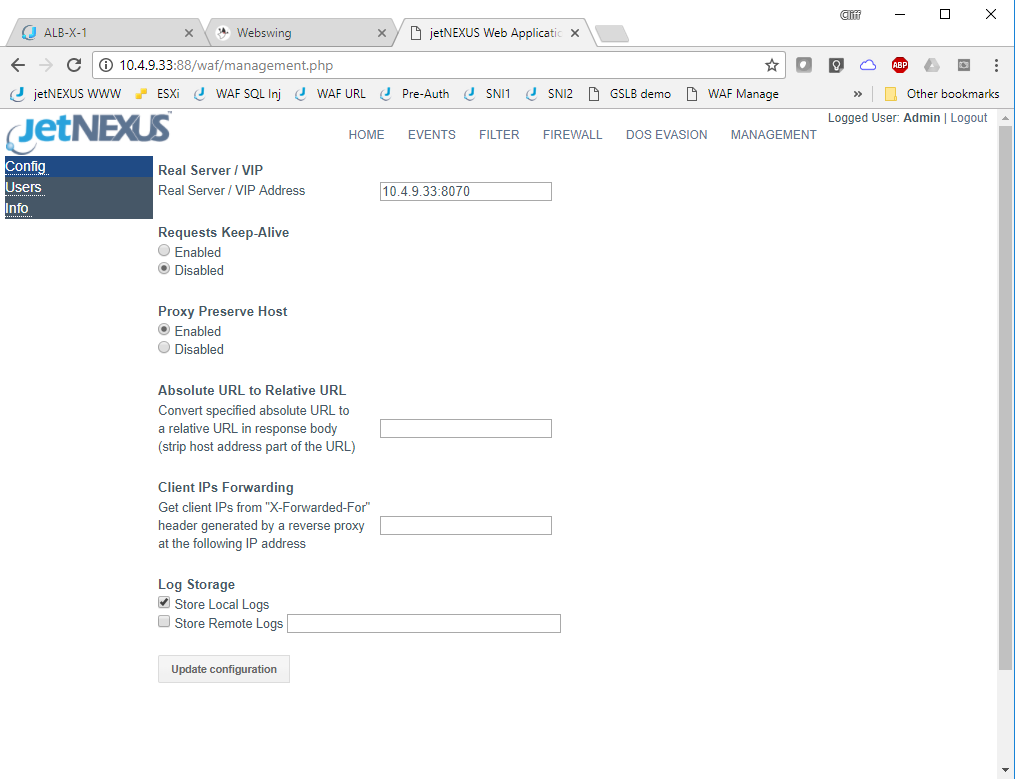

لقد حصل محرك الاختبار ديناميكيًا على عنوان IP لواجهة Azure الخاصة وقمنا بتعيينه في مربع تكوين الخادم الحقيقي/كبار الشخصيات المهمة، بالإضافة إلى المنفذ: 8070 المنفذ الذي اخترنا استخدامه للوصول إلى خادم الويب DVWA. نظرًا لأن هذا محرك اختبار مهيأ مسبقًا، فقد قمنا بالفعل بتعيين تفاصيل المضيف المراد حمايته في صفحة الإدارة.

- الخادم الحقيقي / VIP هو عنوان:منفذ التطبيق أو الخادم الافتراضي الذي نحميه.

لا تتردد في تغيير عنوان IP هنا للإشارة إلى خادمك الخاص.

- لاحظ أنه لدعم حركة مرور HTTPS خارجيًا، ستحتاج إلى إرسال حركة المرور عبر خدمة ALB-X بالطريقة نفسها التي قمنا بتكوينها للوصول إلى خادم DVWA.

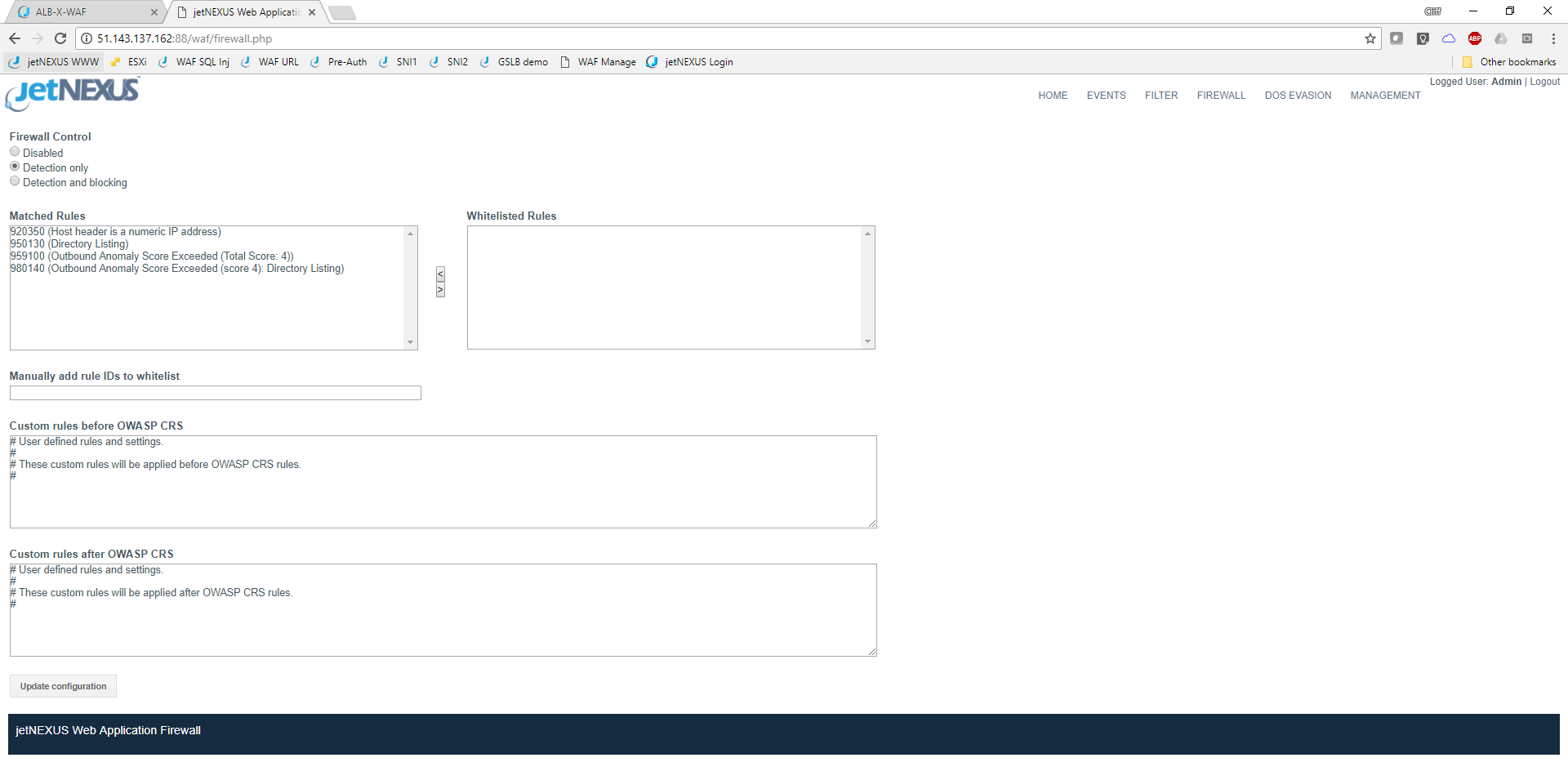

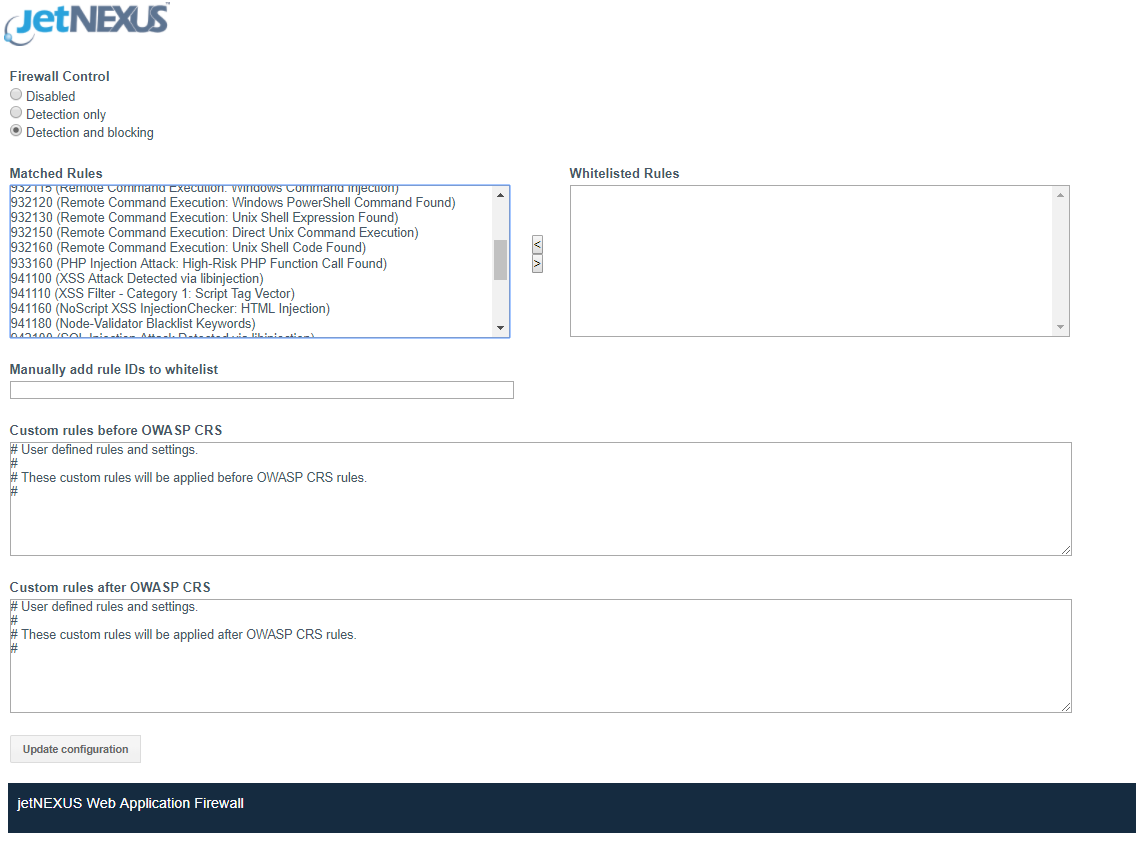

بينما يجب علينا هنا إلقاء نظرة على صفحة جدار حماية WAF.

هذا هو المكان الذي تقوم فيه بتعيين وضع التشغيل ويمكنك معرفة القواعد التي تم اكتشافها ويسمح بإدراج القواعد التي لا تريد حظرها في القائمة البيضاء.

مجموعة القواعد المحملة افتراضيًا هي مجموعة قواعد OWASP الأساسية. يحتوي هذا على تفاصيل الآلاف من نواقل الهجوم المختلفة كما تحتفظ بها OWASP.

تُظهر لقطة الشاشة أعلاه تشغيل WAF في وضع الاكتشاف الافتراضي فقط. يُرجى تغيير هذا إلى وضع الكشف والحظر في محرك الاختبار حتى يقوم WAF بحظر أي هجمات بشكل نشط. في الوقت الحالي لا ينبغي أن يكون لديك أي أحداث، ولكن بمجرد أن يكون لديك أي أحداث سيتم عرضها بهذا الشكل.

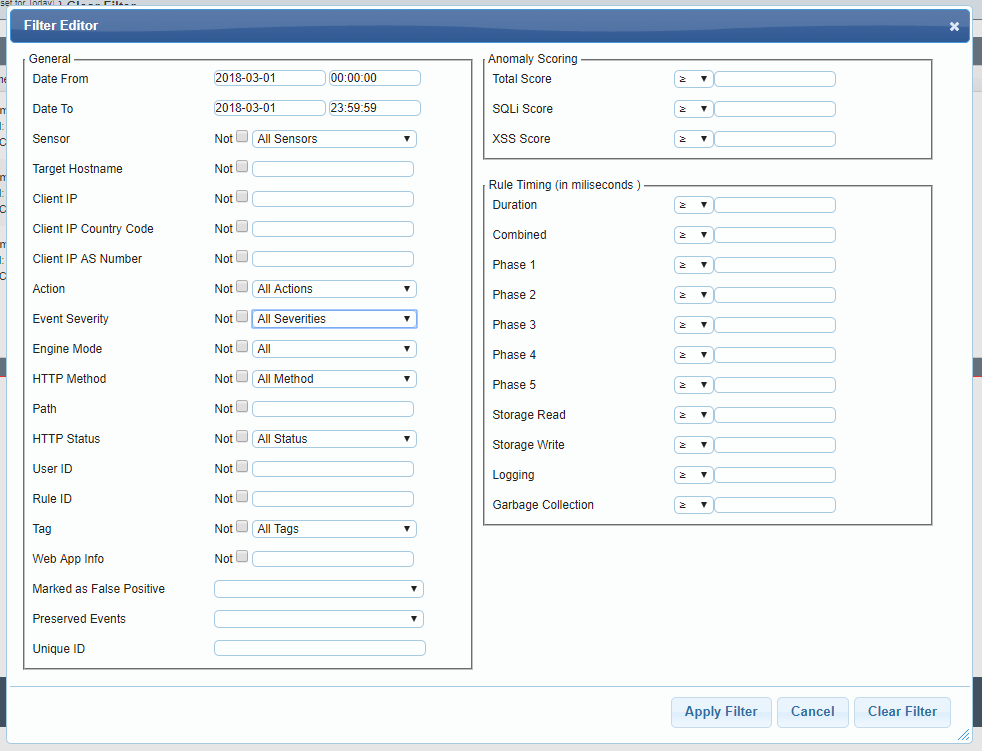

يمكنك تطبيق فلتر على شاشة الأحداث لتتمكن من التركيز على أحداث محددة تهتم بمراقبتها.

وكيل هجوم زيد الهجوم زيد

في حين أننا نوصي باستخدام متصفح Chrome للوصول إلى إدارة الأجهزة، ستحتاج إلى استخدام متصفح آخر لإنشاء حركة مرور الاختبار، وأنصح باستخدام Firefox لهذا الغرض.

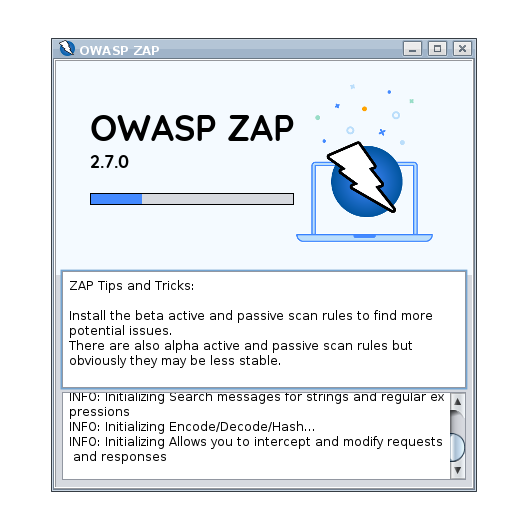

- يتم تشغيل ZAP عن طريق توصيل متصفح الإدارة (Chrome) الخاص بك بـ: 8080/ZAP/. عند القيام بذلك سترى أول شاشة تهيئة ZAP webswing الأولى.

سيتغير هذا إلى بدء تشغيل ZAP التالي.

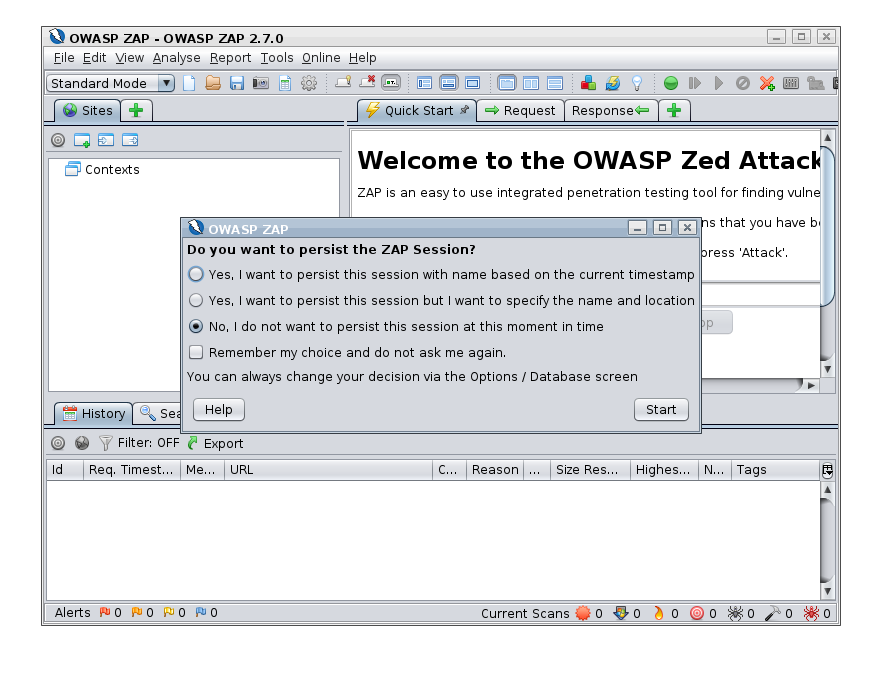

- ثم لديك الخيار لاختيار ما إذا كنت تريد استمرار الجلسة، بحيث يمكن تحميلها مرة أخرى بعد ذلك. ربما لا يكون هذا مطلوبًا لاختبار القيادة.

بمجرد اكتمال ذلك سيتم تشغيل ZAP وسيتغير مؤشر LED على خدمة 8090 IP من اللون الأحمر إلى الأخضر، مما يدل على أن فحص صحة TCP يجتاز لأن المنفذ: 8090 مفتوح الآن.

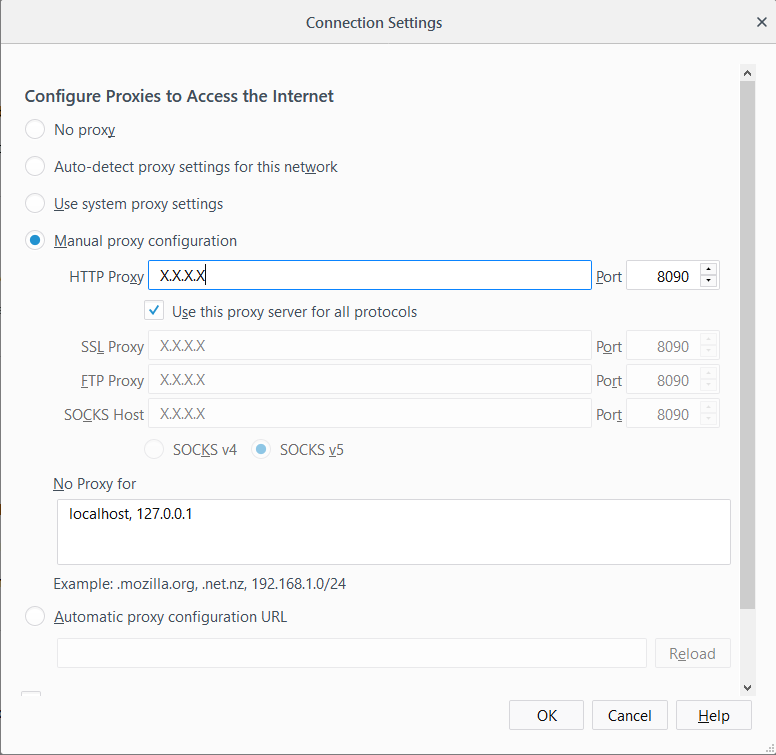

- نحتاج الآن إلى تكوين المتصفح لاستخدام وكيل. يمكنك الآن تهيئة متصفح Firefox الخاص بك على الويب لاستخدام عنوان IP العام لـ ZAP والمنفذ: 8090 كوكيل للشبكة.

الوصول إلى DVWA عبر وكيل ZAP

يجب أن تكون الآن قادرًا على الوصول إلى DVWA باستخدام متصفح حركة مرور Firefox عبر وكيل ZAP و WAF عن طريق إدخال اسم المضيف أو عنوان IP العام لمحرك الاختبار الخاص بك باستخدام منفذ الويب القياسي: 80 إما http://X.X.X.X أو شيء من هذا القبيل

- http://jetnexus-wafturcokjygzudw.centralus.cloudapp.azure.com

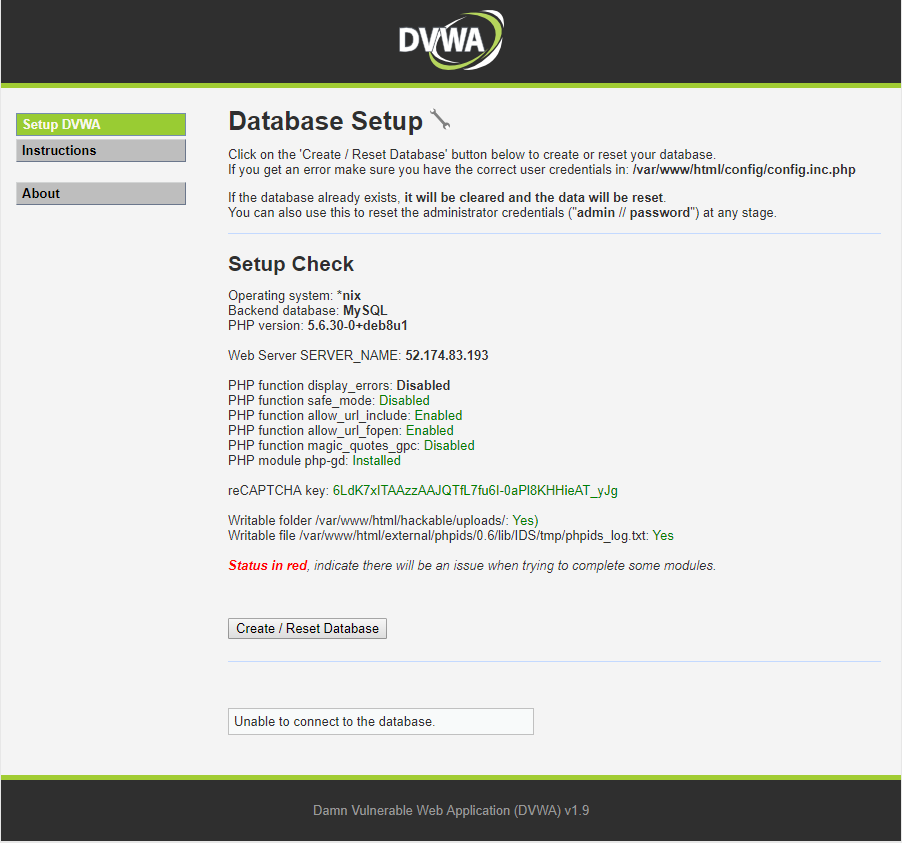

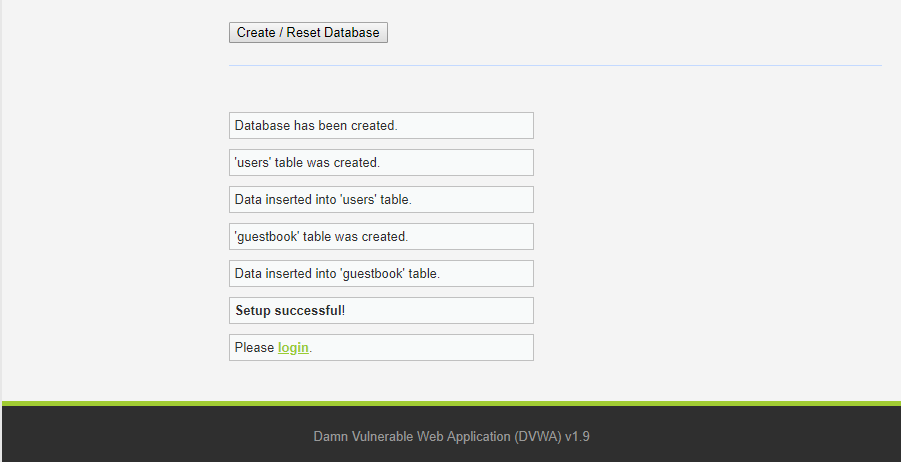

يجب أن ترى شاشة مثل هذه.

انقر على إنشاء/إعادة تعيين قاعدة بيانات.

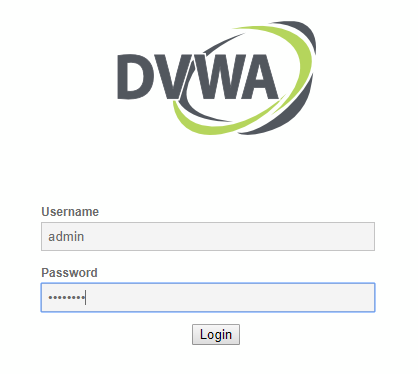

تسجيل الدخول إلى DVWA باستخدام بيانات الاعتماد الافتراضية admin/كلمة المرور.

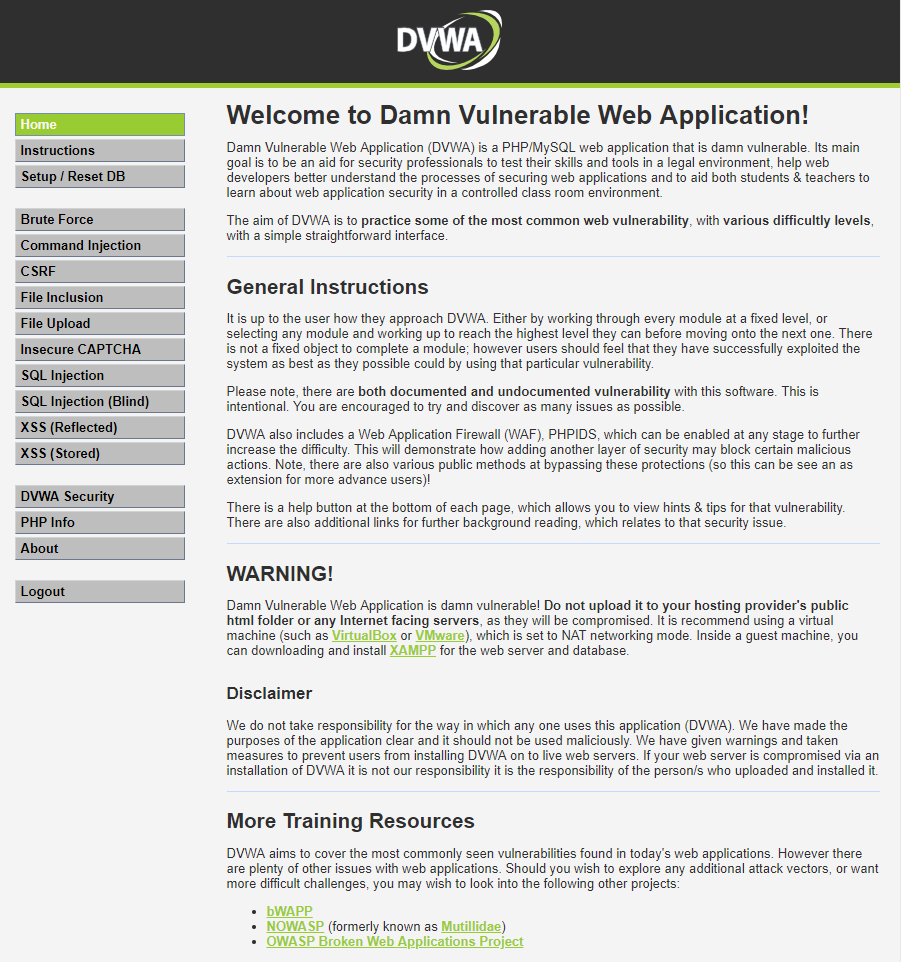

سيتم الآن تسجيل دخولك إلى DVWA كمسؤول.

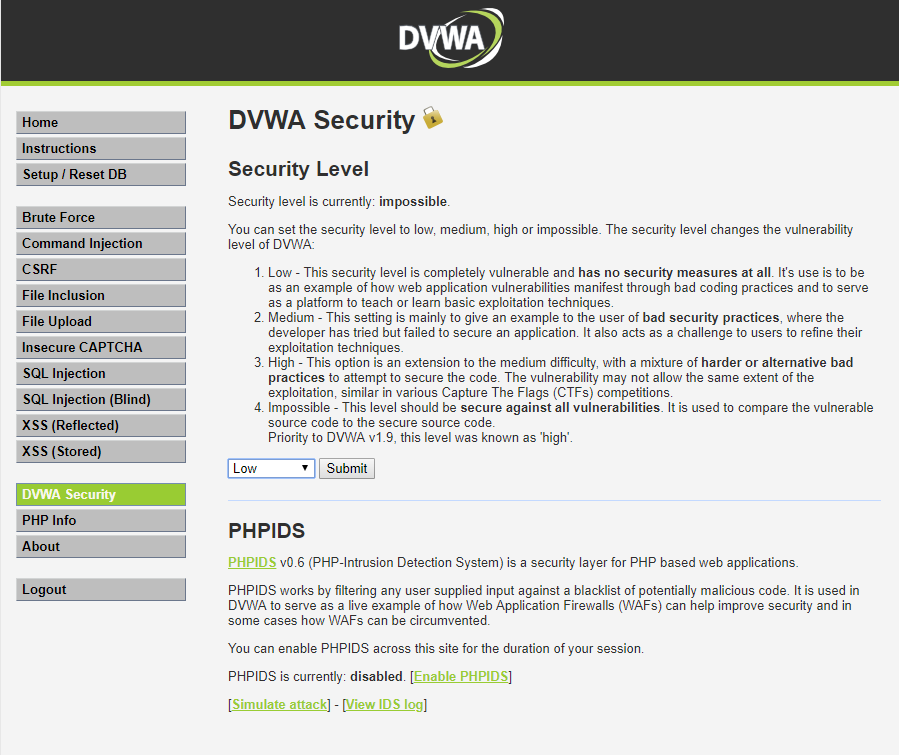

مستوى الأمان الافتراضي لـ DVWA هو ”مستحيل“ لذلك لن تظهر أي ثغرات أمنية. يجب تعيين المستوى إلى منخفض بالنقر على قائمة أمان DVWA واختيار منخفض من القائمة المنسدلة والنقر على إرسال.

أصبح DVWA الآن جاهزًا وجاهزًا للاستخدام كهدف لاختبار الثغرات الأمنية.

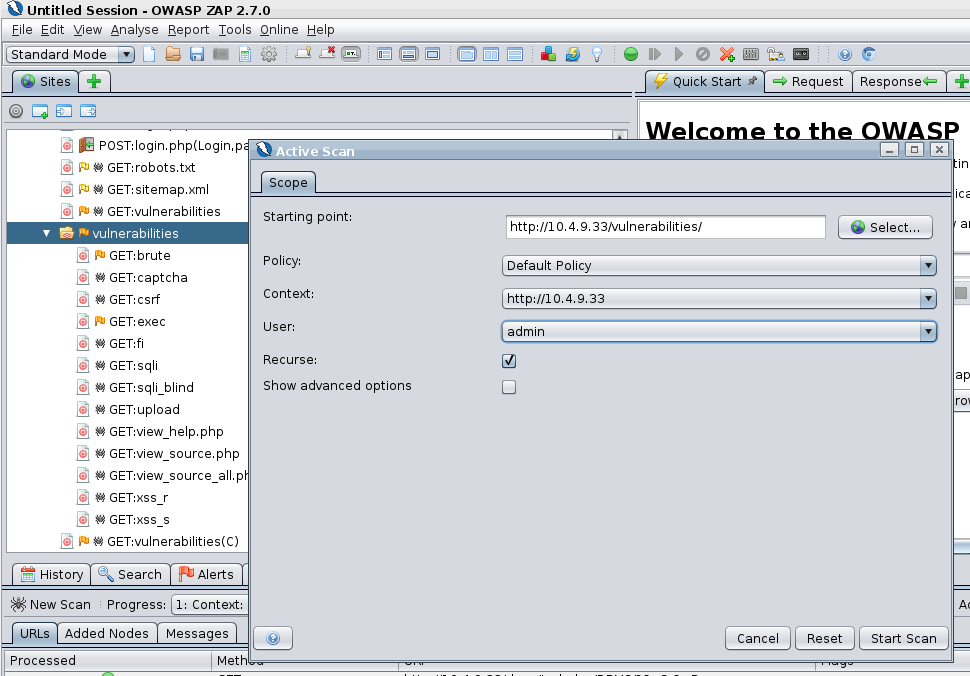

استخدام ZAP

هناك بعض الخطوات التي يجب اتباعها لإعداد ZAP لإعداد ZAP أولاً عنكبوت تطبيق DVWA ثم تنفيذ هجوم. سنحيلك إلى العديد من المصادر على الإنترنت للحصول على تفاصيل حول كيفية إعداد ذلك بدلًا من إعادة سرد المعلومات هنا.

- يوضح هذا الفيديو على يوتيوب الخطوات الدقيقة وهو ما اتبعته بنفسي في عملية إعداد هذا المحرك التجريبي. لاحظ أنه يعمل بسرعة إلى حد ما لذا أوصي بإبطاء الفيديو بمقدار النصف أو الربع 🙂

حيث يشير إلى ضبط وكيل المتصفح الخاص بك على المضيف المحلي، فقد قمت بالفعل بتنفيذ خطوات التهيئة اللازمة أعلاه.

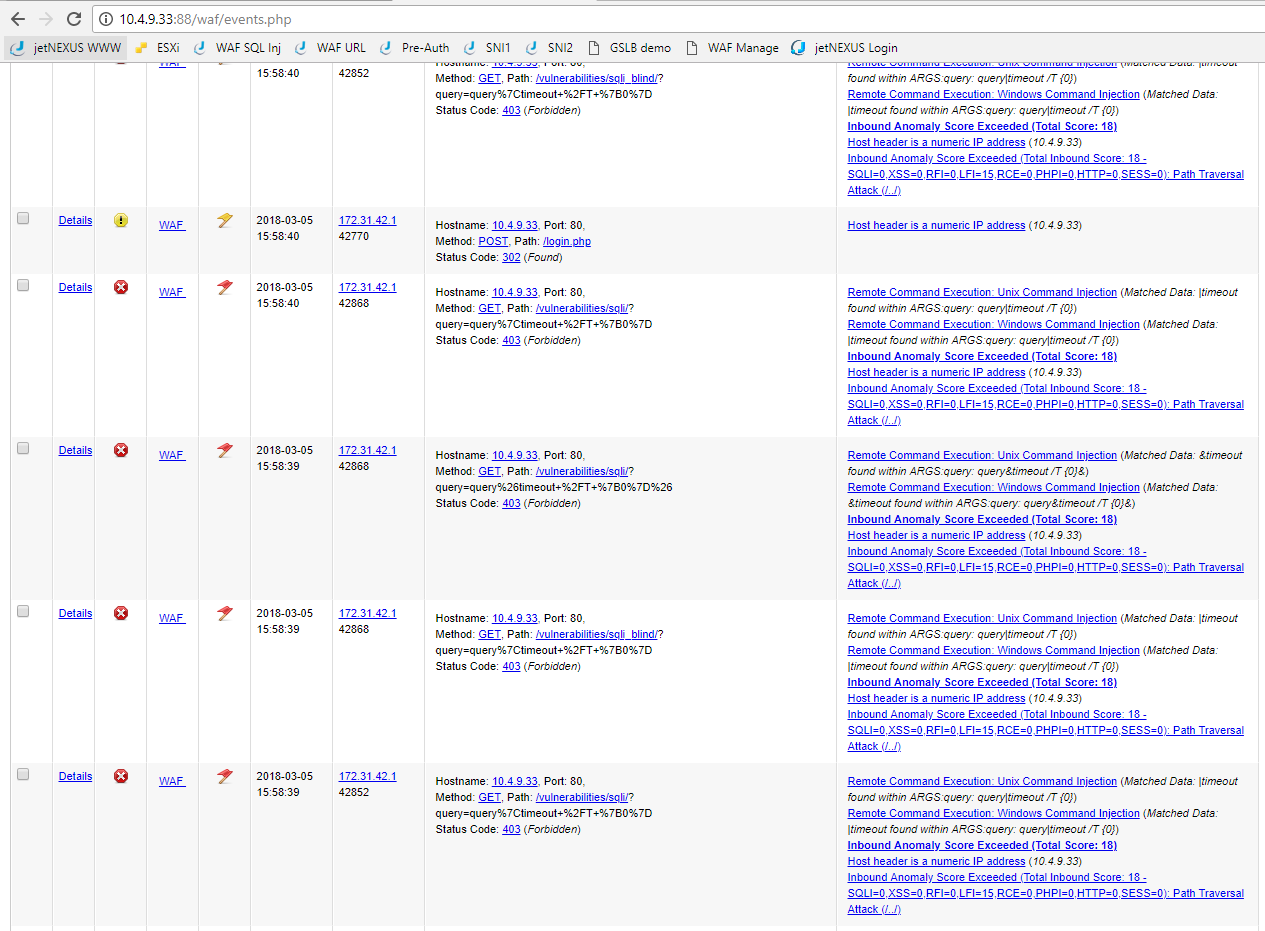

عرض النتائج

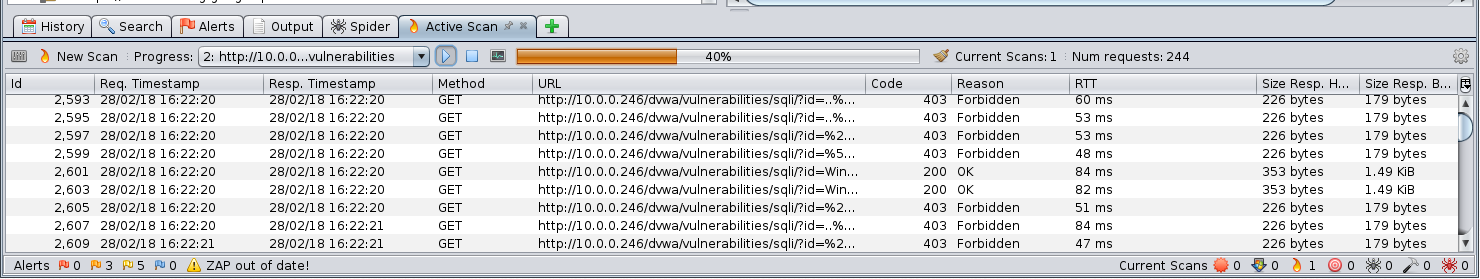

عند تنفيذ الهجوم، يجب أن تكون قادرًا على عرض النتائج في كل من واجهة المستخدم الرسومية ZAP Proxy و WAF. هنا يمكنك رؤية شجرة الثغرات الأمنية التي تم فحصها ثم مهاجمتها كمستخدم مسؤول.

- من خلال النظر إلى واجهة المستخدم الرسومية لـ WAF يمكنك رؤية الهجمات التي تم اكتشافها وحظرها.

وبالعودة إلى نافذة وكيل ZAP، يمكنك أن ترى أن الهجمات تلقت ردًا بالخطأ 403 من WAF يمنع تقدمها إلى خادم DVWA.

يؤدي WAF دوره المنشود لحماية الهجمات على خادم التطبيق.

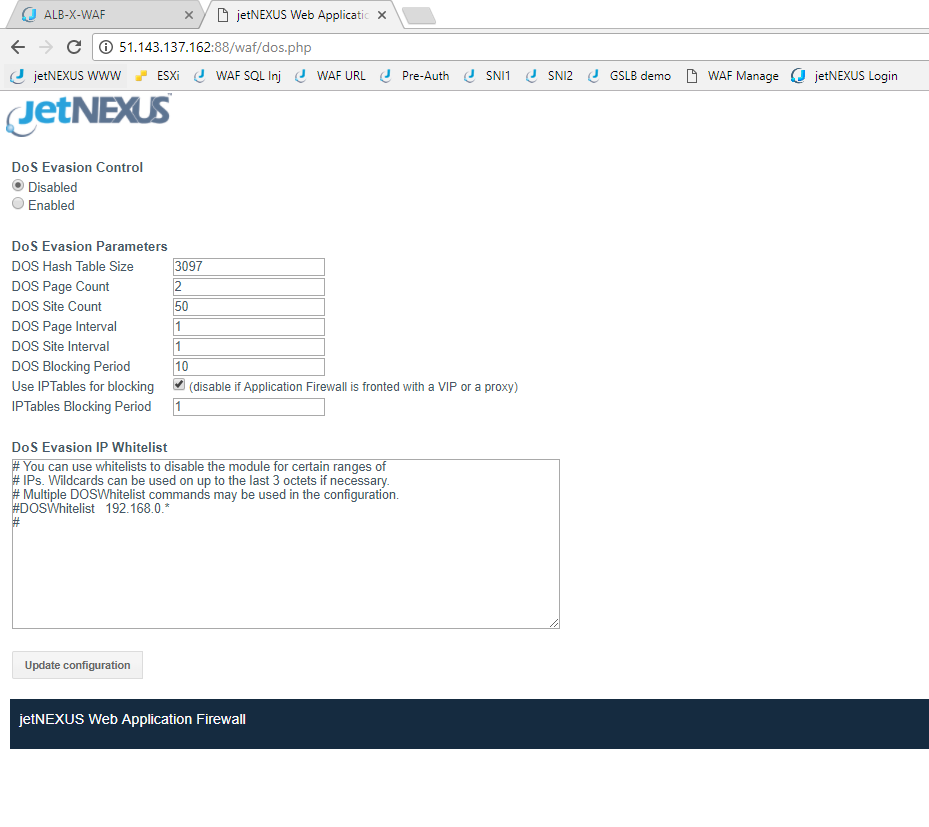

DOS - الحرمان من الخدمة

بالإضافة إلى قدرته على منع الآلاف من هجمات الاختراق، فإن WAF قادر أيضًا على تصفية بعض سلوكيات هجمات DOS من الوصول إلى خوادم الويب الحساسة.

- يوجد قسم DOS في تكوين WAF حيث يمكنك تطبيق وضبط معلمات التوقيت والحجم لنمط الهجوم الذي تريد حمايته.

التجربة

نأمل أن تجد اختبار القيادة هذا مفيدًا لتتمكن من اكتشاف سهولة إعداد تطبيق جدار حماية تطبيقات الويب Edgenexus ALB-X.

- نحن نشجعك على تجربة المزيد مع الواجهة، ويمكنك دائمًا تحويل بعض حركة المرور المباشرة مؤقتًا من خلال WAF في وضع الكشف لمعرفة الهجمات التي يحتمل أن تكون قد شُنت على تطبيقاتك المنشورة، فقد تتفاجأ!

نحن نرحب بملاحظاتك ويسعدنا مساعدتك في إعداد تطبيق WAF الإنتاجي الخاص بك.

شكراً لك.

- نأمل حقًا أن تستمتع بتطبيق جدار حماية تطبيقات الويب Edgenexus ALB-X الخاص بك.

نرحب بأي أسئلة قد تكون لديكم pre-sales@edgenexus.io

لا تأخذ كلمتنا على محمل الجد - خذ تجربة مجانية

أجهزة أو برامج أو حتى صورتك الخاصة على الإنترنت كاملة مع بيئة اختبار كاملة.

فقط أخبرنا بما تحتاجه هنا

متجر التطبيقات

حقوق الطبع والنشر © 2021 Edgenexus Limited.