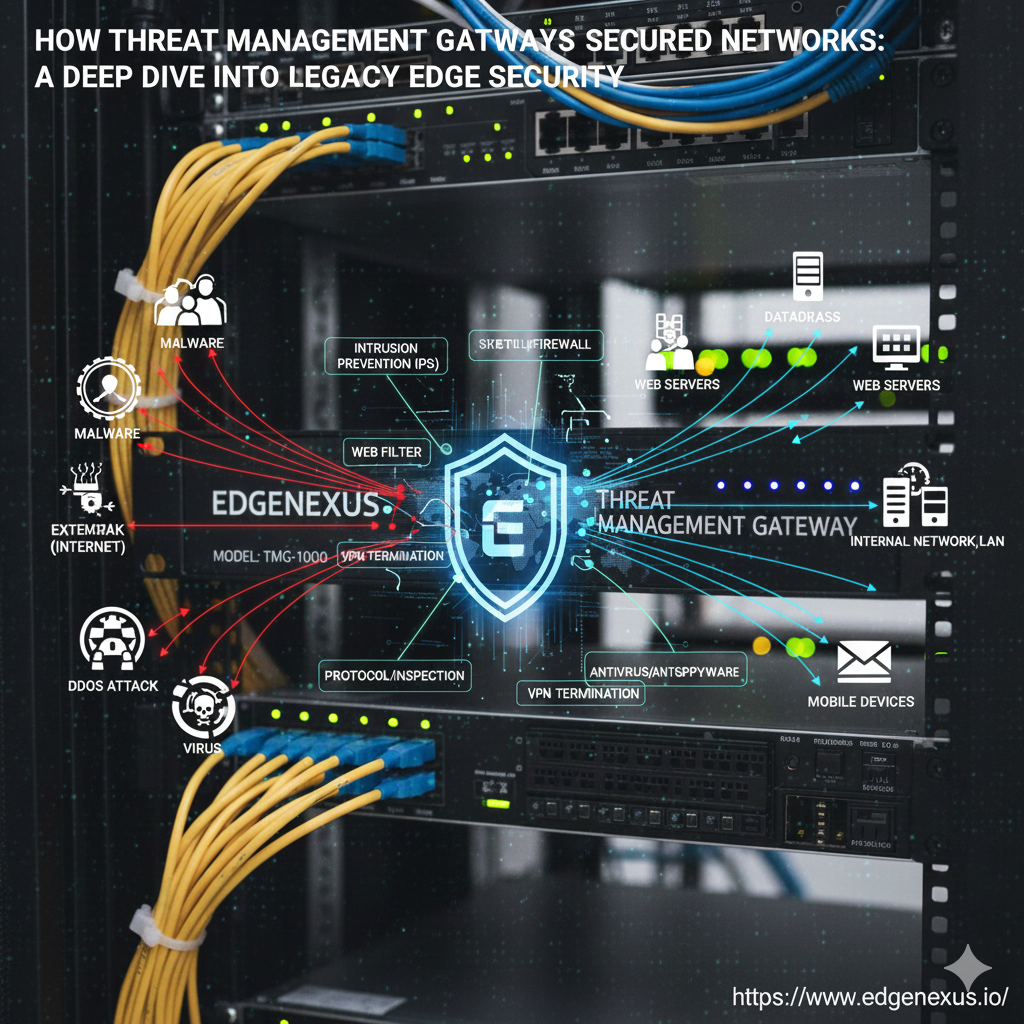

قبل أن تتولى وحدات التحكم في تسليم التطبيقات (ADCs) الحديثة والحلول الأمنية السحابية الأصلية، اعتمدت العديد من الشركات بشكل كبير على بوابة إدارة التهديدات (TMG) كخط دفاع أمامي. وعلى مدار أكثر من عقد من الزمان، كانت TMG بمثابة نظام أمني متعدد الأغراض يحمي شبكات الشركة ويصفّي الوصول إلى الويب ويتحكم في حركة المرور الخارجية.

على الرغم من أن مجموعة TMG قد وصلت الآن إلى نهاية عمرها الافتراضي، إلا أن فهم كيفية تأمينها للشبكات يوفر نظرة ثاقبة حول كيفية تطور أمن التطبيقات الحديثة ولماذا أصبحت منصات الجيل التالي مثل Edgenexus بدائل أساسية.

1. ما هي بوابة إدارة التهديدات؟

كانت بوابة إدارة التهديدات من Microsoft Threat Management Gateway (TMG)، المعروفة في الأصل باسم ISA Server، عبارة عن جهاز أمان متطور وجهاز تحكم في الوصول مصمم لشبكات المؤسسات. وكان دوره فحص حركة المرور وتصفية المحتوى وحماية الخوادم الداخلية من التهديدات الخارجية.

تعمل مجموعة طلعت مصطفى كمجموعة متكاملة:

- جدار الحماية

- خادم وكيل

- بوابة VPN

- بوابة الويب الآمنة

- أداة كشف/منع التسلل

- الماسح الضوئي للبرامج الضارة

في وقتها، قدمت نهجاً موحداً للأمان سهّل تطبيق السياسة عبر الشبكات الكبيرة.

2. كيف قامت مجموعة طلعت مصطفى بتأمين الشبكات

لعبت TMG دورًا مهمًا في الدفاع عن محيط المؤسسة خلال أوائل العقد الأول من القرن الحادي والعشرين وحتى منتصف العقد الأول من عام 2010. إليك كيف حافظت على أمان الشبكات:

2.1 حماية جدار الحماية متعدد الطبقات

حللت TMG حركة المرور في طبقات OSI متعددة (L3-L7)، مما يجعلها أقوى بكثير من مرشحات الحزم البسيطة.

تم تمكينه:

- فحص الحزمة الحكومية

- تصفية مدركة للتطبيقات

- قواعد وصول دقيقة التفاصيل

- التحقق من صحة البروتوكول

سمح ذلك لمجموعة طلعت مصطفى بحظر السلوك المشبوه قبل وقت طويل من وصول الهجوم إلى الخوادم الداخلية.

2.2 بوابة الويب الآمنة وخدمات الوكيل

الميزة الأكثر استخداماً في مجموعة طلعت مصطفى هي بوابة الويب الآمنة.

قدمت:

- تصفية عناوين URL لحظر المواقع الضارة أو غير المرغوب فيها

- تصفية المحتوى لفرض سياسات التصفح

- فحص HTTP/HTTPS

- التخزين المؤقت لتحسين الأداء

من خلال العمل كوكيل أمامي وعكسي، تضمن مجموعة TMG امتثال حركة المرور الداخلة إلى الشبكة أو الخارجة منها لسياسات الشركة.

2.3 فحص البرمجيات الخبيثة على مستوى البوابة

على عكس جدران الحماية الأساسية، توفر TMG حماية متكاملة من البرمجيات الخبيثة.

تم مسحه ضوئيًا:

- تنزيل الملفات

- مرفقات البريد الإلكتروني

- حركة المرور على الويب

- المحتوى القابل للتنفيذ

ساعد ذلك في حظر الحمولات الخبيثة قبل أن تتمكن من التسلل إلى الخوادم الخلفية.

2.4 فحص SSL/TLS لحركة المرور المشفرة

حتى عندما تكون حركة المرور مشفرة، يمكن لـ TMG

- إنهاء جلسات SSL

- فحص المحتوى

- إعادة تشفير البيانات

في الوقت الذي كانت فيه التهديدات المشفرة في ازدياد، وفرت هذه الإمكانية إمكانية رؤية البرمجيات الخبيثة الخفية أو السلوكيات المشبوهة.

2.5 الوصول عن بُعد وأمن VPN

وفرت مجموعة طلعت مصطفى وصولاً آمنًا للشبكة الافتراضية الخاصة الافتراضية باستخدام:

- IPsec

- SSL VPN

- المصادقة الثنائية (مع الإضافات)

وقد أدى ذلك إلى حماية العاملين عن بُعد والمكاتب الفرعية من خلال أنفاق مشفرة، مما يضمن الوصول الآمن إلى الموارد الداخلية.

2.6 كشف التسلل ومنع التهديدات

باستخدام الكشف القائم على التواقيع والسلوكيات، يمكن لمجموعة طلعت مصطفى تحديد وحظره:

- عمليات مسح الميناء

- محاولات حقن SQL

- هجمات تجاوز سعة المخزن المؤقت

- أنماط حركة مرور بيانات DoS

رصد حركة المرور في الوقت الفعلي، ومنع الأنشطة الضارة المحتملة تلقائياً.

2.7 قدرات نشر التطبيقات والوكيل العكسي

ساعدت مجموعة طلعت مصطفى المؤسسات على نشر الخدمات الداخلية بشكل آمن مثل:

- المبادلات

- شير بوينت

- تطبيقات الويب

وقد وفرت طبقة أمان إضافية قبل وصول الطلبات إلى أنظمة الواجهة الخلفية.

3. لماذا كانت مجموعة طلعت مصطفى مهمة جدًا للمؤسسات

لسنوات عديدة، كانت مجموعة طلعت مصطفى بمثابة بوابة الأمان الموحدة التي تعتمد عليها الشركات. وشملت جاذبيتها ما يلي:

سهولة التكامل مع أنظمة مايكروسوفت البيئية

- الإدارة المركزية لسياسة الأمان المركزية

- تعقيد تشغيلي أقل مقارنة بالإعدادات متعددة الأجهزة

- إعداد التقارير والمراقبة الشاملة

- مصادقة قوية وتحكم قوي في الوصول

وهذا ما جعلها تحظى بشعبية كبيرة في جميع أنحاء العالم:

- المؤسسات المالية

- مؤسسات الرعاية الصحية

- الحكومة والقطاع العام

- بيئات تكنولوجيا المعلومات المؤسسية

ولكن مع تطور بنية التطبيقات، واجهت مجموعة طلعت مصطفى صعوبة في مواكبة ذلك

4. حدود مجموعة طلعت مصطفى في بيئة حديثة

على الرغم من نقاط قوتها، فقد تم تصميم TMG لعصر مختلف قبل فترة طويلة من الخدمات المصغرة والسحابة المتعددة والحوسبة الطرفية والأمان القائم على ADC.

تشمل القيود الرئيسية ما يلي:

- لا يوجد دعم للتطبيقات السحابية الأصلية

- أداء إلغاء تحميل SSL محدود

- الافتقار إلى الأتمتة، وواجهات برمجة التطبيقات، وتكامل IaC

- توافق ضعيف مع عمليات سير عمل DevOps الحديثة

- لا توجد حماية من تهديدات الطبقة 7 من الطبقة 7 WAF

- نهاية العمر الافتراضي (EOL) مع عدم وجود تحديثات مستقبلية

- توسيع نطاق محدود لأعباء العمل العالمية الموزعة

لهذه الأسباب، اتجهت الشركات نحو وحدات التحكم في تسليم التطبيقات الحديثة (ADCs) التي توفر أمانًا أعمق وأداءً أسرع وتكاملًا عبر البنى المعقدة.

5. كيف يمكن لمراكز البيانات المتطورة الحديثة أن تحل محل مجموعة طلعت مصطفى وتحسنها

منصات مثل Edgenexus ADC تجمع بين

- وظائف جدار الحماية

- أمان WAF

- إلغاء تحميل SSL/TLS

- معلومات حركة المرور عبر مسار الرحلات الجوية

- GSLB

- استضافة الخدمات المصغرة

- توجيه التطبيق

- أتمتة واجهة برمجة التطبيقات

كل ذلك في نظام واحد موحد.

مقارنةً بمجموعة طلعت مصطفى TMG، يوفر Edgenexus

| القدرة | مجموعة طلعت مصطفى | ADC الحديثة (Edgenexus) |

| جدار الحماية | ✔ أساسي | ✔أمان L7 متقدم |

| فحص SSL | ✔ محدود | ✔-إلغاء تحميل SSL عالي الأداء |

| أمان الويب | ✔ قائم على البروكسي | ✔ حماية مدمجة ل WAF وحماية الروبوتات |

| دعم السحابة | ✖ لا يوجد | ✔ متعدد السحابة وجاهز للاستخدام الهجين |

| الأتمتة | ✖ الحد الأدنى | ✔ دعم كامل لواجهة برمجة التطبيقات وعمليات التطوير |

| GSLB | ✖ غير متوفر | ✔ تحسين حركة المرور العالمية |

| قابلية التوسع | ✖ مرتبطة بالأجهزة | ✔ ديناميكية، افتراضية، مرنة |

هذا هو السبب في أن مراكز البيانات المتقدمة هي الآن المعيار الحديث لأمن الشبكات والتطبيقات.

الخاتمة

لقد لعبت بوابة إدارة التهديدات دورًا محوريًا في تأمين شبكات المؤسسات لسنوات عديدة حيث كانت تعمل كجدار حماية ووكيل وبوابة VPN وفلتر للبرامج الضارة في جهاز واحد. ولكن مع ظهور البنية السحابية والخدمات المصغرة والتطبيقات الموزعة عالمياً، لا يمكن لبوابة إدارة التهديدات ببساطة تلبية المتطلبات الحديثة.

تأخذ وحدات التحكم في تسليم التطبيقات الحديثة، مثل Edgenexus، مبادئ الأمان الأساسية لمجموعة TMG وتوسعها بشكل كبير في العرض:

- أمان متقدم من الطبقة 7

- إلغاء تحميل SSL عالي الأداء

- النشر السحابي الأصلي

- تسريع التطبيق

- التوجيه الذكي لحركة المرور

- توافق الأتمتة و DevOps

بالنسبة للمؤسسات التي تتطلع إلى استبدال بوابات الأمان القديمة، فإن الانتقال إلى مركز تحكم ADC الحديث هو الخطوة الأكثر استراتيجية وجاهزية للمستقبل.

الأسئلة الشائعة (FAQs)

1. ما هو الغرض من بوابة إدارة التهديدات؟

تم استخدام TMG لجدار الحماية، وخدمات البروكسي، وتصفية الويب، وفحص البرمجيات الخبيثة، وأمان VPN على حافة الشبكة.

2. هل لا تزال مجموعة طلعت مصطفى مدعومة حتى اليوم؟

كلا، فقد أوقفت Microsoft برنامج TMG، ولم يعد مدعوماً أو محدثاً.

3. لماذا اعتمدت الشركات على مجموعة طلعت مصطفى؟

وقد وفرت منصة أمان موحدة يسهل إدارتها، خاصةً في البيئات التي تتمحور حول Microsoft.

4. كيف قامت مجموعة طلعت مصطفى بتحديد المخاطر والتخفيف من حدتها؟

أجرت TMG فحصًا عميقًا للحزم، وراقبت البروتوكولات، وفحصت البرمجيات الخبيثة، واستخدمت قواعد IDS/IPS للكشف عن حركة المرور المشبوهة.

5. هل يمكن لمجموعة طلعت مصطفى فك تشفير وفحص حركة مرور SSL؟

نعم، تدعم TMG فحص SSL/TLS ولكنها تفتقر إلى تحسينات الأداء الحديثة.

6. ما الذي حل محل مجموعة طلعت مصطفى؟

حلت مراكز مكافحة الفيروسات الحديثة وجدران الحماية السحابية وجدران الحماية السحابية وحلول WAFs وحلول الحافة الآمنة محل TMG في معظم المؤسسات.

7. لماذا لا تستطيع مجموعة طلعت مصطفى دعم التطبيقات الحديثة؟

فهو يفتقر إلى التكامل السحابي، وواجهات برمجة التطبيقات، والأتمتة، والتوافق مع DevOps، وميزات أمان L7 المتقدمة.

8. هل يعدّ مركز البيانات المتقدمة بديلاً مناسباً لمجموعة طلعت مصطفى؟

نعم. توفر مراكز البيانات المتقدمة مثل Edgenexus أماناً محسّناً، وإلغاء تحميل SSL، و WAF، وحماية DDoS، وتوجيه حركة المرور الذكية.

9. ما هو أكبر عيب في أنظمة مجموعة طلعت مصطفى القديمة؟

عدم قدرتها على توسيع أو تأمين البنى السحابية الأصلية أو القائمة على الخدمات المصغرة أو البنى الموزعة.

10. كيف يمكن ل Edgenexus تحسين قدرات مجموعة طلعت مصطفى؟

وهو يوفر أمانًا حديثًا (WAF، وSSL، وتصفية الروبوتات)، والأتمتة، ودعم السحابة المتعددة، و GSLB، وميزات توصيل التطبيقات عالية الأداء.