Учебник по тестированию WAF

Руководство пользователя

Добро пожаловать на наш тест-драйв.

Оглавление

В этом документе вы найдете информацию, необходимую для получения максимальной отдачи от тестовой эксплуатации WAF Application firewall.

- Тест-драйв WAF представляет собой полноценную среду тестирования и обучения безопасности веб-приложений. Сюда входят: балансировщик нагрузки/ADC, WAF (Web Application Firewall), инструмент для атак на приложения Zap, DVWA (Dam Vulnerable Web Application).

Его можно загрузить ниже (учетная запись Azure не требуется)

ALB-X способен запускать контейнерные приложения, которые могут быть объединены напрямую или с помощью прокси-балансировщика нагрузки. На этом изображении уже развернуто 3 приложения, но Вы всегда можете зайти в Appstore и развернуть больше. 🙂

Брандмауэр Web Application Firewall является одной из нескольких дополнительных функций, которые могут быть применены к балансировщику нагрузки ALB-X.

- Мы постарались максимально упростить процесс развертывания WAF, но, разумеется, есть несколько моментов, которые можно настроить, чтобы среда соответствовала вашим потребностям.

Мы выделим эти настройки в процессе проведения данного тест-драйва.

В реальном сценарии WAF получает и проверяет http-запросы/трафик от клиента и направляет или блокирует эти запросы для достижения вашего веб-приложения в зависимости от того, срабатывает ли запрос на правило брандмауэра.

В первую очередь мы исходили из того, что вы, вероятно, не хотите подвергать свое живое веб-приложение вредоносной атаке, но хотите посмотреть, как работает WAF. (Это можно легко изменить, если вы хотите протестировать свои реальные серверы 🙂 )

Таким образом, мы создали автономную среду, позволяющую реализовать и продемонстрировать поведение WAF.

- Для этого мы выбрали два широко распространенных инструмента тестирования безопасности: "OWASP Zed attack proxy", позволяющий генерировать атакующий трафик, и "Damn Vulnerable Web Application", который, как следует из названия, имитирует веб-приложение с большим количеством дыр в безопасности, которые можно эксплуатировать.

Хотя мы рассмотрим здесь некоторые базовые параметры конфигурации, необходимые для использования этих инструментов, этот документ не следует рассматривать как исчерпывающее руководство по работе с приложениями.

Мы рекомендуем Вам посетить официальные онлайн-порталы каждого из инструментов для получения полной информации, если Вы еще не знакомы с их использованием или работой.

Как всегда, на YouTube Вы найдете несколько видеоинструкций, которые также могут быть полезны для просмотра. Оба этих инструмента были быстро и легко импортированы в контейнерную среду ALB-X docker - ту же среду, которую мы используем для развертывания WAF (а также GSLB).

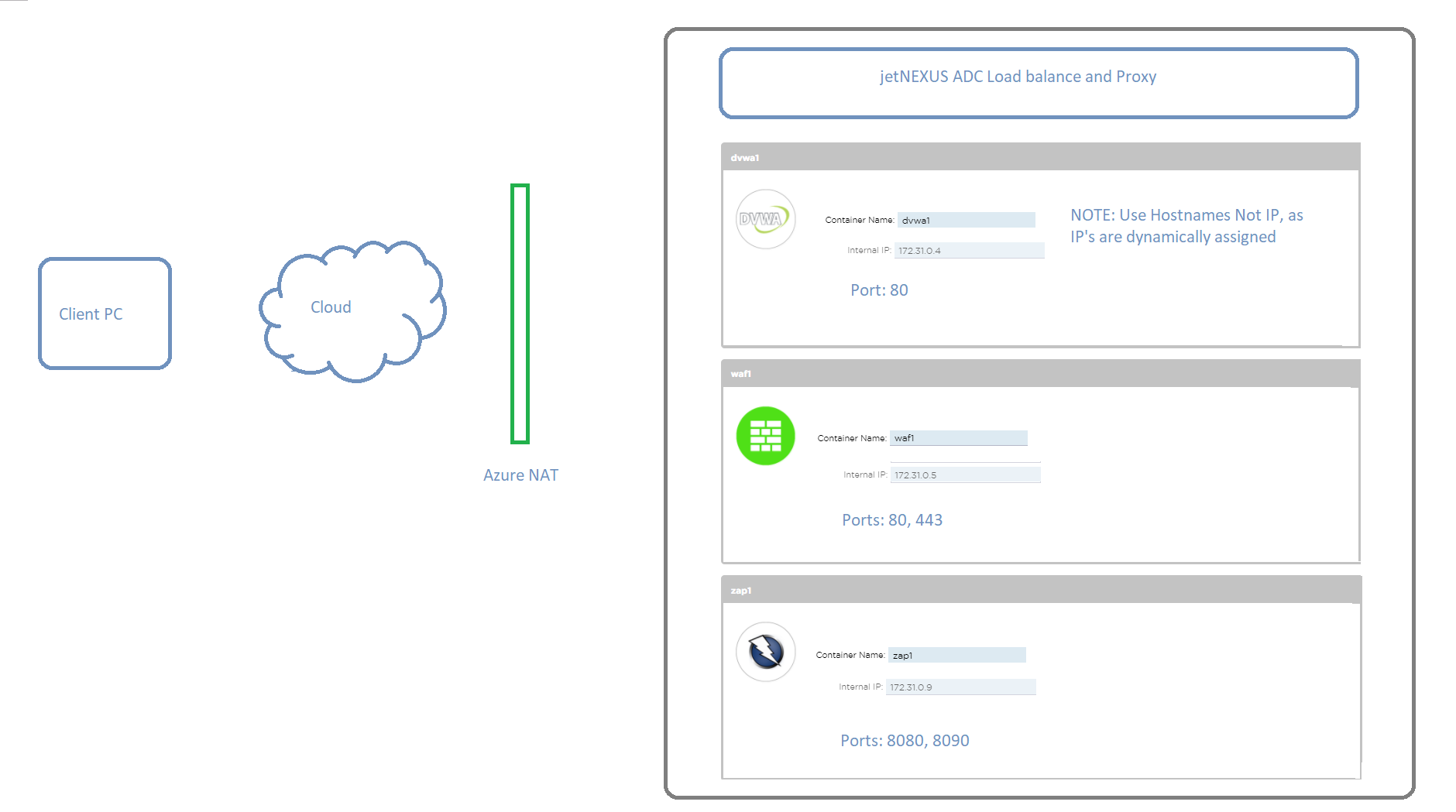

Обзор возможностей подключения

Виртуальные машины, развернутые в облаке Azure, используют частную внутреннюю IP-адресацию (NAT'ed IP's) так же, как и при развертывании в стандартной среде центра обработки данных.

- Для получения доступа к ресурсу через публичный интернет выполняется функция NAT с выделенного публичного IP-адреса на частный IP-адрес виртуальной машины.

Прибору выделяется один IP-адрес, а для доступа к различным ресурсам используются разные порты.

На схеме ниже показано, как взаимодействуют различные функции.

Имя хоста Docker / IP-адрес и подключение IP-службы

Дополнительные приложения, развернутые на ALB-X, взаимодействуют с ALB-X через внутренний сетевой интерфейс docker0. Им автоматически выделяются IP-адреса из внутреннего пула docker0.

- Имя хоста для каждого экземпляра дополнительного приложения настраивается через графический интерфейс ALB-X перед запуском приложения.

ALB-X может разрешить IP-адрес docker0 для приложения, используя это внутреннее имя хоста.

- Всегда используйте имя хоста при обращении к контейнерам приложений - IP может меняться!

IP-службы, использующие частный IP-адрес Azure eth0, настроены на ALB-X, чтобы обеспечить внешний доступ к дополнительному приложению.

Это позволяет использовать функцию обратного прокси ALB-X для выполнения SSL-разгрузки и перевода портов, где это необходимо.

Итак, вот все открытые порты:

-

Управление графическим интерфейсом ALB-X: 27376

-

ZAP-атака Прокси: 8080 и 8900

-

DVWA: 8070

-

Порты 80 и 443 открыты для прямого доступа к WAF

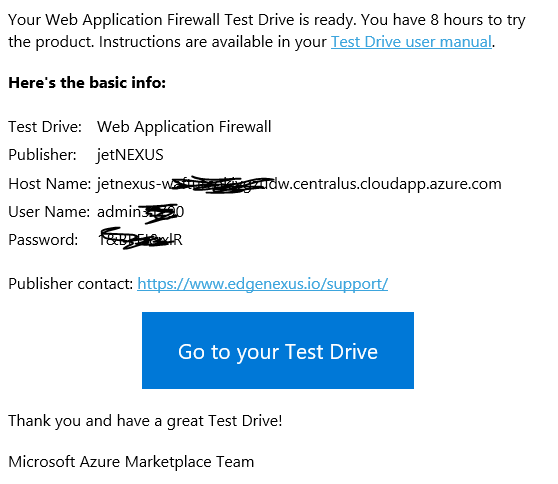

Доступ к графическому интерфейсу Test Drive

При запросе на тест-драйв в Azure создается новый экземпляр тестового устройства WAF. После его запуска вам будет сообщено имя хоста в Интернете для доступа к Web GUI платформы ALB-X, а также уникальная комбинация имени пользователя и пароля.

Мы рекомендуем использовать для этой цели браузер Chrome.

- Доступ к серверу https://host name:27376

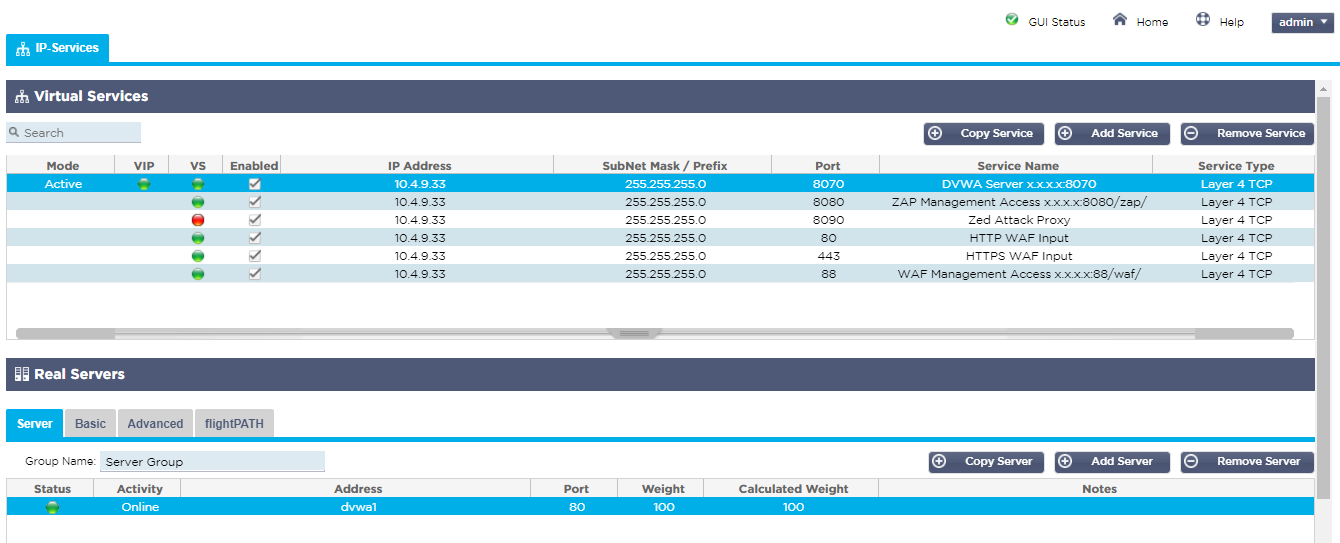

Поскольку для доступа к управлению мы используем локальный SSL-сертификат, в браузере Вам будет предложено принять предупреждение о безопасности. После входа в систему Вы увидите экран предварительной настройки IP-служб.

Мы назвали каждый из сервисов так, чтобы было легко определить, для чего они используются и как нужно построить ссылку в адресной строке браузера для доступа к сервису, заменив x.x.x.x на имя хоста Azure или публичный IP-адрес.

- Обратите внимание, что служба Zed Attack Proxy на порту :8090 может показывать красную ошибку проверки работоспособности до тех пор, пока она не будет запущена путем обращения к интерфейсу управления прокси-сервером на порту :8080/zap/.

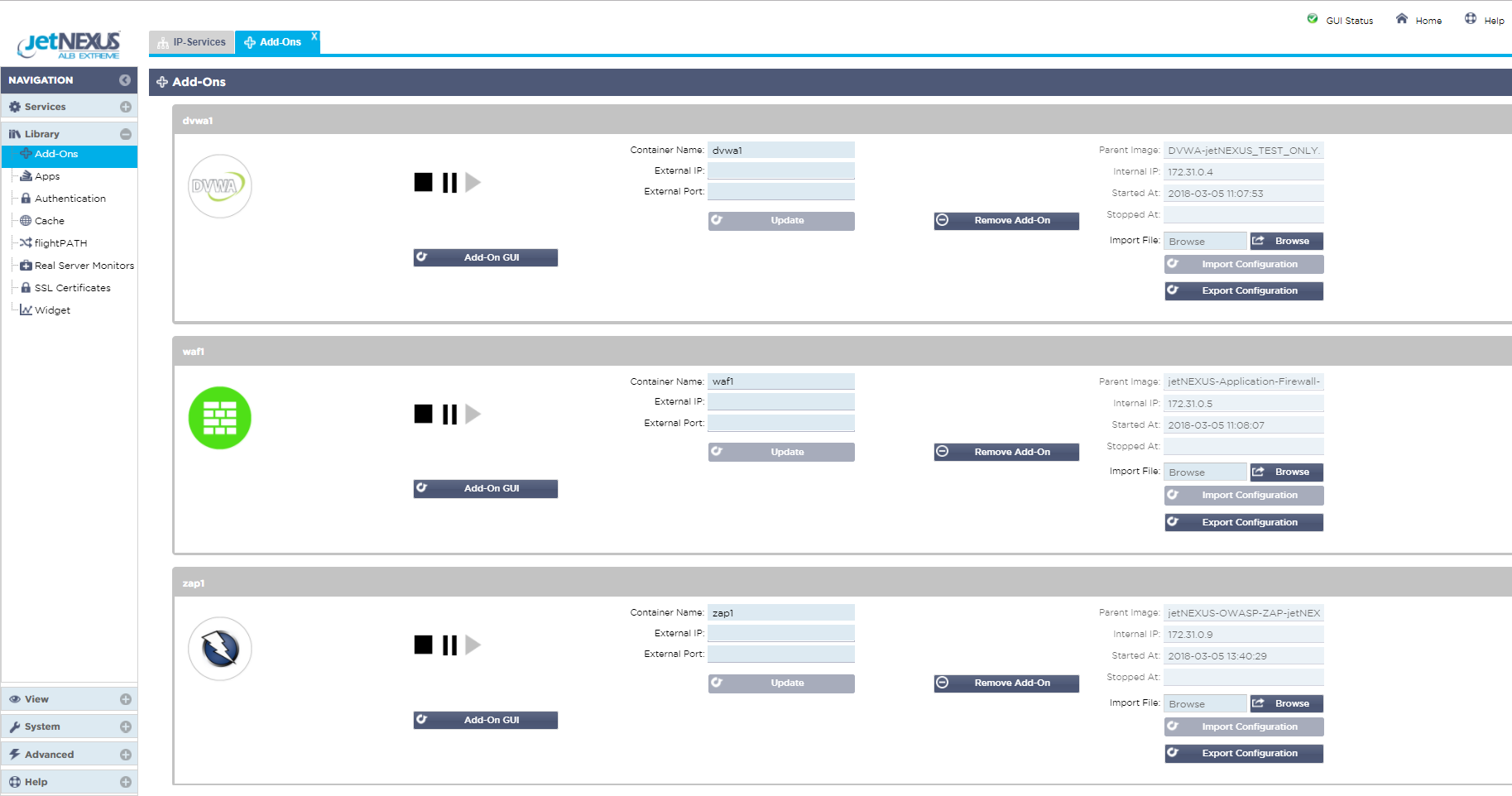

Дополнения к ALB-X

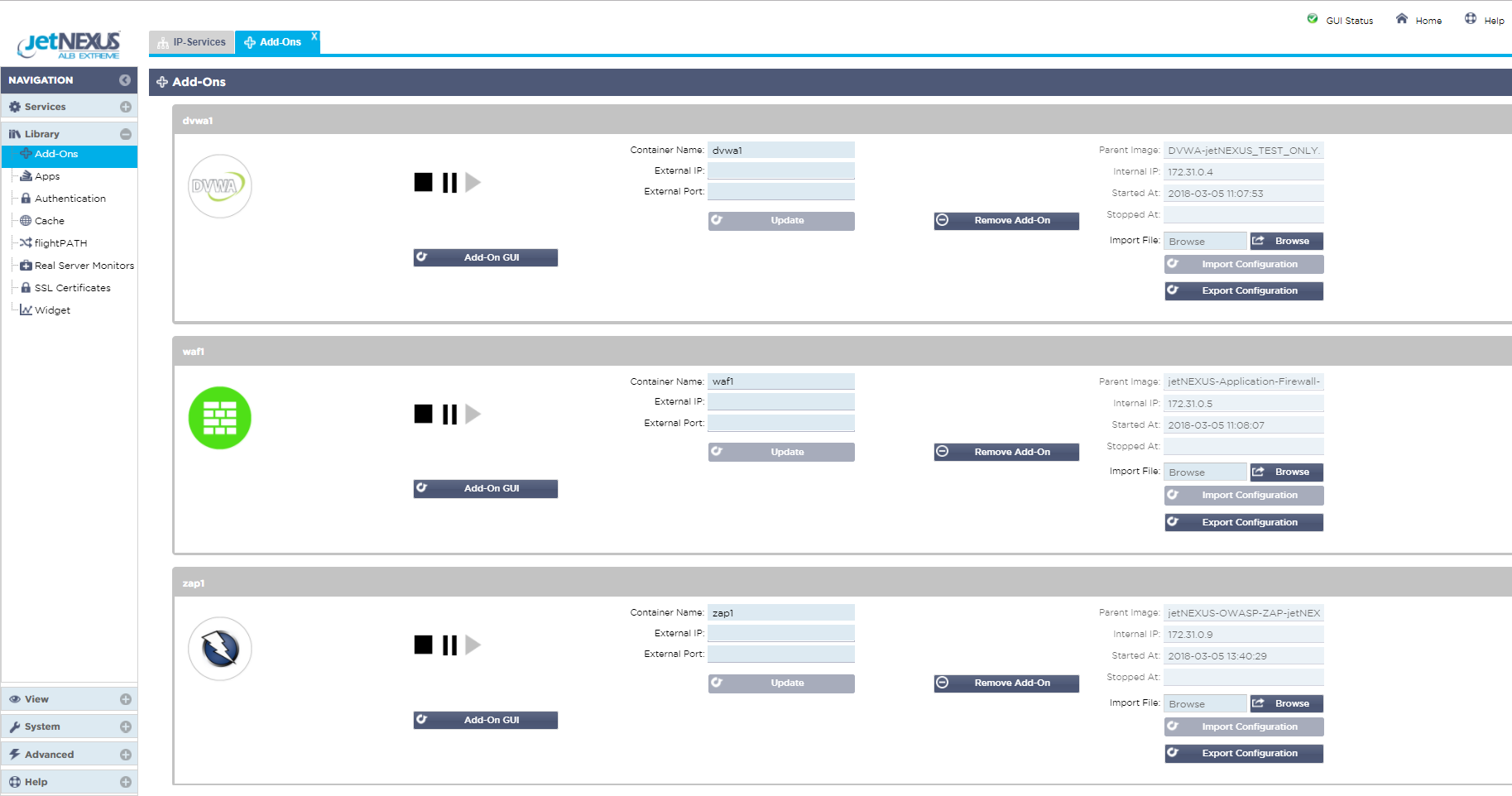

Щелкните на Library в левом меню и выберите Add-Ons

Здесь Вы можете увидеть 3 дополнения, которые были развернуты на платформе ALB-X.

Каждое из них было настроено на контейнер или имя хоста (waf1, zap1, dvwa1), и Вы можете видеть динамический IP-адрес 172.31.x.x, присвоенный docker0 при запуске приложения.

Обратите внимание, что в среде Azure кнопки доступа к графическому интерфейсу дополнений не используются.

Не стесняйтесь щелкать по остальным частям интерфейса ALB-X GUI для ознакомления.

ГРАФИЧЕСКИЙ ИНТЕРФЕЙС WAF

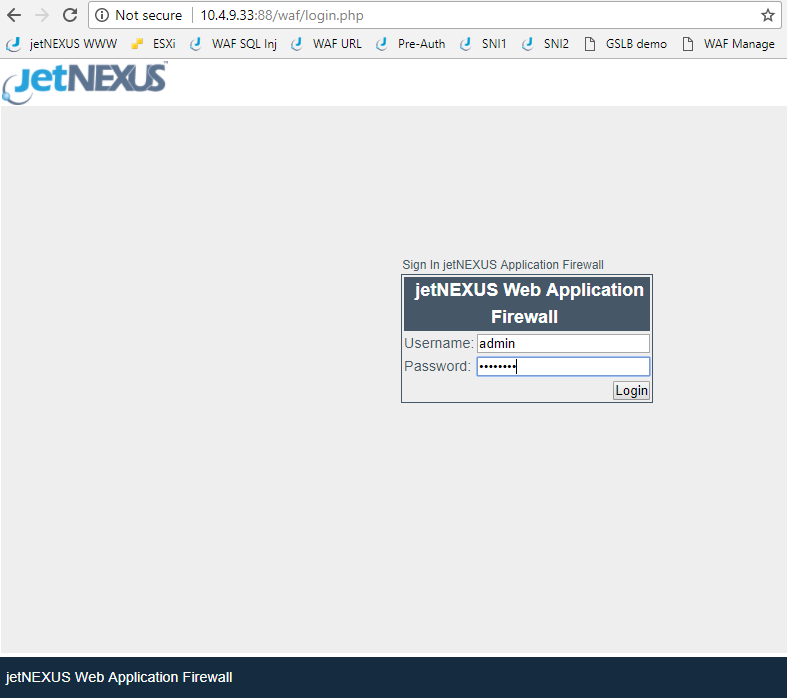

Поскольку вас интересует именно функциональность WAF, имеет смысл взглянуть на графический интерфейс WAF 🙂 .

- Управление WAF, как видно из именования IP-сервисов, работает на порту :88, к которому при вводе адреса в браузере необходимо добавить путь /waf/.

После этого появится экран входа в систему.

По умолчанию используется комбинация имени пользователя и пароля admin / jetnexus. После входа в систему Вы увидите следующий экран.

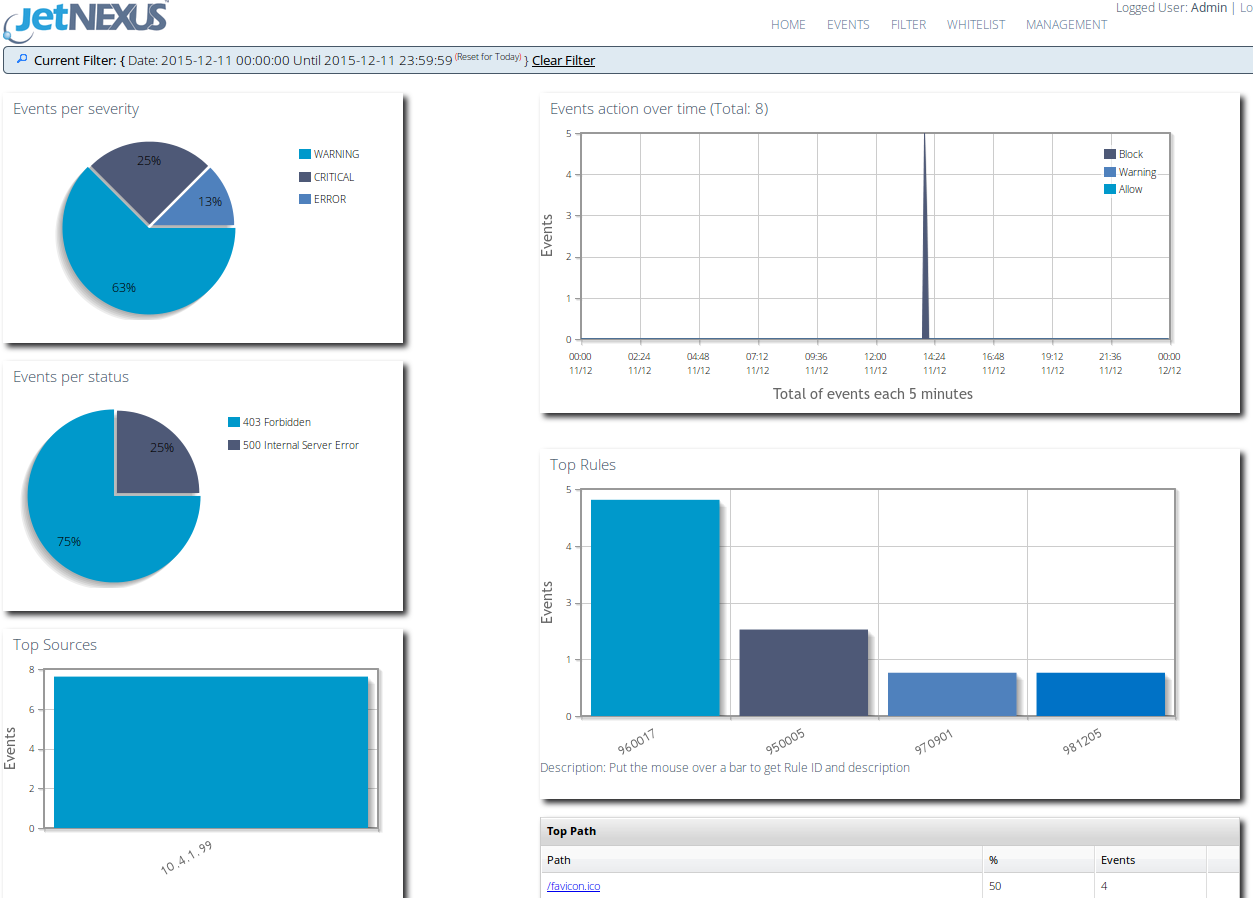

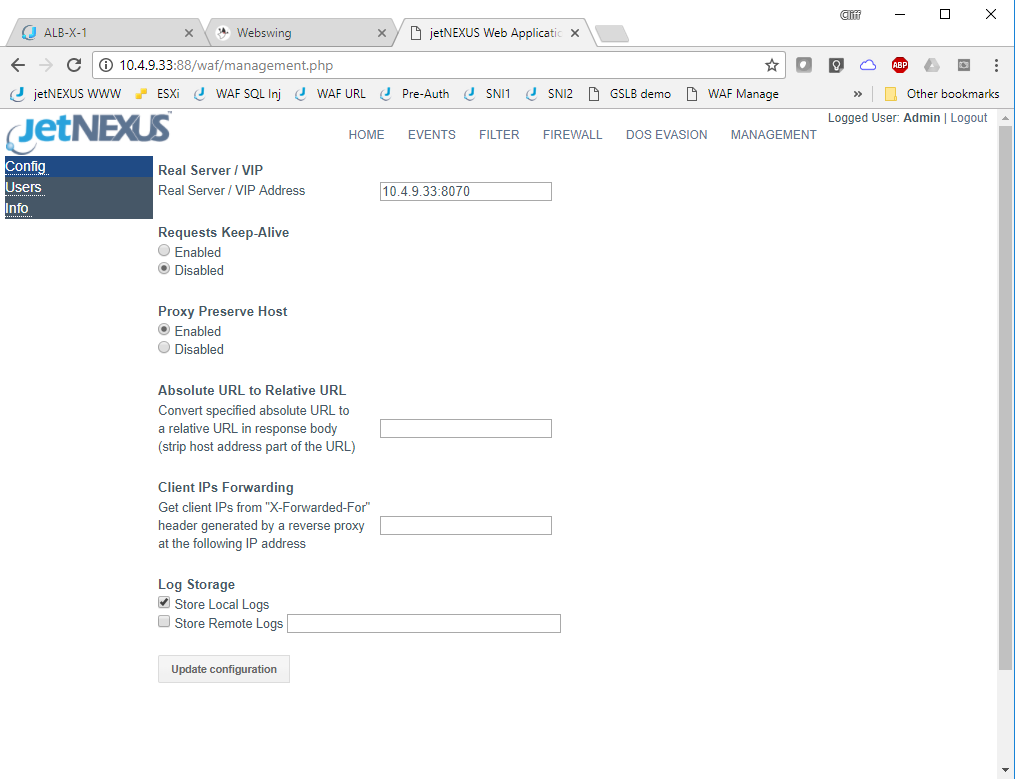

На этой панели отображается сводка событий, которые были инициированы WAF за последние 24 часа. Поскольку это предварительно настроенный тестовый диск, мы уже задали данные о защищаемом узле на странице Management.

В тестовом режиме был динамически получен IP-адрес частного интерфейса Azure, который был установлен в поле конфигурации реального сервера / VIP, а также порт :8070, который мы выбрали для доступа к веб-серверу DVWA. Поскольку это предварительно настроенный тестовый диск, мы уже задали данные о защищаемом узле на странице Management.

- Real server /VIP - это адрес:порт приложения или виртуального сервера, который мы защищаем.

Пожалуйста, не стесняйтесь изменить здесь IP-адрес, чтобы он указывал на ваш собственный сервер.

- Примечание: для поддержки HTTPS-трафика извне необходимо передать трафик через службу ALB-X аналогично тому, как мы настраивали доступ к серверу DVWA.

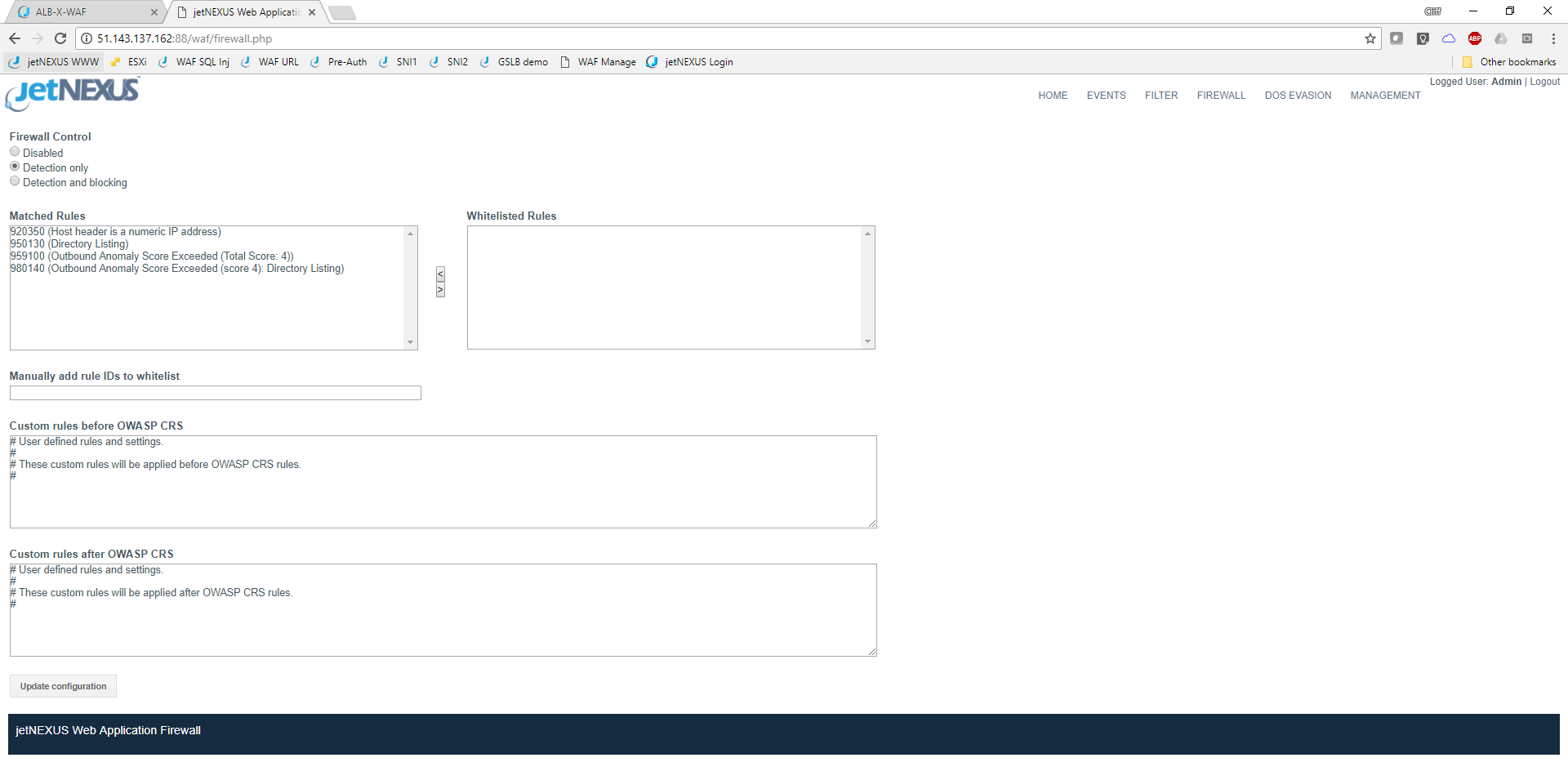

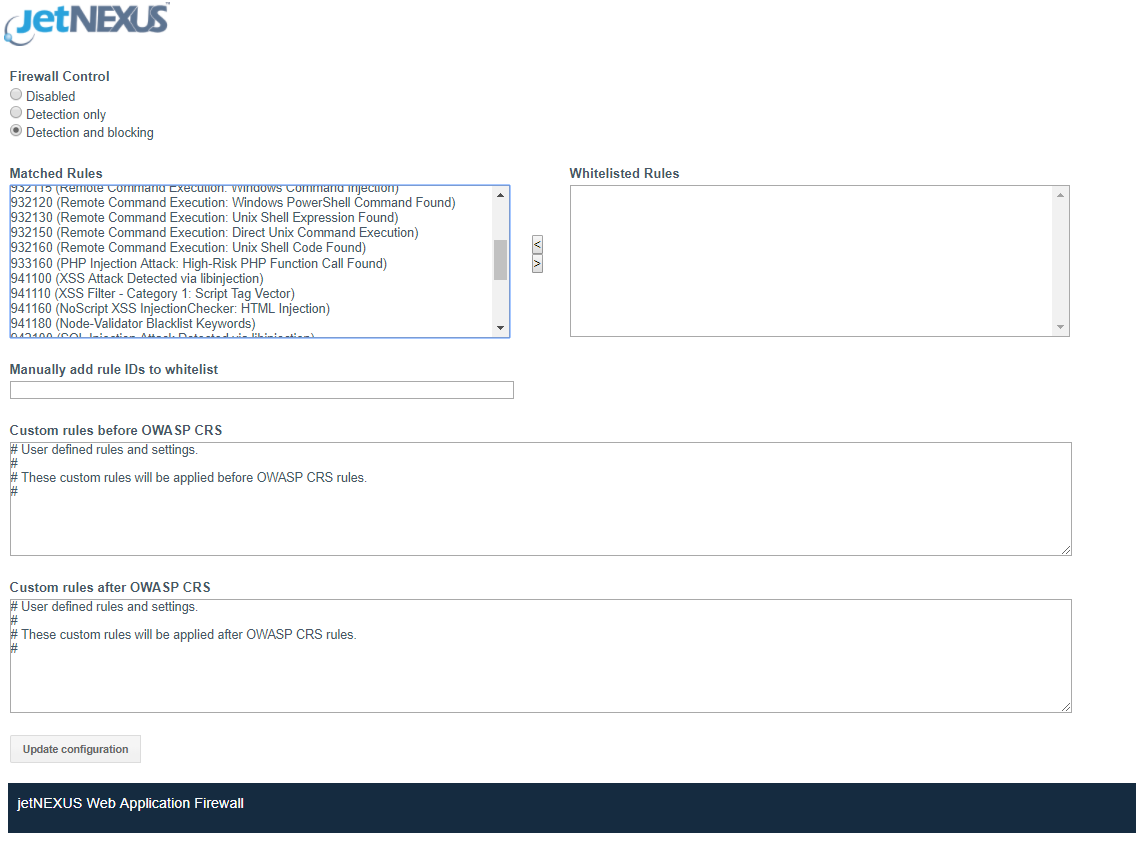

Здесь нам следует заглянуть на страницу WAF Firewall.

Здесь задается режим работы, можно увидеть, какие правила были обнаружены, а также можно включить в белый список правила, которые не нужно блокировать.

По умолчанию загружается набор правил OWASP core. В нем содержится подробная информация о буквально тысячах различных векторов атак, поддерживаемых OWASP.

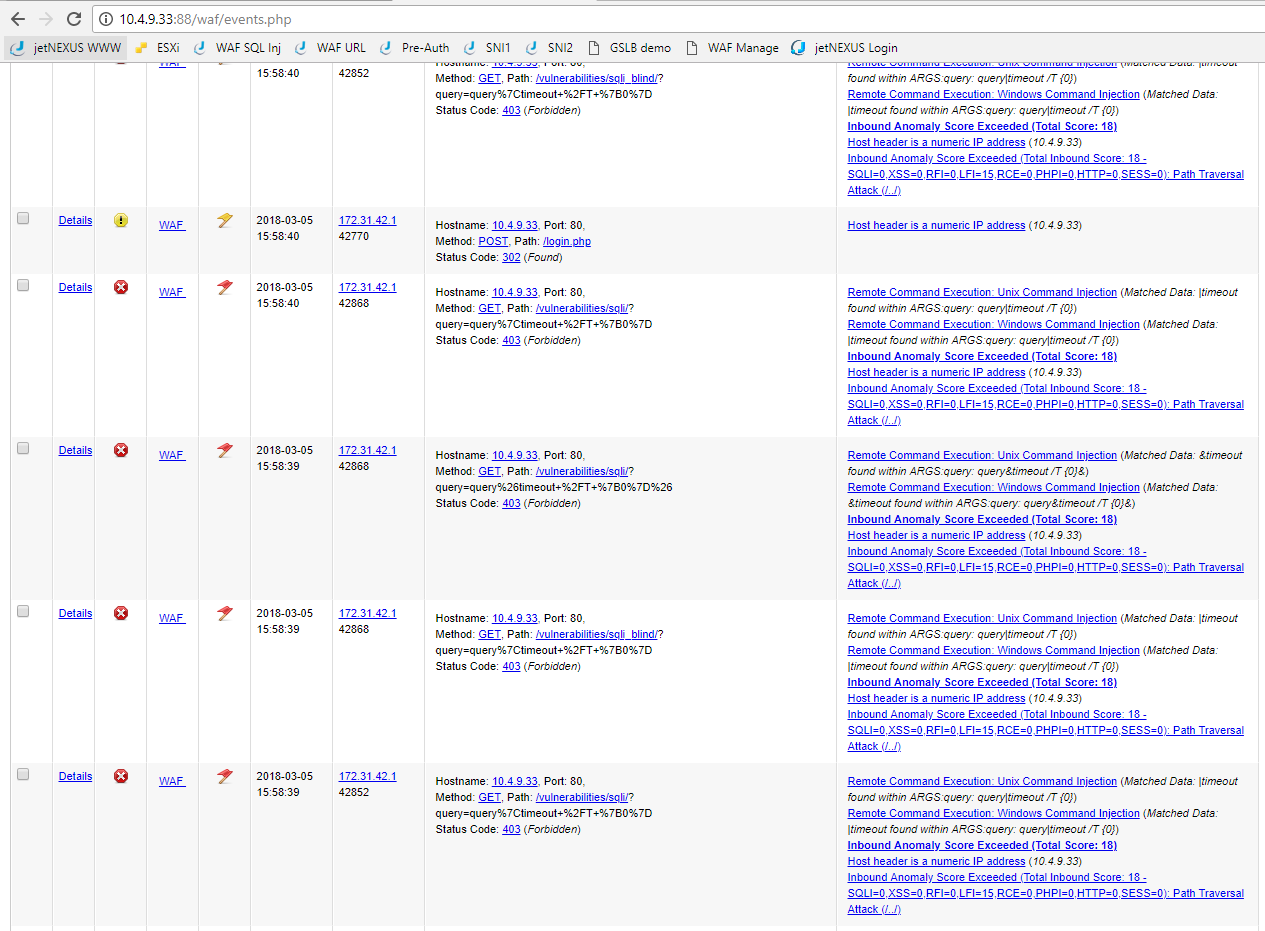

На приведенном выше снимке экрана показан WAF, работающий в стандартном режиме "только обнаружение". В тестовом режиме измените этот параметр на режим обнаружения и блокирования, чтобы WAF активно блокировал любые атаки. В настоящее время у вас не должно быть никаких событий, но как только они появятся, они будут отображаться следующим образом.

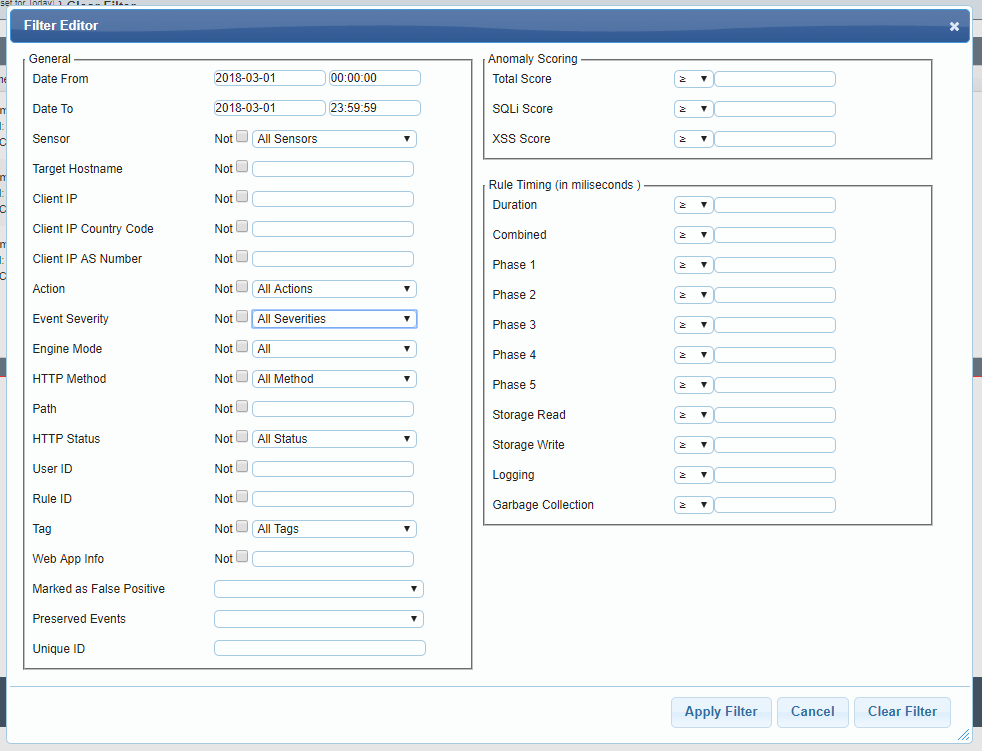

Вы можете применить фильтр к экрану событий, чтобы отследить конкретные события, которые вас интересуют.

Zed Attack Proxy

Хотя мы рекомендуем использовать браузер Chrome для управления устройствами, для генерации тестового трафика необходимо использовать другой браузер, и я бы рекомендовал для этой цели Firefox.

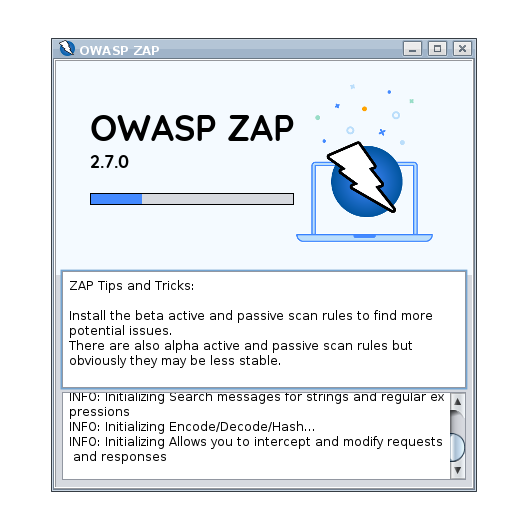

- Запуск ZAP осуществляется путем подключения браузера управления (Chrome) к адресу :8080/zap/. После этого на экране появится первое окно инициализации ZAP webswing.

Это изменится при следующем запуске ZAP.

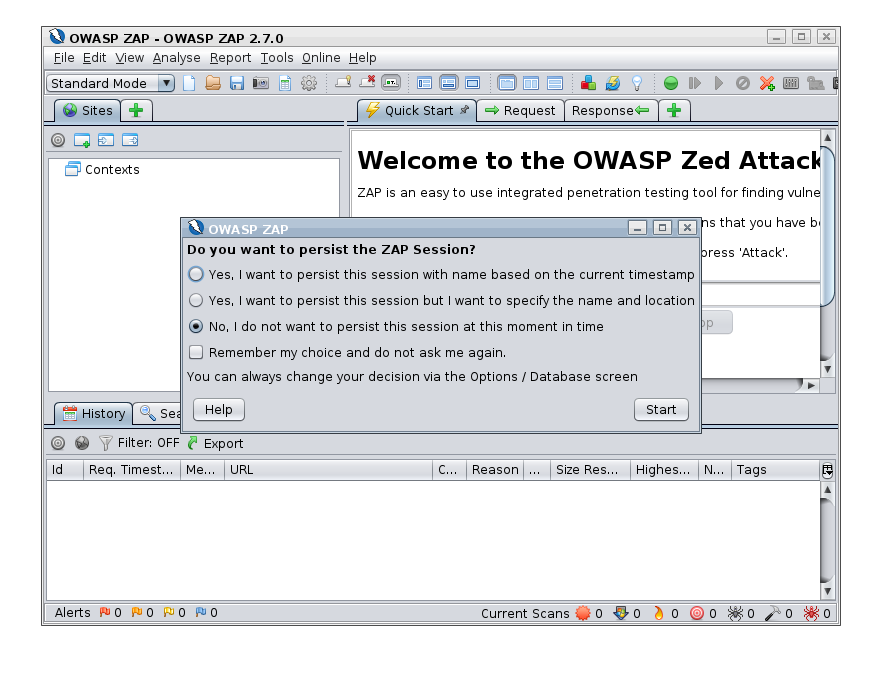

- Затем вы можете выбрать, сохранять ли сессию, чтобы впоследствии ее можно было загрузить снова. Для тест-драйва это, вероятно, не требуется.

После этого ZAP будет запущен, а светодиод на IP-службе 8090 изменит цвет с красного на зеленый, показывая, что проверка работоспособности TCP пройдена, поскольку порт :8090 теперь открыт.

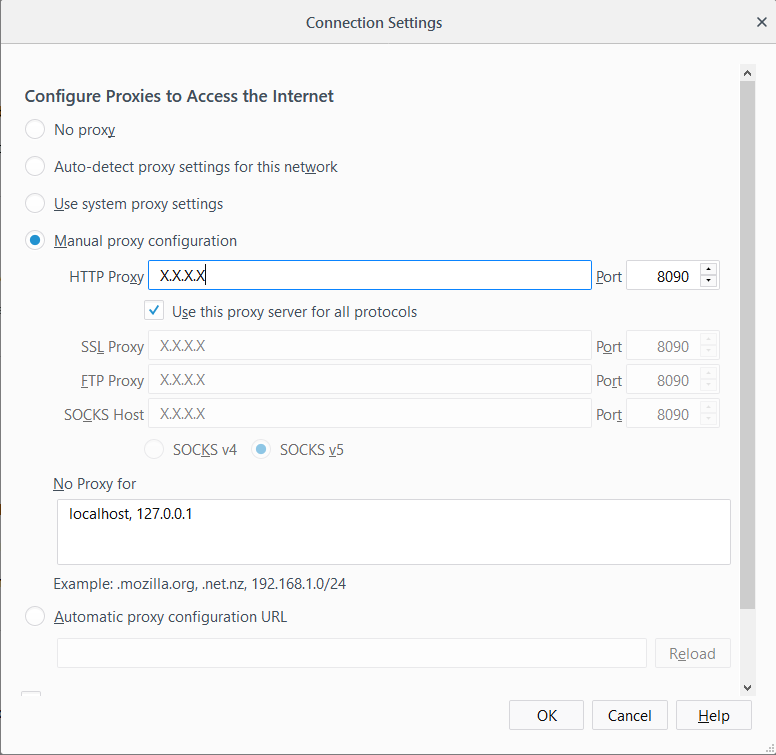

- Теперь нам необходимо настроить браузер на использование прокси-сервера. Теперь можно настроить браузер Firefox на использование публичного IP-адреса ZAP и порта :8090 в качестве сетевого прокси.

Доступ к DVWA через ZAP Proxy

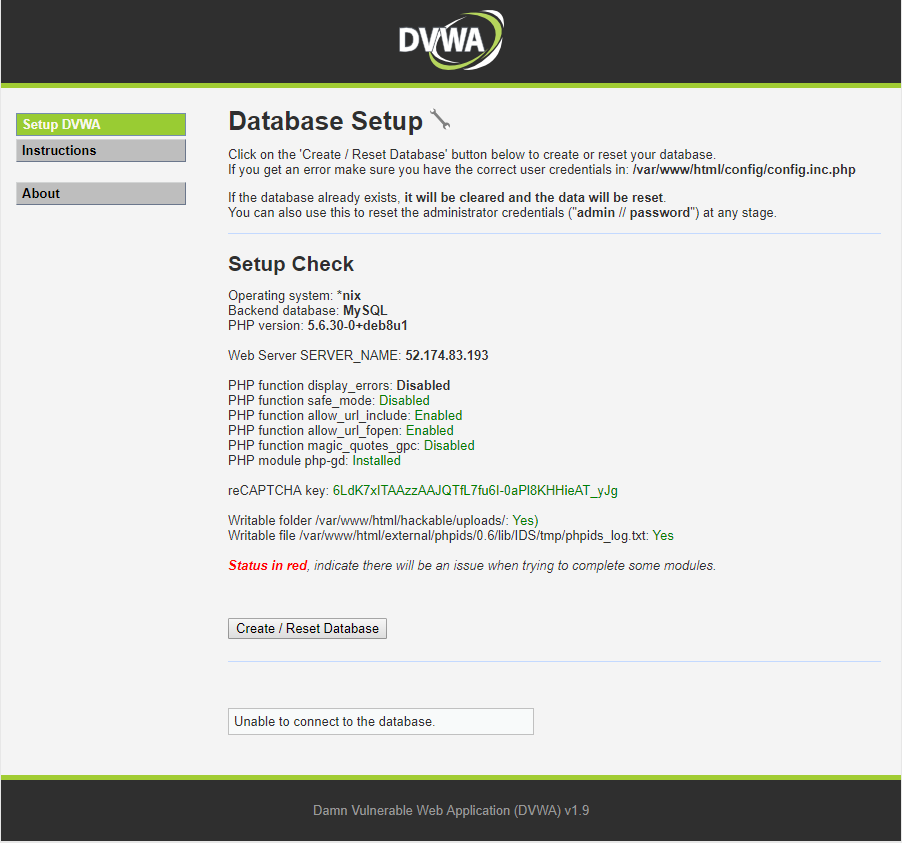

Теперь вы должны иметь возможность получить доступ к DVWA с помощью браузера Firefox через ZAP Proxy и WAF, введя имя хоста или публичный IP-адрес вашего Test Drive, используя стандартный веб-порт :80 или http://X.X.X.X или что-то вроде

- http://jetnexus-wafturcokjygzudw.centralus.cloudapp.azure.com

На экране должно появиться следующее окно.

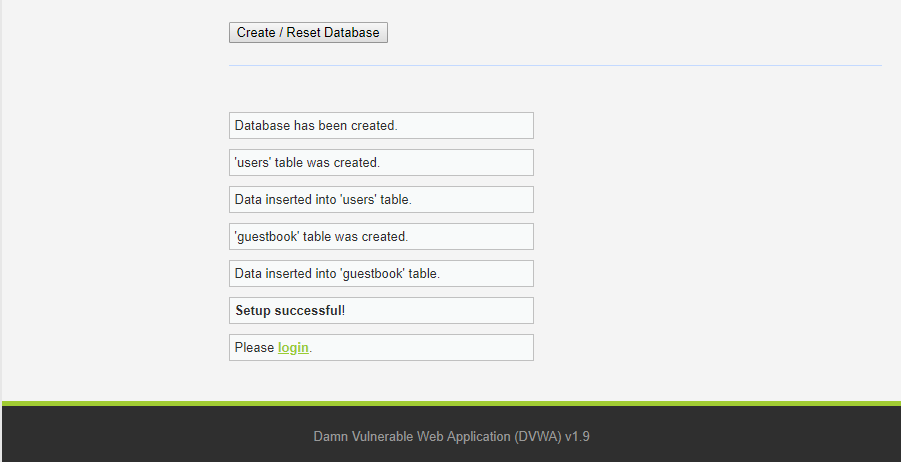

Нажмите кнопку Создать / Сбросить базу данных.

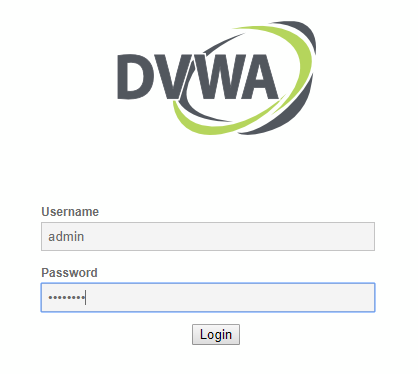

Войдите в DVWA, используя стандартные учетные данные admin / пароль.

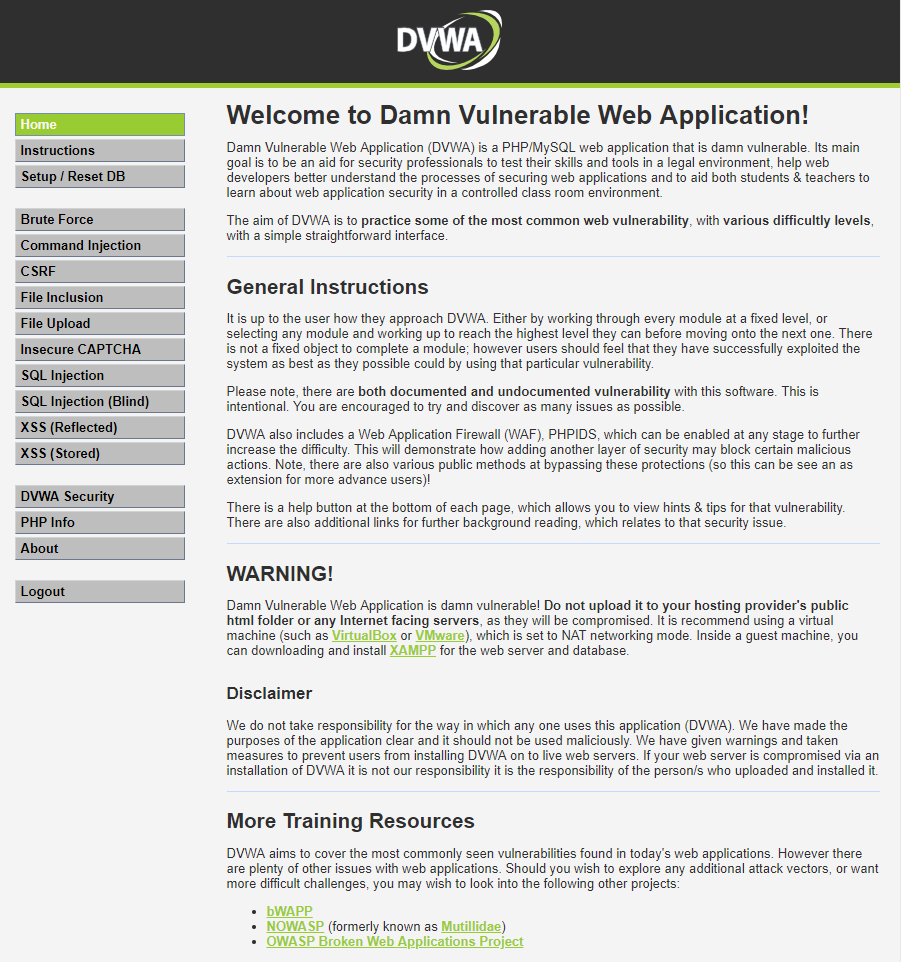

Теперь вы войдете в систему DVWA как администратор.

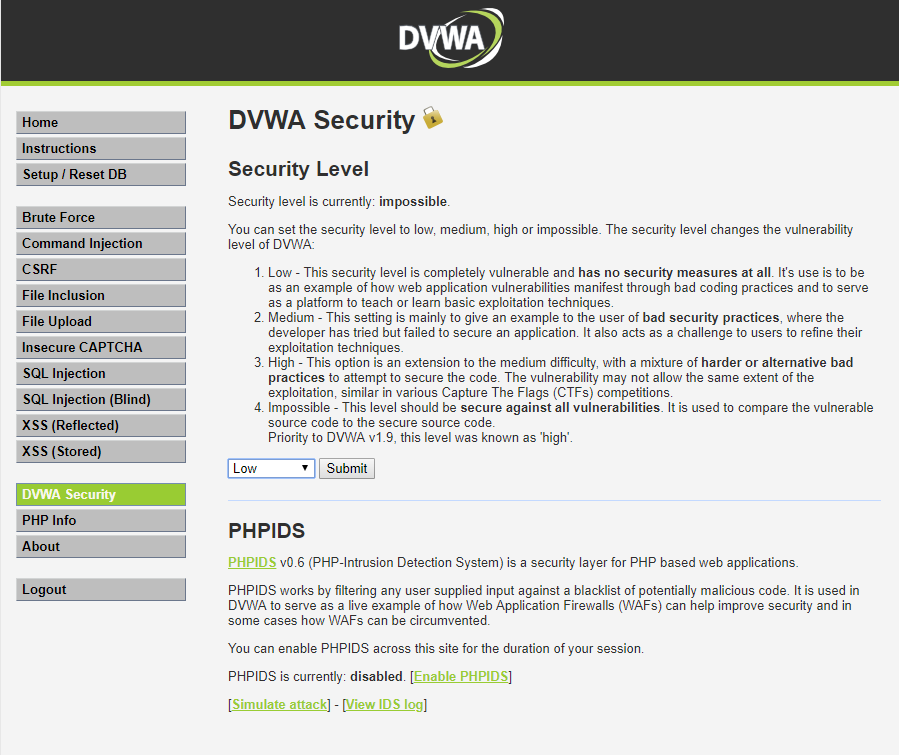

По умолчанию для DVWA установлен уровень безопасности 'Impossible', поэтому уязвимостей в нем не будет. Для этого необходимо установить низкий уровень, выбрав в меню DVWA Security пункт Low из выпадающего списка и нажав кнопку submit.

Теперь DVWA полностью готова к использованию в качестве объекта для тестирования на уязвимость.

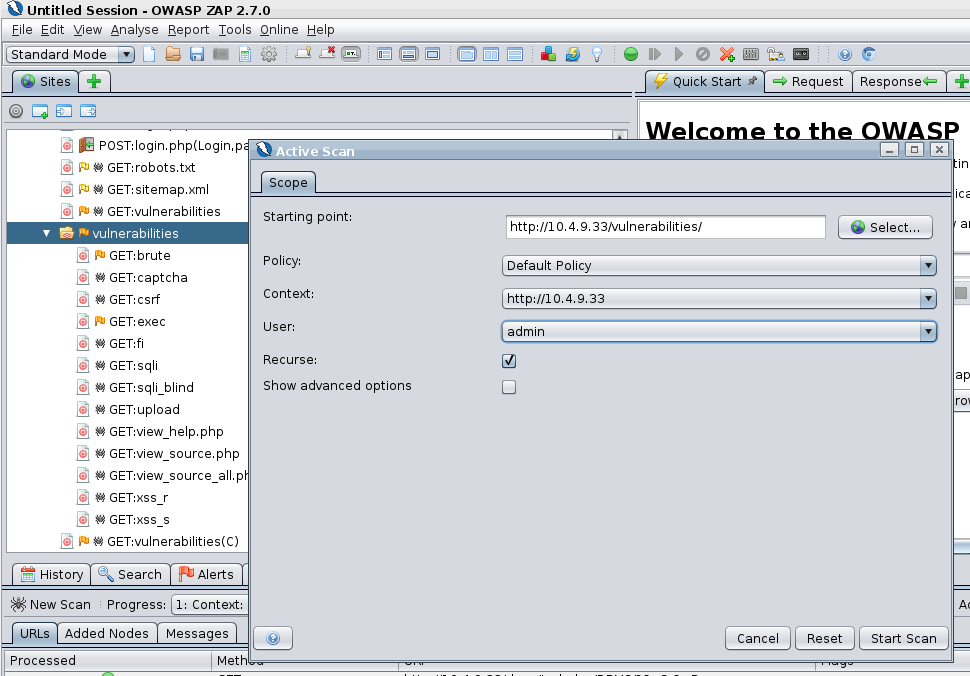

Использование ZAP

Для настройки ZAP на то, чтобы сначала просмотреть приложение DVWA, а затем выполнить атаку, необходимо выполнить несколько шагов. Мы не будем пересказывать эту информацию здесь, а обратимся к нескольким онлайновым ресурсам для получения подробной информации о том, как это настроить.

- В этом видеоролике на YouTube описаны точные шаги, которым я следовал в процессе настройки тест-драйва. Обратите внимание, что он работает довольно быстро, поэтому я рекомендую замедлить видео на половину или четверть 🙂 .

Там, где речь идет о настройке прокси-сервера браузера на localhost, вы уже выполнили необходимые действия по настройке, описанные выше.

Просмотр результатов

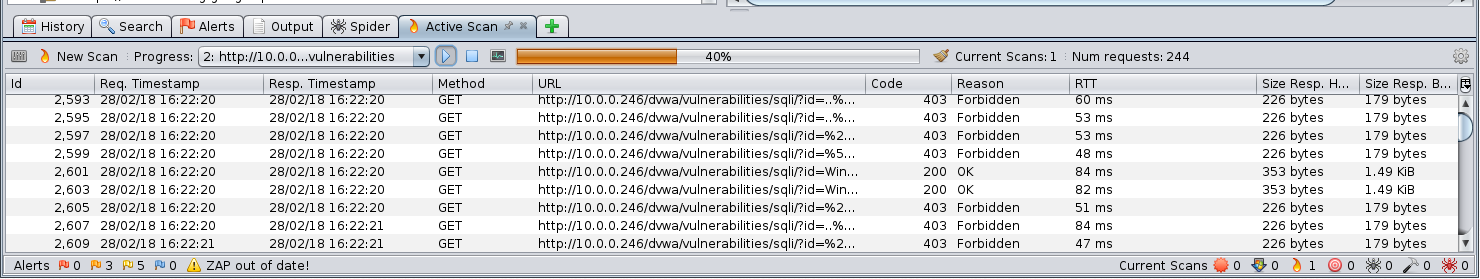

После выполнения атаки Вы должны иметь возможность просмотреть результаты в графических интерфейсах ZAP Proxy и WAF. Здесь Вы можете увидеть дерево уязвимостей, которое было просмотрено и затем атаковано от имени пользователя admin.

- Посмотрев на графический интерфейс WAF, можно увидеть, какие атаки были обнаружены и блокированы.

В окне ZAP-прокси видно, что атаки получили от WAF ответ об ошибке 403, блокирующий их прохождение к серверу DVWA.

WAF выполняет возложенную на него роль по защите от атак на сервер приложений.

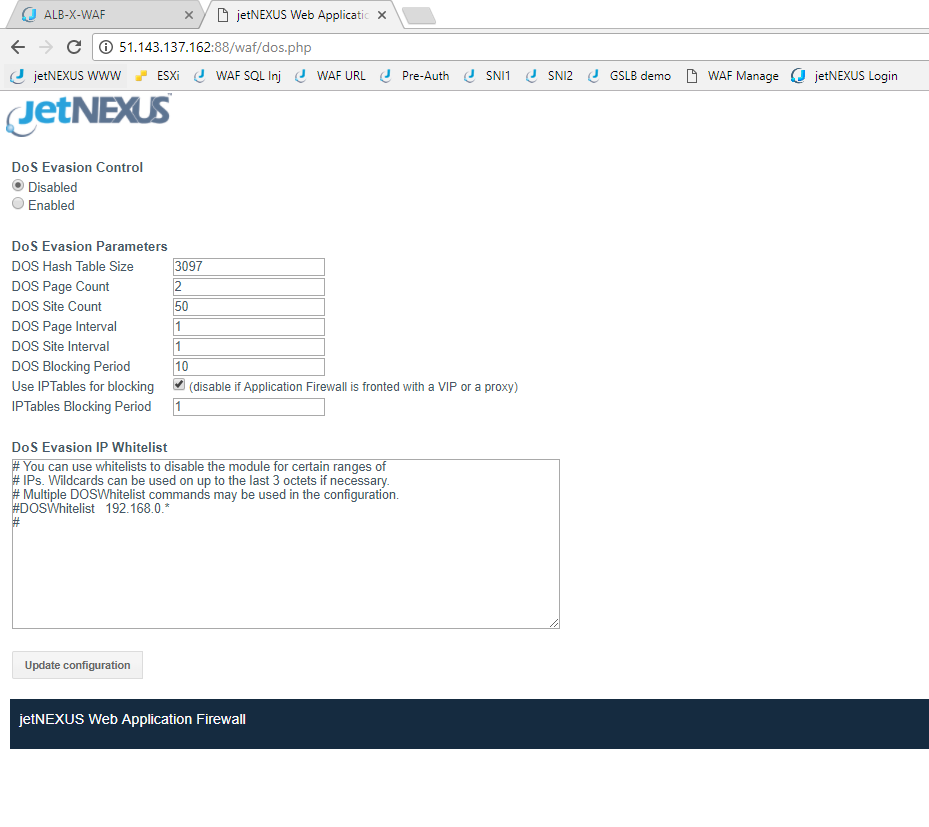

DOS - Denial of Service (отказ в обслуживании)

Помимо того, что WAF способен блокировать тысячи хакерских атак, он также способен отфильтровать некоторые виды DOS-атак от попадания на чувствительные веб-серверы.

- В конфигурации WAF есть раздел DOS, в котором можно применить и настроить параметры времени и объема для той схемы атаки, которую вы хотите защитить.

Эксперимент

Надеемся, что этот тест-драйв окажется полезным для вас и позволит убедиться в простоте настройки реализации Edgenexus ALB-X Web Application Firewall.

- Мы рекомендуем вам еще поэкспериментировать с интерфейсом, и вы всегда можете временно направить некоторый живой трафик через WAF в режиме обнаружения, чтобы посмотреть, какие атаки потенциально могут быть совершены на ваши собственные опубликованные приложения, - вы можете быть удивлены!

Мы приветствуем ваши отзывы и будем рады помочь в настройке вашей собственной производственной реализации WAF.

Спасибо.

- Мы очень надеемся, что вам понравится внедрение межсетевого экрана веб-приложений Edgenexus ALB-X.

Мы будем рады любым вопросам, которые вы можете задать по адресу pre-sales@edgenexus.io.

Не верьте нам на слово - воспользуйтесь бесплатной пробной версией

Аппаратное и программное обеспечение или даже Ваш собственный онлайн-образ с полной тестовой средой.

Просто сообщите нам, что Вам нужно здесь

МАГАЗИН ПРИЛОЖЕНИЙ

Copyright © 2021 Edgenexus Limited.