Indice dei contenuti

Questo documento fornisce le informazioni necessarie per ottenere il massimo dall'esercitazione di prova del firewall applicativo WAF.

- Il test drive WAF è un ambiente completo di test e formazione sulla sicurezza delle applicazioni web. Questo include: bilanciatore di carico/ADC, WAF (Web Application Firewall), strumento di attacco delle applicazioni Zap, DVWA (Dam Vulnerable Web Application).

Può essere scaricato qui di seguito (non è necessario un account Azure)

ALB-X è in grado di eseguire applicazioni containerizzate che possono essere unite direttamente o utilizzando il proxy del bilanciatore di carico. Questa immagine ne ha già distribuite 3, ma puoi sempre andare su Appstore e distribuirne altre. 🙂

Il Web Application Firewall è uno dei numerosi componenti aggiuntivi che possono essere applicati al bilanciatore di carico ALB-X.

- Abbiamo cercato di rendere l'implementazione del WAF il più semplice possibile, ma ci sono ovviamente alcune cose che potete configurare per adattare l'ambiente alle vostre esigenze.

Evidenzieremo queste impostazioni nel corso di questa prova di guida.

In uno scenario reale, il WAF riceve e ispeziona le richieste/il traffico http dal client e inoltra o blocca tali richieste per raggiungere l'applicazione web, a seconda che la richiesta abbia attivato una regola del firewall.

Abbiamo dato per scontato che probabilmente non volete sottoporre la vostra applicazione web live a un attacco dannoso, ma volete vedere come funziona il WAF. (Questo può essere facilmente modificato se si vogliono testare i server reali 🙂 )

Abbiamo quindi creato un ambiente autonomo per poter esercitare e dimostrare il comportamento del WAF.

- A tale scopo abbiamo scelto di utilizzare due strumenti di test di sicurezza molto diffusi: "OWASP Zed attack proxy" per poter generare traffico di attacco e "Damn Vulnerable Web Application" che, come suggerisce il nome, simula un'applicazione web con molte falle di sicurezza da sfruttare.

Anche se in questa sede illustreremo alcune impostazioni di configurazione di base per poter utilizzare questi strumenti, questo documento non deve essere considerato come una guida completa alle applicazioni.

Ti invitiamo a visitare i portali online ufficiali di ciascuno strumento per conoscere tutti i dettagli se non hai già familiarità con il loro uso o funzionamento.

Come sempre, troverai diversi video su YouTube che potrebbero esserti utili. Entrambi questi strumenti sono stati importati in modo semplice e veloce nell'ambiente docker ALB-X, lo stesso che usiamo per distribuire il WAF (e anche GSLB).

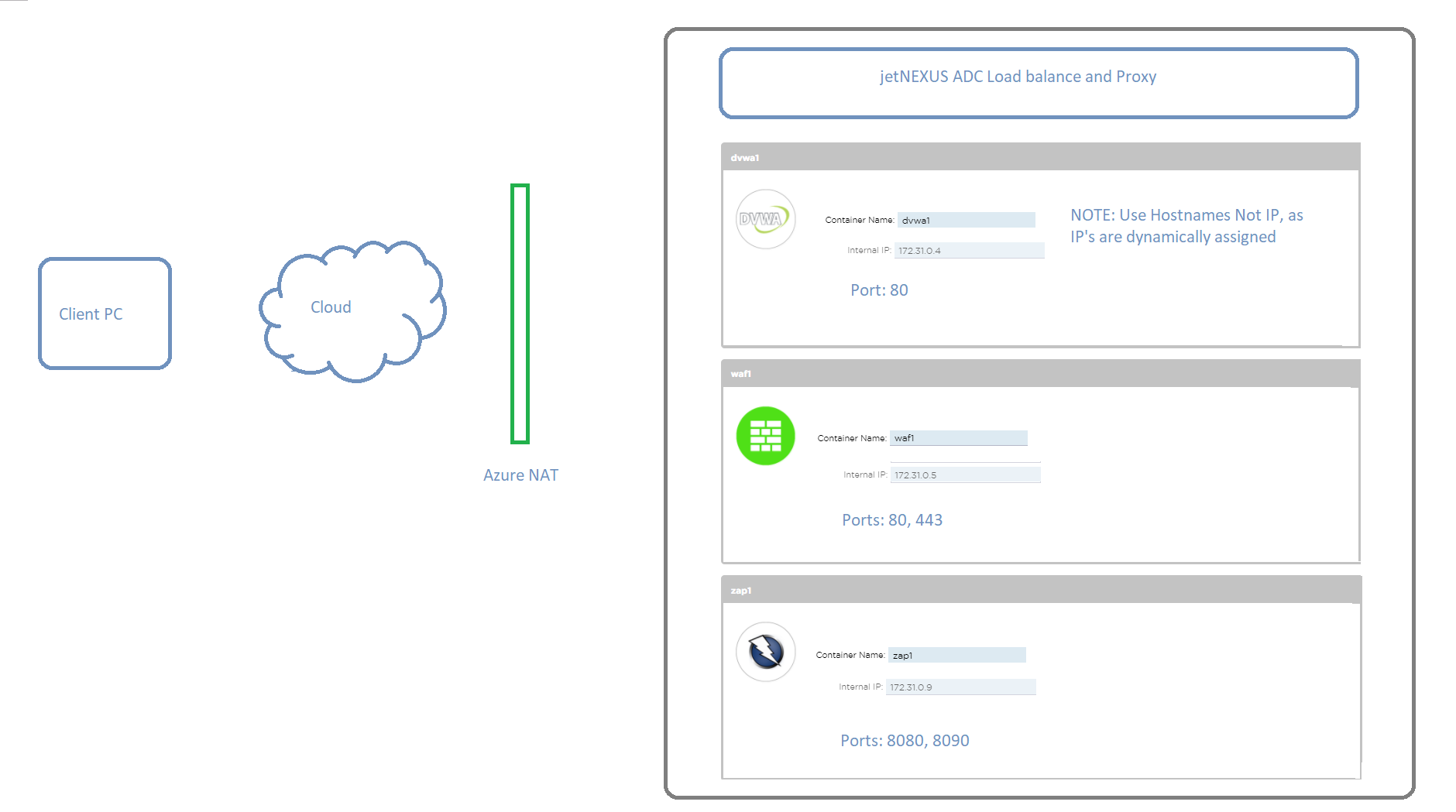

Panoramica sulla connettività

Le macchine virtuali distribuite nel cloud Azure fanno uso dell'indirizzamento IP interno privato (IP NAT's) nello stesso modo in cui sarebbero distribuite in un ambiente data center standard.

- Per ottenere l'accesso alla risorsa attraverso l'internet pubblico viene eseguita una funzione NAT dall'indirizzo IP pubblico assegnato all'indirizzo IP privato della macchina virtuale.

All'apparecchio viene assegnato un indirizzo IP e vengono utilizzate diverse porte per accedere alle diverse risorse.

Il diagramma seguente mostra come comunicano le diverse funzioni.

Nome host Docker / indirizzo IP e connettività del servizio IP

Le applicazioni aggiuntive distribuite su ALB-X comunicano con ALB-X attraverso un'interfaccia di rete interna docker0. Vengono assegnati automaticamente indirizzi IP dal pool docker0 interno.

- Un nome host per ogni istanza dell'applicazione aggiuntiva viene configurato attraverso la GUI di ALB-X prima dell'avvio dell'applicazione.

ALB-X è in grado di risolvere l'indirizzo IP docker0 per l'applicazione utilizzando questo nome host interno.

- Usare sempre il nome dell'host quando ci si rivolge ai contenitori dell'applicazione - gli IP possono cambiare!

I servizi IP che utilizzano l “indirizzo IP privato Azure eth0 sono configurati sull” ALB-X per consentire l “accesso esterno all” applicazione aggiuntiva.

Questo consente di utilizzare la funzione reverse proxy dell “ALB-X per eseguire l” offload SSL e la traduzione delle porte dove richiesto.

Quindi queste sono tutte le porte aperte:

-

Gestione GUI ALB-X: 27376

-

Attacco ZAP Proxy: 8080 e 8900

-

DVWA: 8070

-

Le porte 80 e 443 sono aperte per consentire l'accesso diretto al WAF.

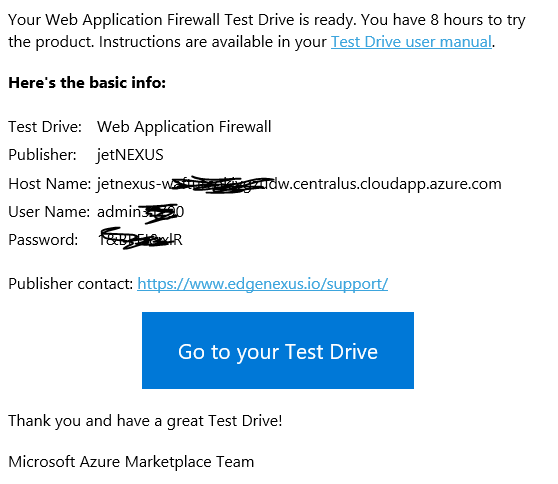

Accesso alla GUI del Test Drive

Quando si richiede un test drive, viene creata una nuova istanza del dispositivo di test WAF in Azure. Una volta avviato, vi verrà comunicato il nome dell'host Internet per poter accedere alla GUI Web della piattaforma ALB-X e la combinazione unica di nome utente e password.

Si consiglia di utilizzare il browser Chrome per questo scopo.

- Accedere al server https://host nome:27376

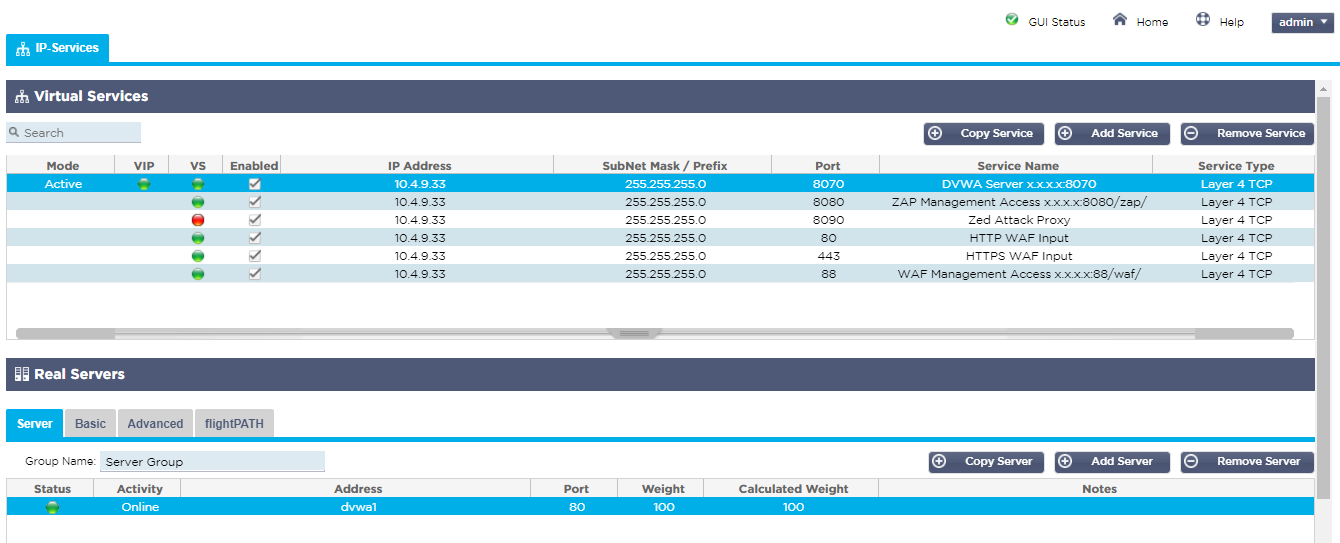

Poiché utilizziamo un certificato SSL locale per l'accesso alla gestione, ti verrà richiesto nel browser di accettare l'avviso di sicurezza. Una volta effettuato l'accesso, vedrai la schermata di preconfigurazione dei servizi IP.

Abbiamo dato un nome a ciascuno dei servizi per semplificare l'identificazione del loro utilizzo e la costruzione del link nella barra degli indirizzi del browser per accedere al servizio, sostituendo x.x.x.x con il nome host di Azure o l'indirizzo IP pubblico.

- È normale che il servizio Zed Attack Proxy sulla porta :8090 mostri un errore rosso di controllo dello stato di salute finché non viene avviato accedendo all'interfaccia di gestione del proxy sulla porta :8080/zap/.

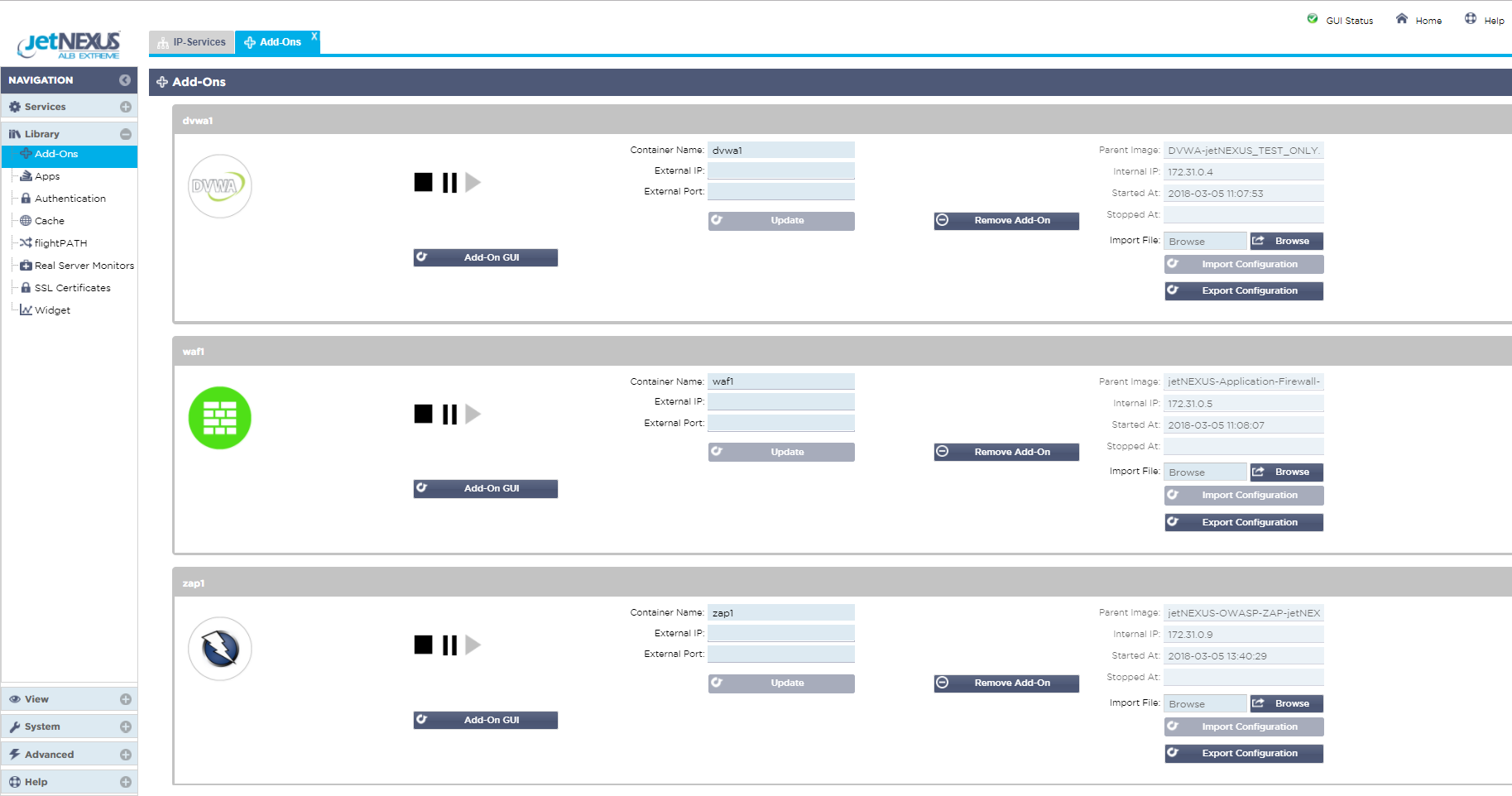

Componenti aggiuntivi di ALB-X

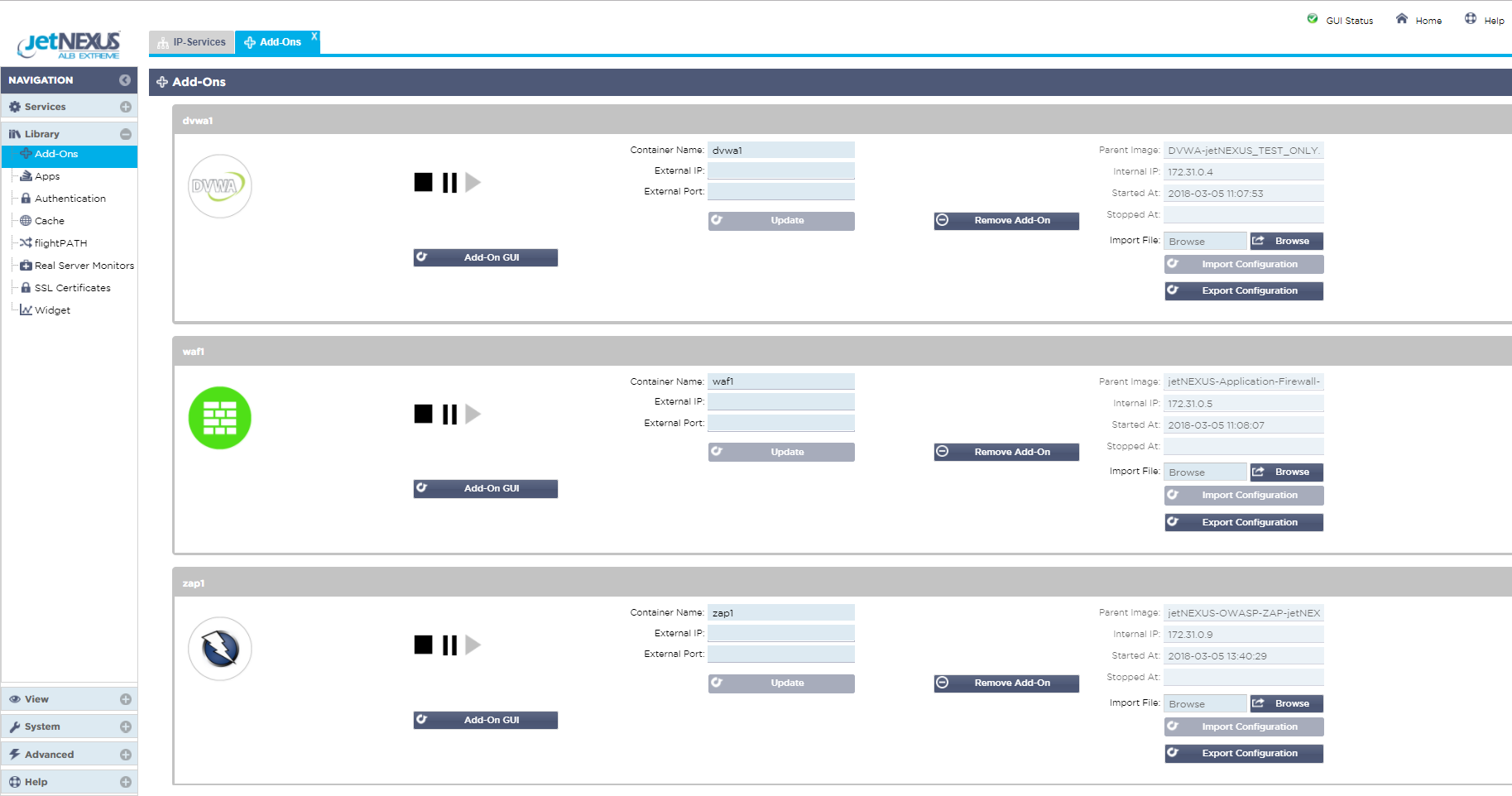

Fare clic su Libreria nel menu a sinistra e selezionare Add-Ons.

Qui puoi vedere i 3 Add-On che sono stati distribuiti sulla piattaforma ALB-X.

Ognuno di essi è stato configurato con un container o un nome di host (waf1, zap1, dvwa1) e puoi vedere l'indirizzo IP docker0 dinamico 172.31.x.x che è stato assegnato all'avvio dell'applicazione.

Nota che nell'ambiente Azure i pulsanti di accesso alla GUI degli Add-On non sono utilizzati.

Sentiti libero di fare clic sul resto dell'interfaccia GUI di ALB-X per familiarizzare.

GUI WAF

Poiché è la funzionalità WAF che vi interessa, avrebbe senso dare un'occhiata all'interfaccia grafica del WAF 🙂

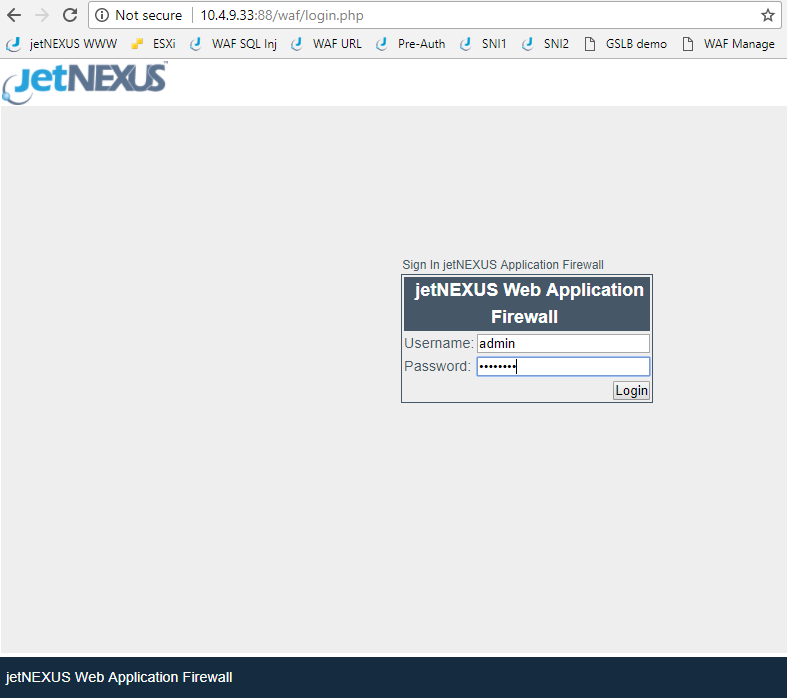

- La gestione del WAF, come si può vedere dalla denominazione dei servizi IP, funziona sulla porta :88 alla quale si deve aggiungere il percorso /waf/ quando si inserisce l'indirizzo nel browser.

A questo punto viene visualizzata la schermata di accesso.

La combinazione predefinita di nome utente e password è admin / jetnexus. Una volta effettuato l'accesso, vedrai la seguente schermata.

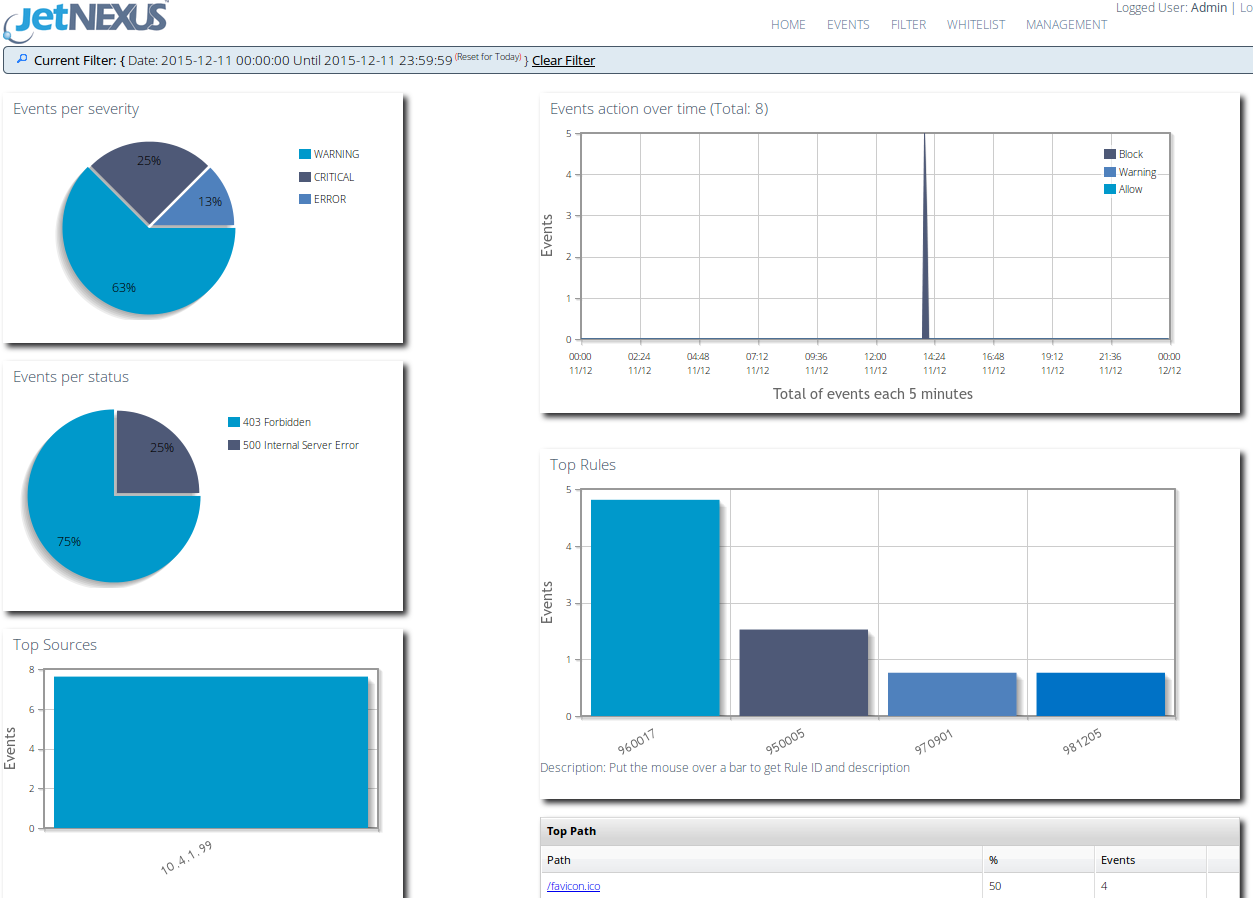

Questo dashboard mostra un riepilogo degli eventi che sono stati attivati dal WAF nelle ultime 24 ore. Poiché si tratta di un'unità di prova preconfigurata, abbiamo già impostato i dettagli dell'host da proteggere nella pagina di gestione.

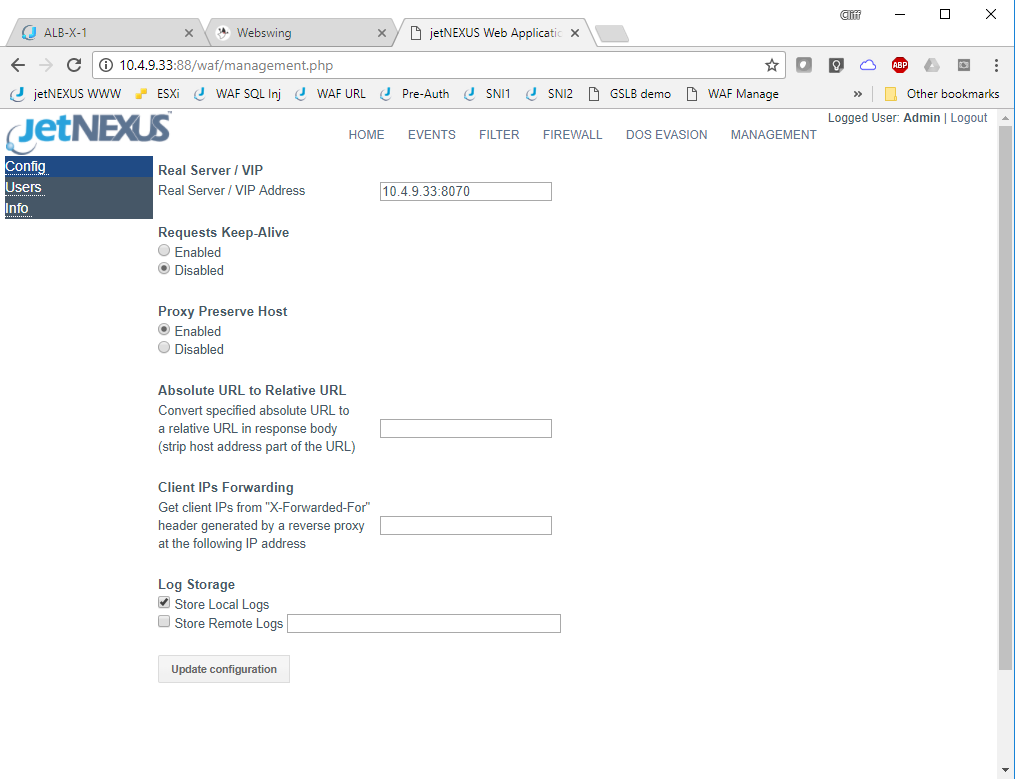

L'unità di prova ha ottenuto dinamicamente l'indirizzo IP dell'interfaccia privata di Azure e lo ha impostato nella casella di configurazione del server reale / VIP insieme alla porta :8070, la porta che abbiamo scelto di utilizzare per accedere al server web DVWA. Poiché si tratta di un'unità di prova preconfigurata, abbiamo già impostato i dettagli dell'host da proteggere nella pagina di gestione.

- Il server reale /VIP è l'indirizzo e la porta dell'applicazione o del server virtuale che stiamo proteggendo.

Si prega di modificare l'indirizzo IP in modo che punti al proprio server.

- Nota: per supportare il traffico HTTPS all'esterno è necessario inviare il traffico tramite un servizio ALB-X in modo simile a come abbiamo configurato l'accesso al server DVWA.

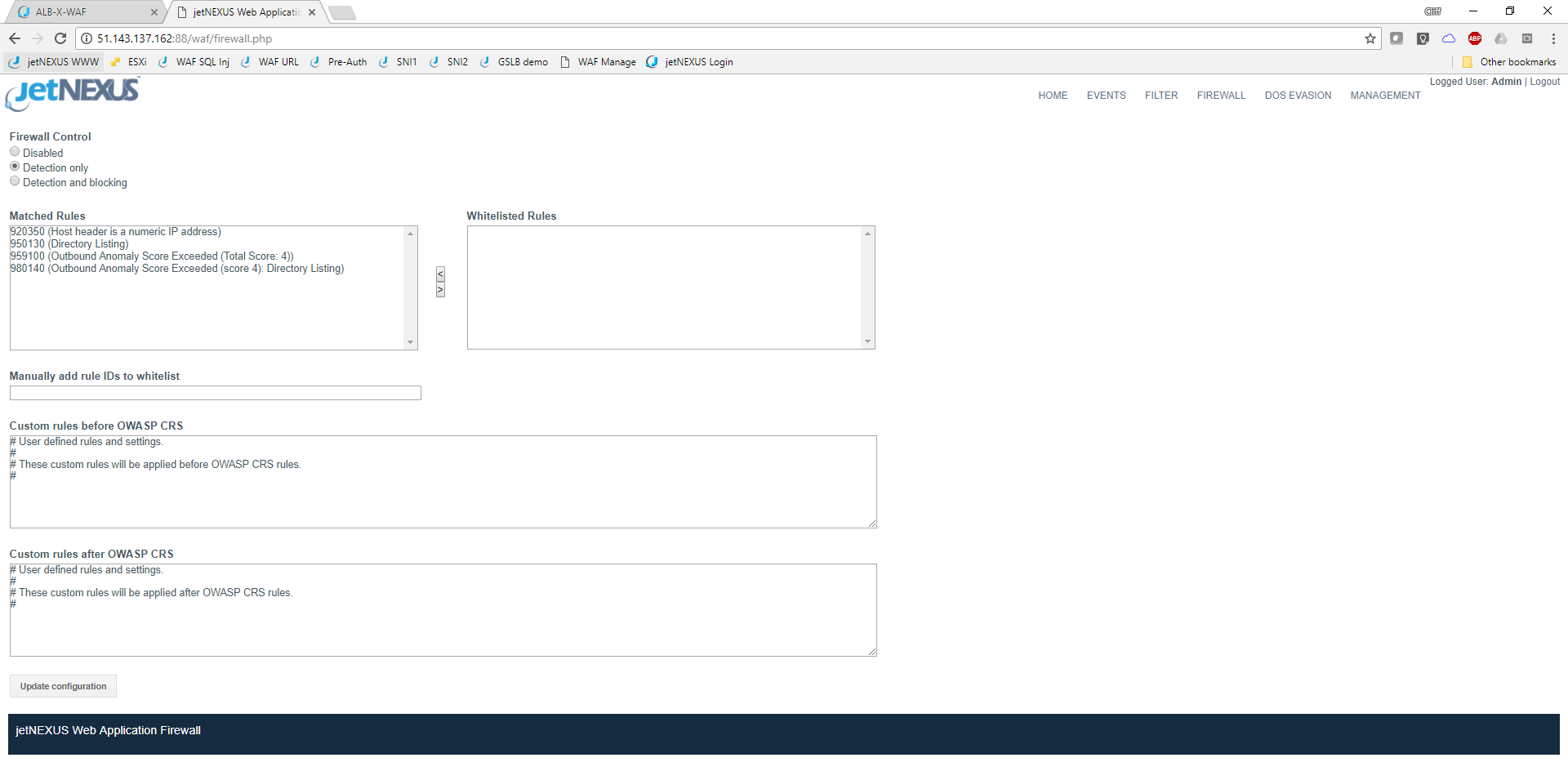

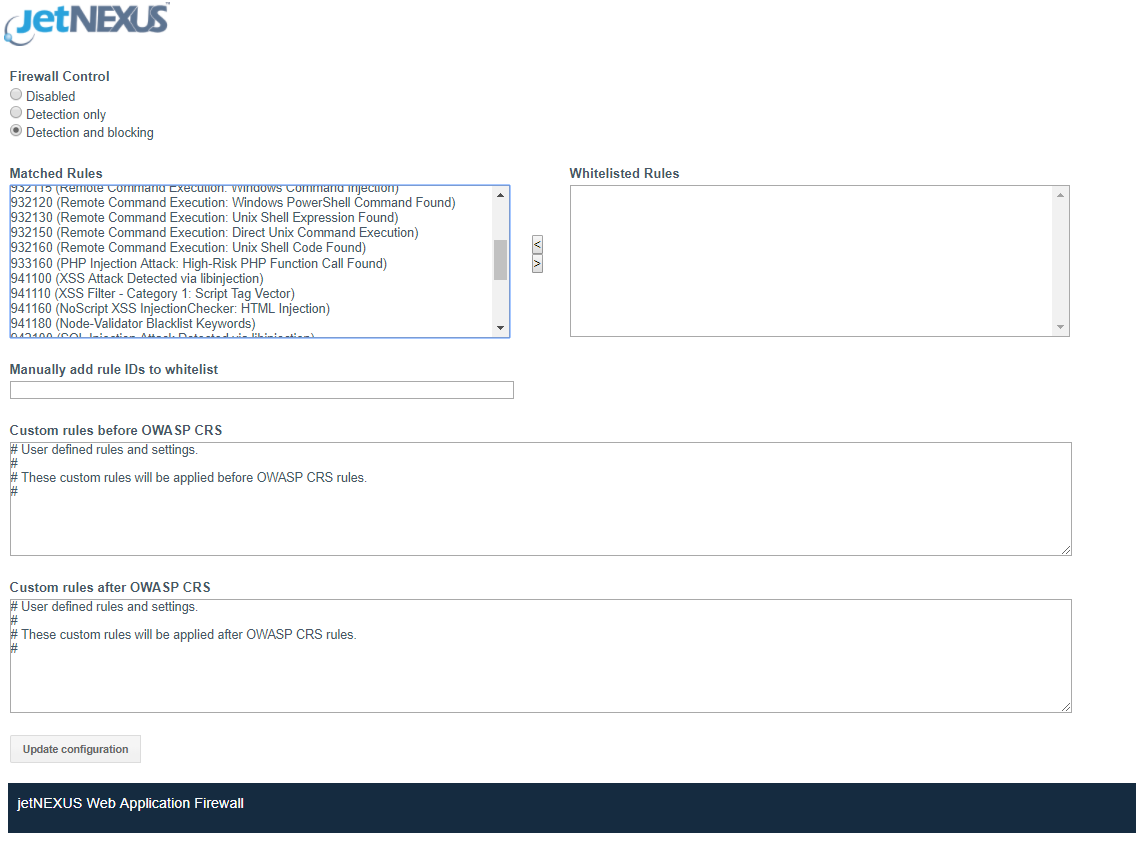

A questo punto è necessario dare un'occhiata alla pagina del firewall WAF.

Qui si imposta la modalità di funzionamento e si può vedere quali regole sono state rilevate; inoltre, è possibile inserire nell'elenco bianco le regole che non si desidera bloccare.

Il set di regole caricato per impostazione predefinita è quello del nucleo OWASP. Contiene i dettagli di letteralmente migliaia di vettori di attacco diversi, come mantenuto da OWASP.

La schermata qui sopra mostra il WAF in esecuzione nella modalità predefinita di solo rilevamento. Modificare questa impostazione in modalità di rilevamento e blocco nell'unità di prova, in modo che il WAF blocchi attivamente qualsiasi attacco. Al momento non dovrebbe esserci alcun evento, ma una volta che l'evento sarà stato creato, verrà visualizzato in questo modo.

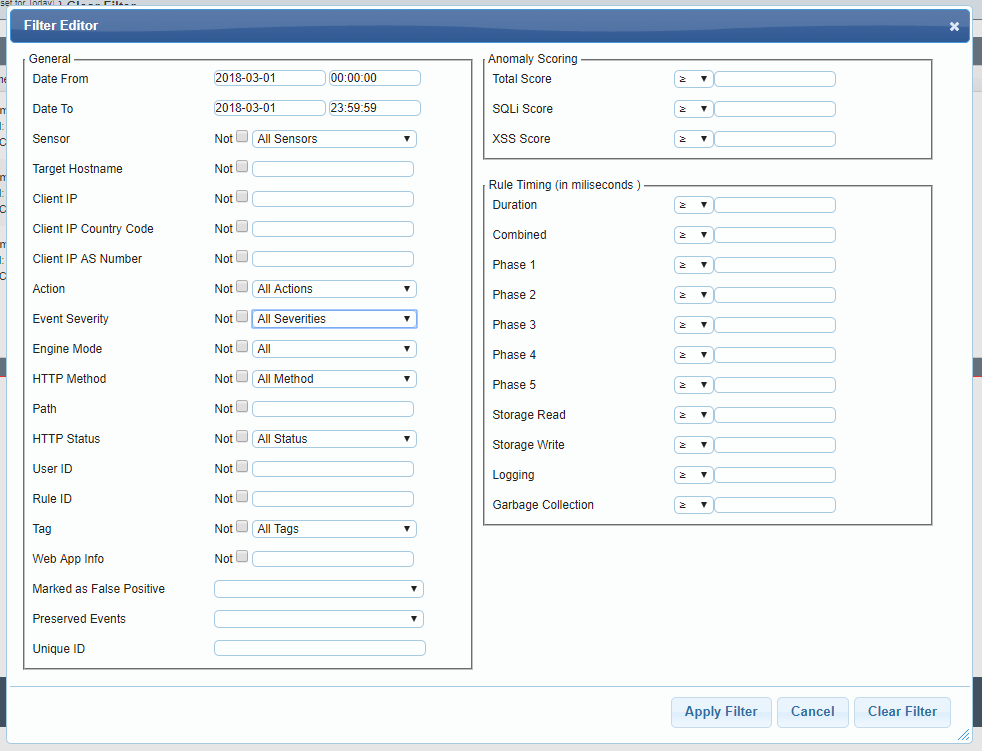

È possibile applicare un filtro alla schermata degli eventi per concentrarsi sugli eventi specifici che si desidera osservare.

Proxy di attacco Zed

Sebbene si consigli di utilizzare il browser Chrome per l'accesso alla gestione delle apparecchiature, è necessario utilizzare un altro browser per generare il traffico di prova.

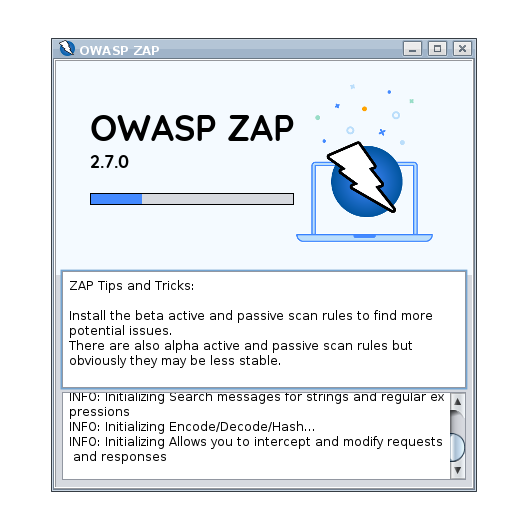

- ZAP si avvia collegando il browser di gestione (Chrome) a :8080/zap/. A questo punto verrà visualizzata la prima schermata di inizializzazione di ZAP webswing.

Questo cambierà al successivo avvio di ZAP.

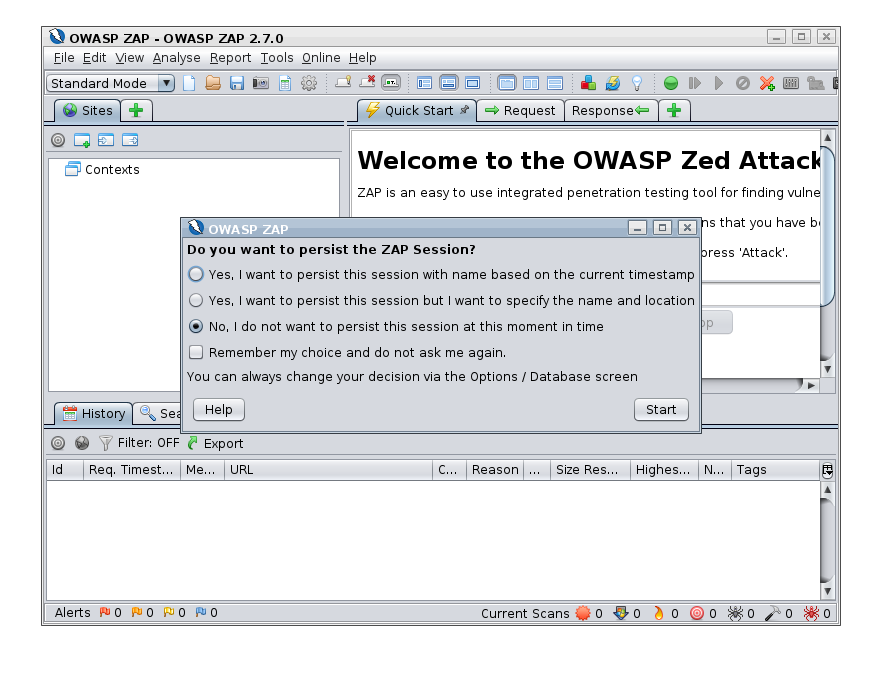

- È possibile scegliere se persistere la sessione, in modo da poterla caricare nuovamente in seguito. Per il test drive probabilmente non è necessario.

Una volta completata l'operazione, ZAP sarà in esecuzione e il LED del servizio IP 8090 passerà da rosso a verde, indicando che il controllo di salute TCP è stato superato, poiché la porta :8090 è ora aperta.

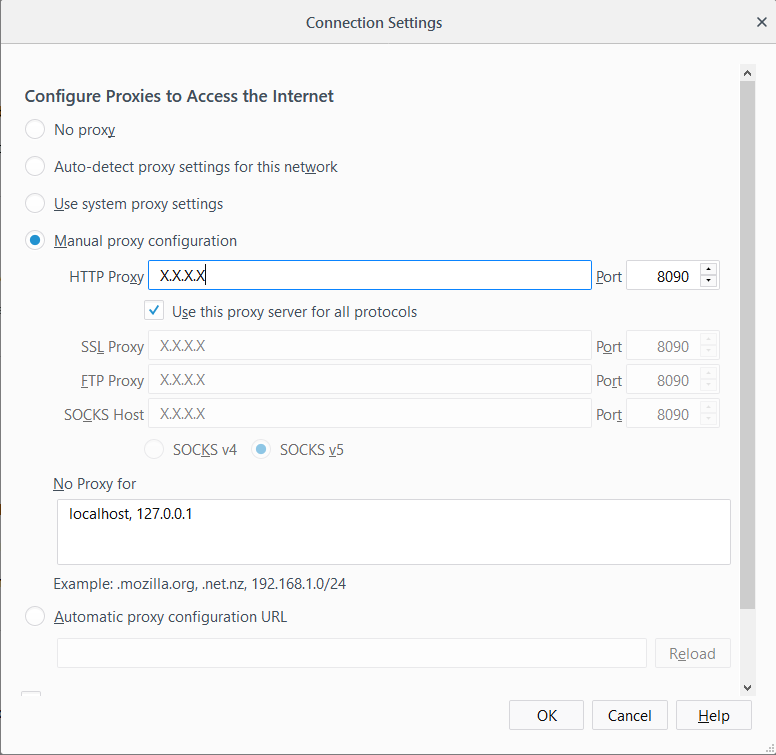

- Ora dobbiamo configurare il browser in modo che utilizzi un proxy. Ora è possibile configurare il browser per il traffico web Firefox in modo che utilizzi l'indirizzo IP pubblico di ZAP e la porta :8090 come proxy di rete.

Accesso DVWA tramite ZAP Proxy

Ora si dovrebbe essere in grado di accedere al DVWA utilizzando il browser per il traffico di Firefox attraverso il Proxy ZAP e il WAF inserendo il nome dell'host o l'indirizzo IP pubblico del proprio Test Drive utilizzando la porta web standard :80 o http://X.X.X.X o qualcosa del tipo

- http://jetnexus-wafturcokjygzudw.centralus.cloudapp.azure.com

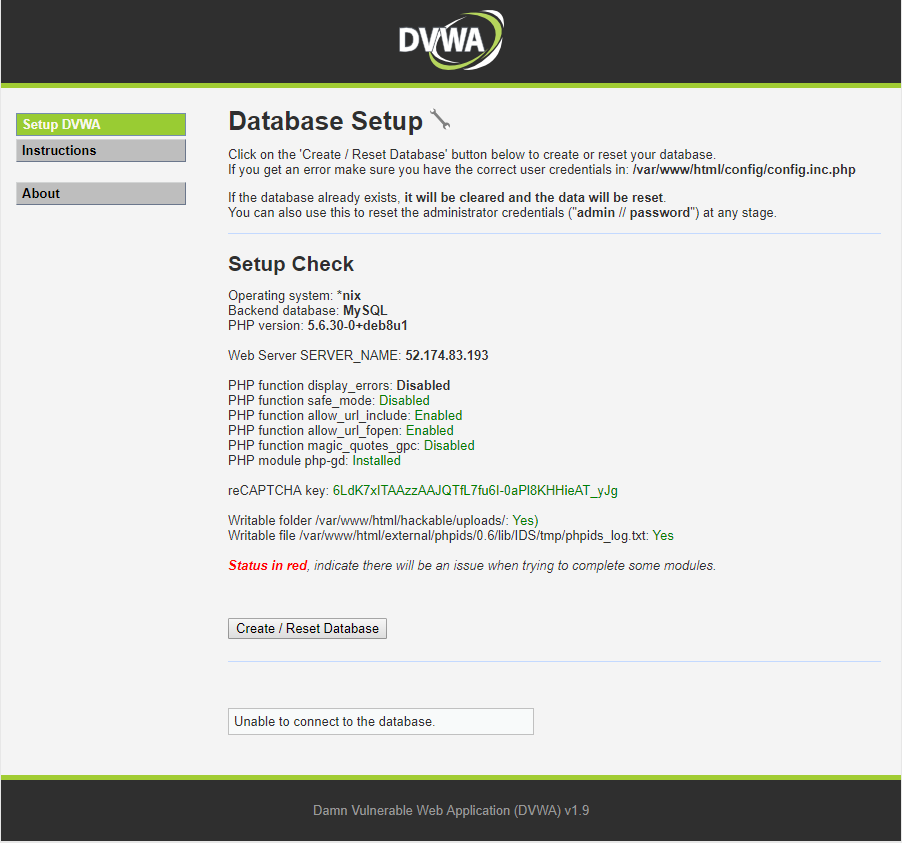

Dovrebbe apparire una schermata come questa.

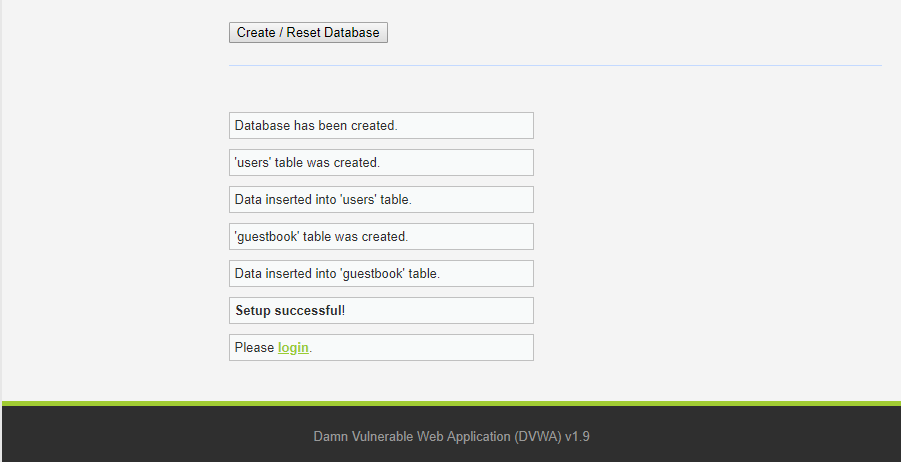

Fare clic su Crea / Ripristina database.

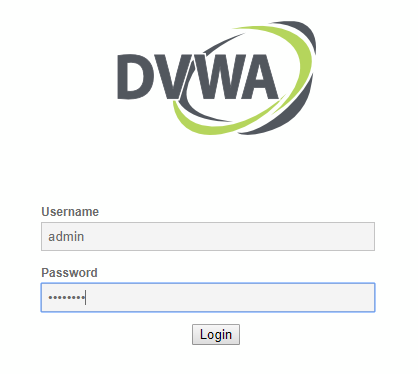

Accedere al DVWA con le credenziali di default admin / password.

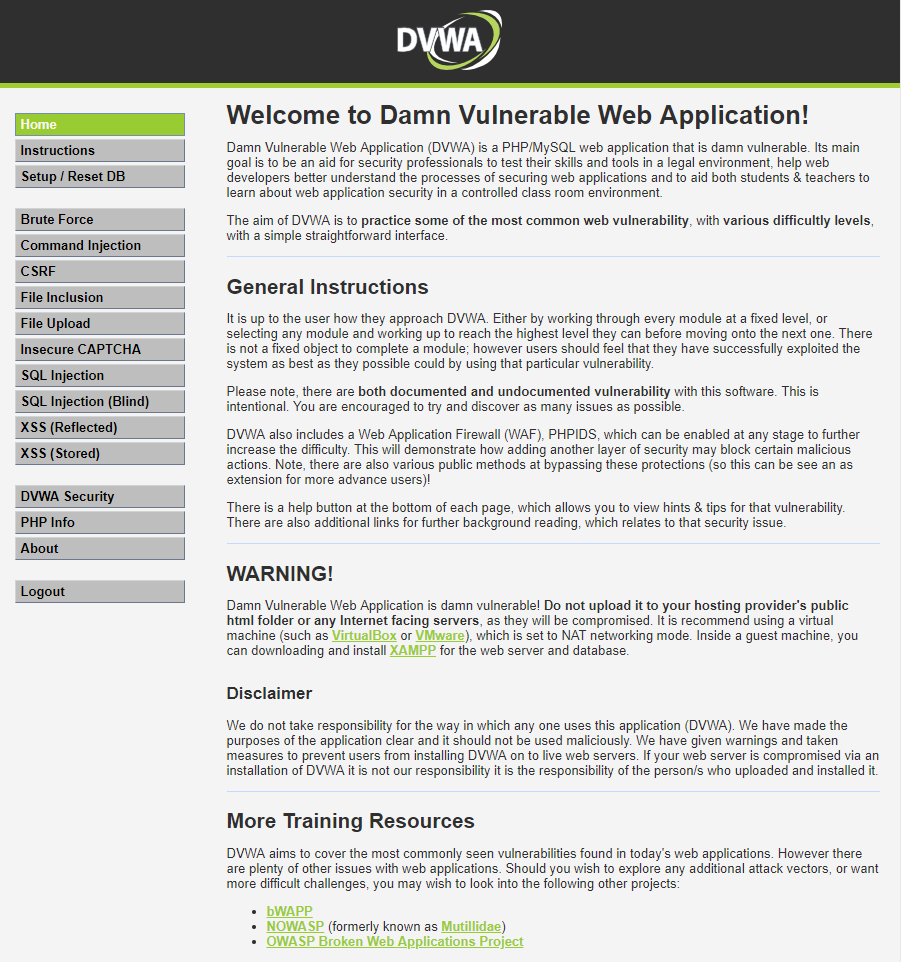

Ora sarete collegati a DVWA come amministratore.

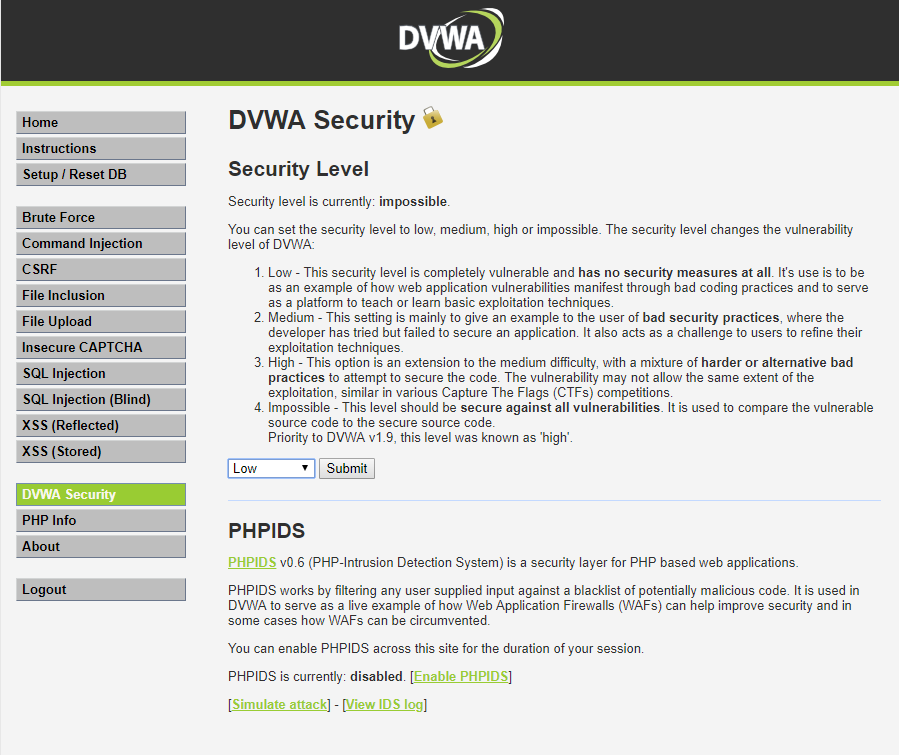

Il livello di sicurezza predefinito per DVWA è "Impossibile", quindi non presenta alcuna vulnerabilità. È necessario impostare il livello su basso facendo clic sul menu Sicurezza DVWA, selezionando Basso dal menu a discesa e facendo clic su Invia.

DVWA è ora tutto preparato e pronto per l'uso come obiettivo di test di vulnerabilità.

Utilizzo di ZAP

Ci sono alcuni passaggi da seguire per configurare ZAP in modo da eseguire prima lo spider dell'applicazione DVWA e poi un attacco. Per i dettagli su come configurare questo sistema, vi rimandiamo alle numerose risorse online, piuttosto che ripetervi le informazioni qui riportate.

- Questo video di YouTube illustra i passaggi precisi ed è quello che ho seguito io stesso nel processo di impostazione di questo test drive. Si noti che scorre piuttosto velocemente, quindi consiglio di rallentare il video di metà o un quarto 🙂

Quando si fa riferimento all'impostazione del proxy del browser su localhost, si sono già eseguiti i passi di configurazione necessari sopra.

Visualizzazione dei risultati

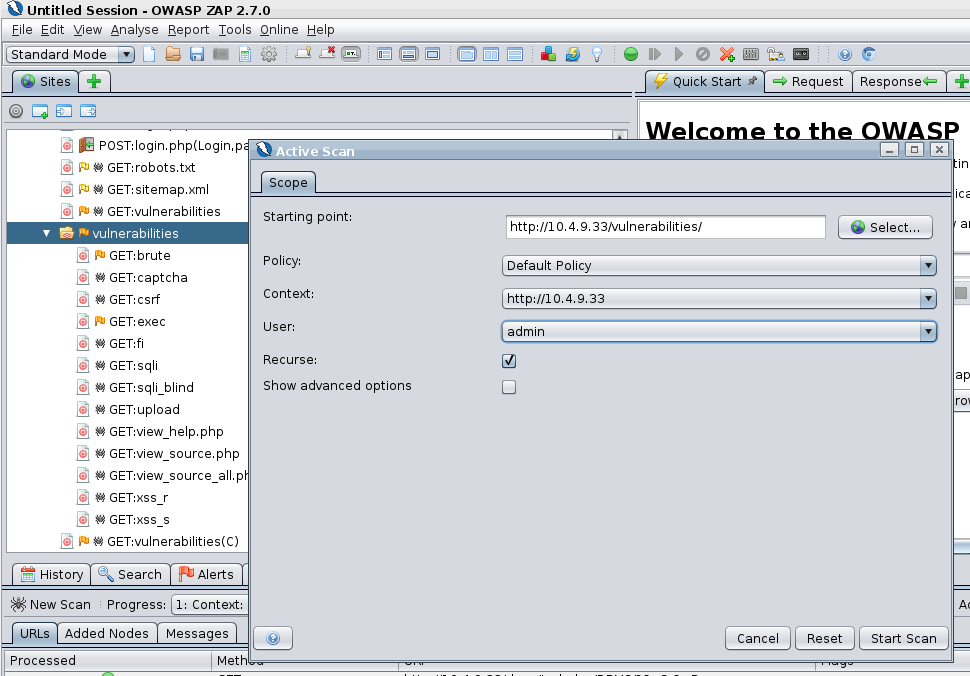

Una volta eseguito l “attacco, dovresti essere in grado di visualizzare i risultati sia nella GUI di ZAP Proxy che in quella del WAF. Qui puoi vedere l” albero delle vulnerabilità che è stato analizzato e poi attaccato come utente amministratore.

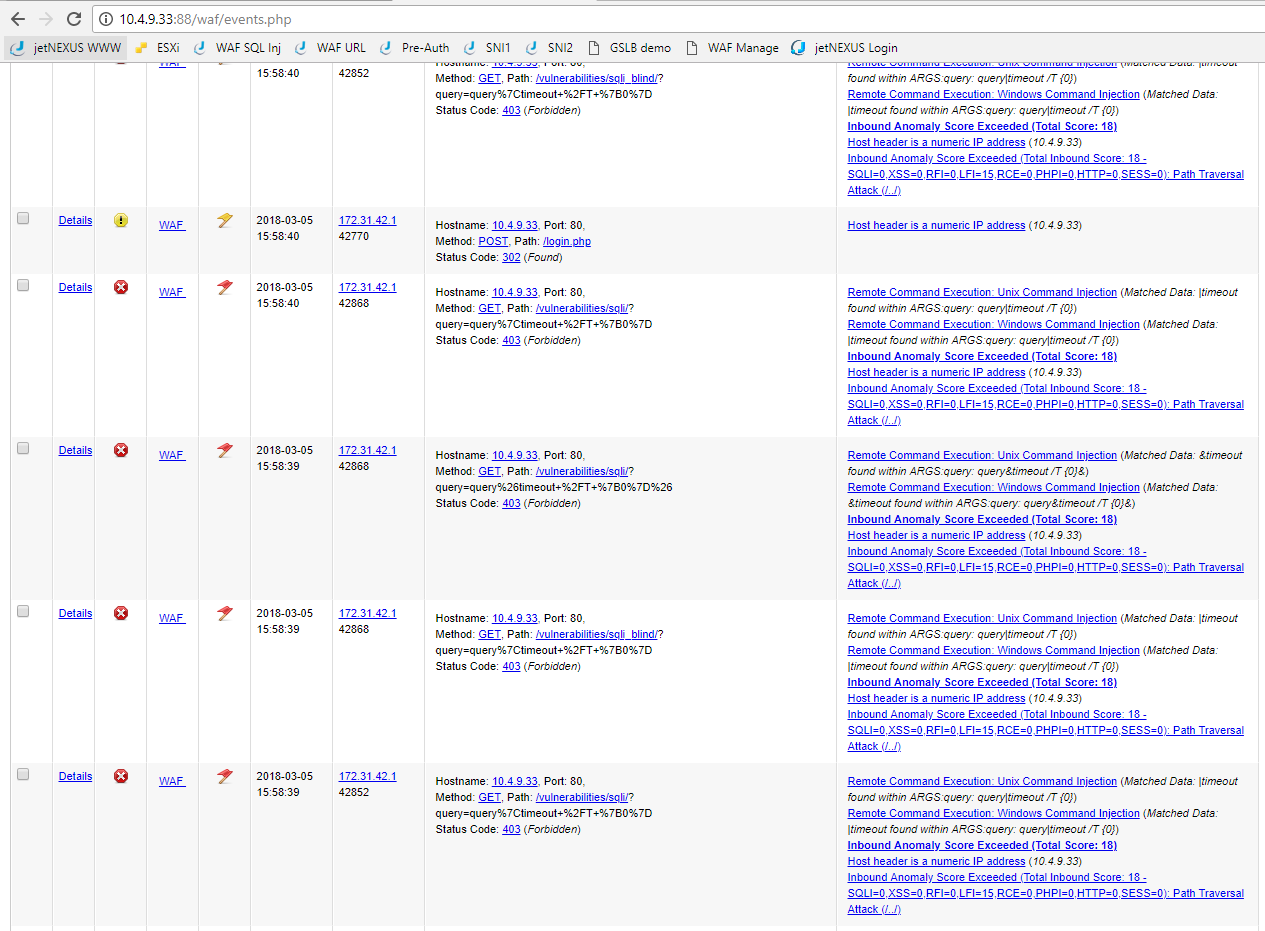

- Guardando l'interfaccia grafica del WAF è possibile vedere gli attacchi che sono stati rilevati e bloccati.

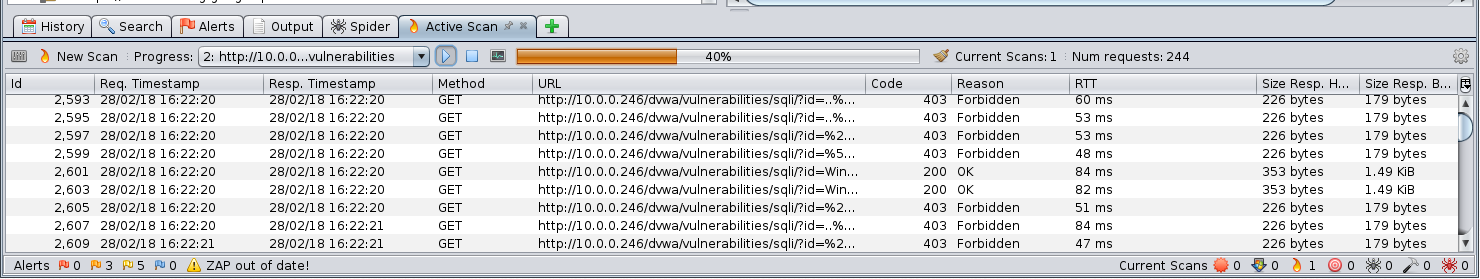

Tornando alla finestra del proxy ZAP, si può notare che gli attacchi hanno ricevuto una risposta di errore 403 dal WAF che ne blocca il passaggio al server DVWA.

Il WAF svolge il suo ruolo di protezione degli attacchi al server delle applicazioni.

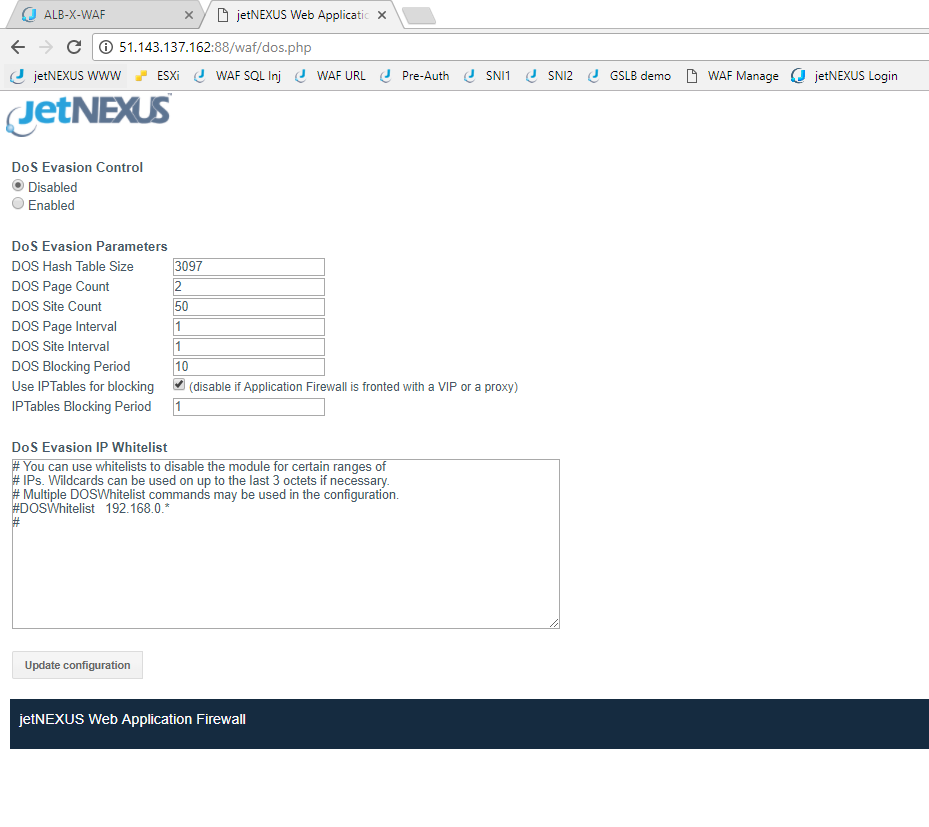

DOS - Negazione del servizio

Oltre ad essere in grado di bloccare migliaia di attacchi hacker, il WAF è anche in grado di filtrare alcuni comportamenti di attacchi DOS per impedire che raggiungano i server web sensibili.

- Nella configurazione del WAF è presente una sezione DOS in cui è possibile applicare e regolare i parametri di tempistica e volume per il modello di attacco che si desidera proteggere.

Esperimento

Ci auguriamo che questo test drive sia utile per scoprire la facilità di impostazione dell'implementazione del Web Application Firewall ALB-X di Edgenexus.

- Vi invitiamo a sperimentare ancora un po' con l'interfaccia e a dirottare temporaneamente un po' di traffico live attraverso il WAF in modalità di rilevamento per vedere quali attacchi vengono potenzialmente sferrati alle vostre applicazioni pubblicate, potreste rimanere sorpresi!

Accogliamo con favore il vostro feedback e saremmo lieti di assistervi nell'impostazione della vostra implementazione WAF di produzione.

Grazie.

- Ci auguriamo che l'implementazione del Web Application Firewall Edgenexus ALB-X sia di vostro gradimento.

Saremo lieti di rispondere a tutte le vostre domande all'indirizzo pre-sales@edgenexus.io.

Non ci creda sulla parola - faccia una prova gratuita

Hardware, software o anche la tua immagine online completa di un ambiente di prova completo.

Facci sapere di cosa hai bisogno qui