目录

本文档将为您提供从 WAF 应用程序防火墙试运行教程中获得最大收益所需的信息。

- WAF 测试驱动是一个完整的网络应用程序安全测试和培训环境。 这包括负载平衡器/ADC、WAF(Web 应用程序防火墙)、Zap 应用程序攻击工具、DVWA(Dam Vulnerable Web Application)。

可在下方下载(无需 Azure 帐户)

ALB-X 能够运行容器化应用程序,这些应用程序可以直接连接在一起,也可以使用负载平衡器代理。 此镜像已部署了 3 个,但您可以随时访问 Appstore 并部署更多镜像。🙂

Web 应用程序防火墙是可应用于 ALB-X 负载平衡器的几种功能插件之一。

- 我们已尽力使 WAF 的部署尽可能简单,但您显然可以配置一些东西来调整环境,以满足您的需求。

我们将在试驾过程中重点介绍这些设置。

在现实生活中,WAF 会接收并检查来自客户端的 http 请求/流量,并根据请求是否触发防火墙规则,转发或阻止这些请求到达网络应用程序。

我们首先假定,您可能不想让您的实时网络应用程序遭受恶意攻击,但确实想看看 WAF 是如何运行的。 (如果要测试真实服务器,这一点很容易改变 🙂 )

因此,我们建立了一个自包含的环境,以便能够演练和演示 WAF 行为。

- 我们选择使用两种广泛使用的安全测试工具来完成这项工作,一种是 "OWASP Zed 攻击代理",以便生成攻击流量,另一种是 "Damn Vulnerable Web Application",顾名思义,它模拟了一个存在许多安全漏洞的网络应用程序。

如果您还不熟悉这些工具的使用或操作,我们建议您访问每种工具的官方在线门户,以了解其全部详情。

这两个工具都被快速、轻松地导入到 ALB-X docker 容器环境中,我们也是在这个环境中部署 WAF(以及 GSLB)的。

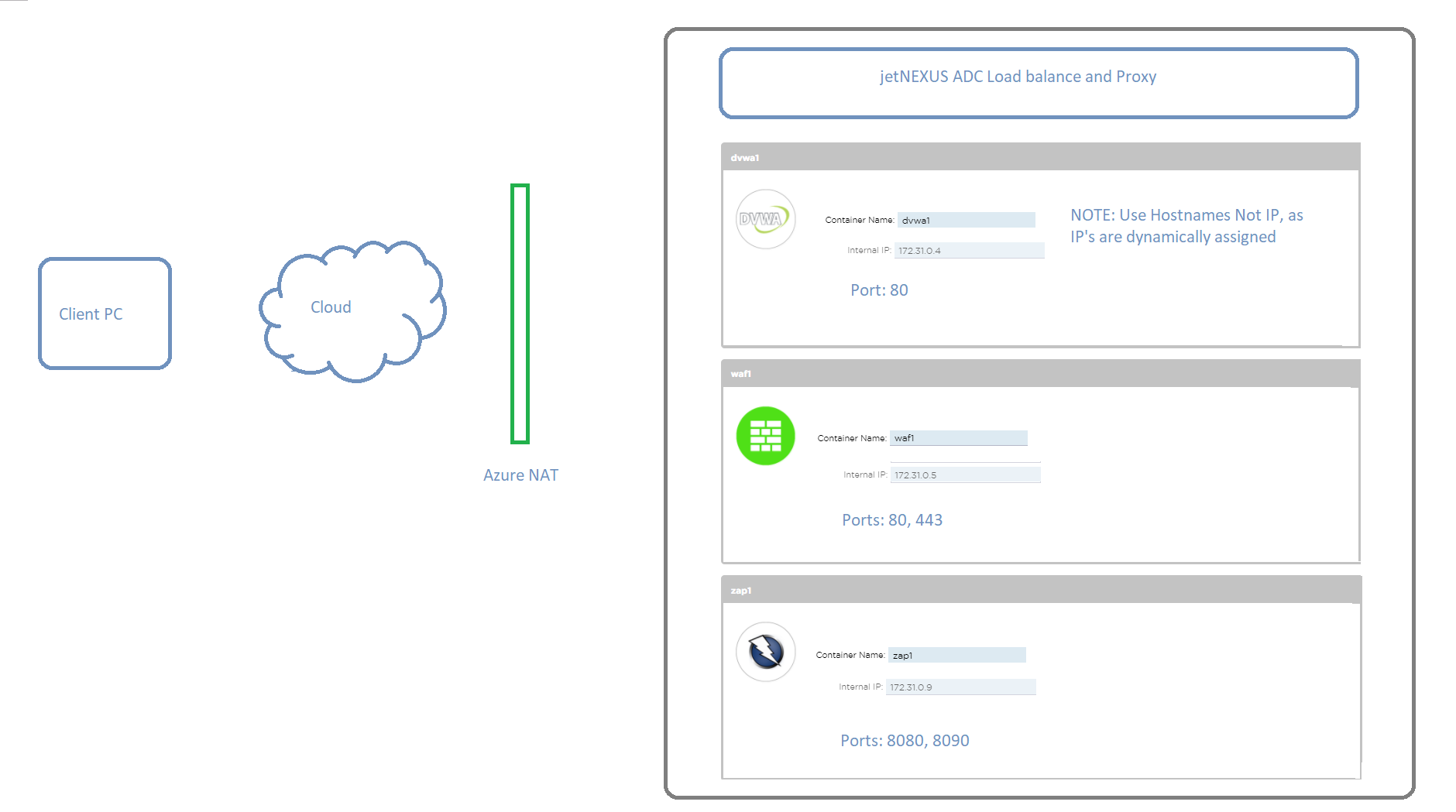

连接概述

部署在 Azure 云中的虚拟机使用私有内部 IP 寻址(NAT'ed IP's),其方式与部署在标准数据中心环境中的方式相同。

- 为了通过公共互联网访问资源,需要执行从分配的公共 IP 地址到虚拟机的私有 IP 地址的 NAT 功能。

为设备分配一个 IP 地址,使用不同的端口访问不同的资源。

下图显示了不同功能的通信方式。

Docker 主机名/IP 地址和 IP 服务连接

部署在 ALB-X 上的附加应用程序通过内部 docker0 网络接口与 ALB-X 通信。 它们是从内部 docker0 池中自动分配的 IP 地址。

- 在启动应用程序之前,可通过 ALB-X GUI 为每个附加应用程序实例配置主机名。

ALB-X 能够使用此内部主机名为应用程序解析 docker0 IP 地址。

- 在寻址应用程序容器时始终使用主机名——IP 可能会改变!

在 ALB-X 上配置了使用 Azure eth0 私有 IP 地址的 IP 服务,以便从外部访问附加应用程序。

这样就可以使用 ALB-X 的反向代理功能,在需要时执行 SSL 卸载和端口转换。

因此,这些就是所有开放端口:

-

ALB-X 图形用户界面管理:27376

-

ZAP 攻击代理:8080 和 8900

-

DVWA: 8070

-

开放端口 80 和 443,允许直接访问 WAF

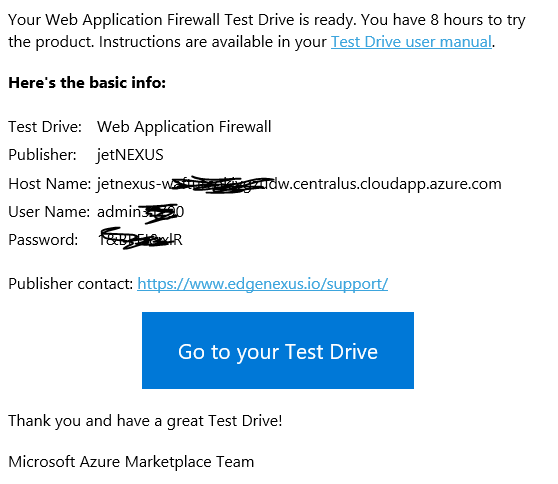

访问体验版 GUI

请求试运行时,将在 Azure 中创建 WAF 测试设备的新实例。 启动后,系统将向您提供访问 ALB-X 平台网络图形用户界面所需的互联网主机名,以及唯一的用户名和密码组合。

为此,我们建议使用 Chrome 浏览器。

- 访问服务器 https://host 名称:27376

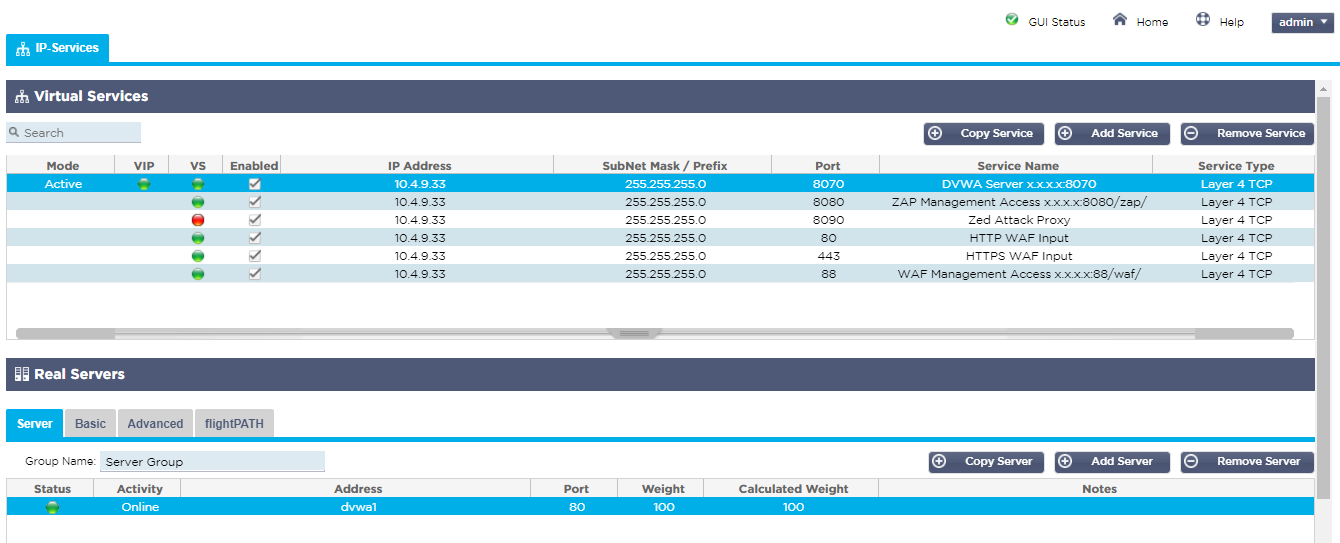

登录后,您将看到预配置 IP 服务屏幕。

我们对每项服务都进行了命名,以便于识别它们的用途,以及如何在浏览器地址栏中构建链接来访问服务,并将 x.x.x.x 替换为 Azure 主机名或公共 IP 地址。

- 请注意,端口 :8090 上的 Zed 攻击代理服务在通过访问端口 :8080/zap/ 上的代理管理界面启动之前,显示红色健康检查错误是正常的。

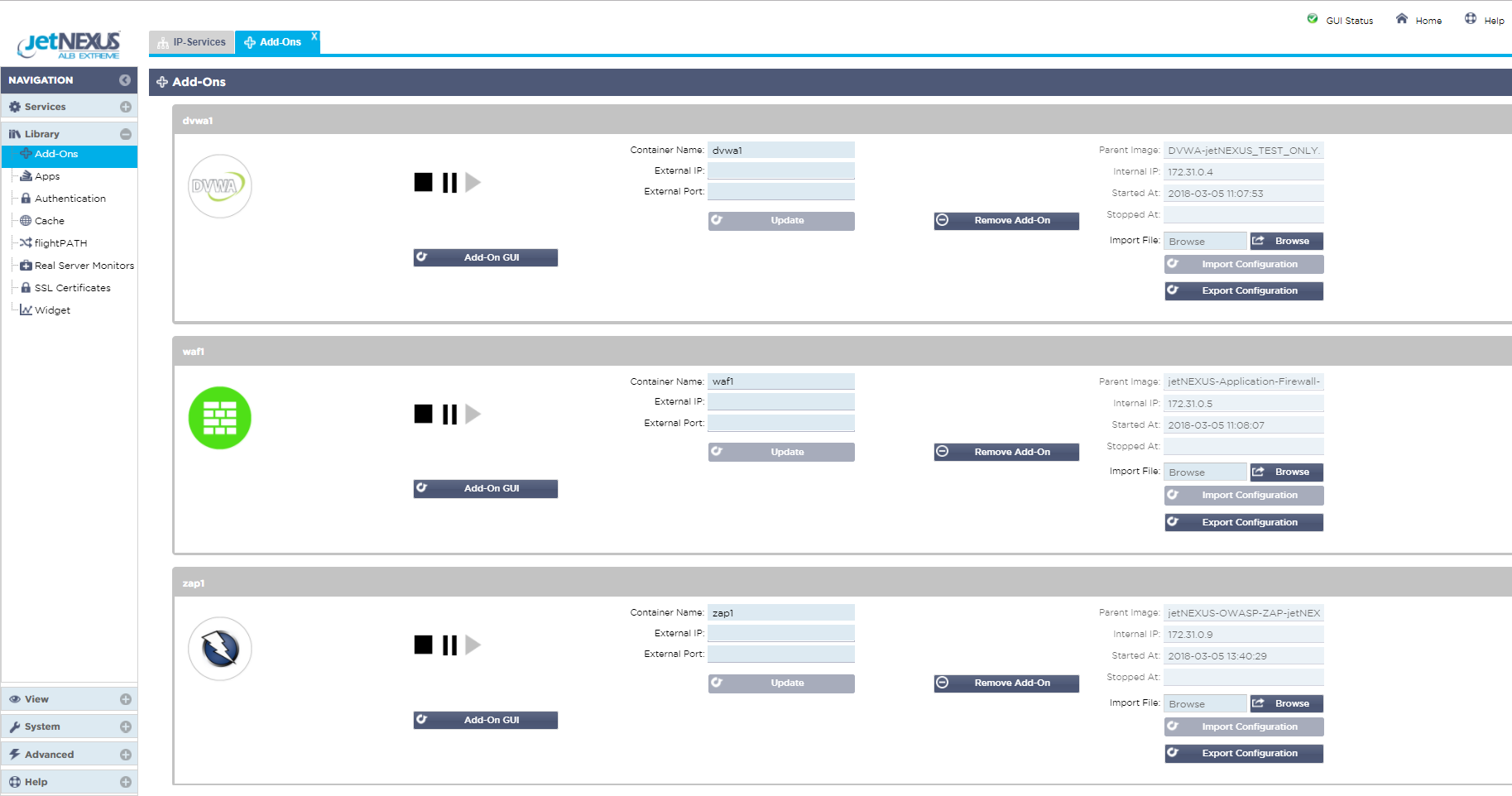

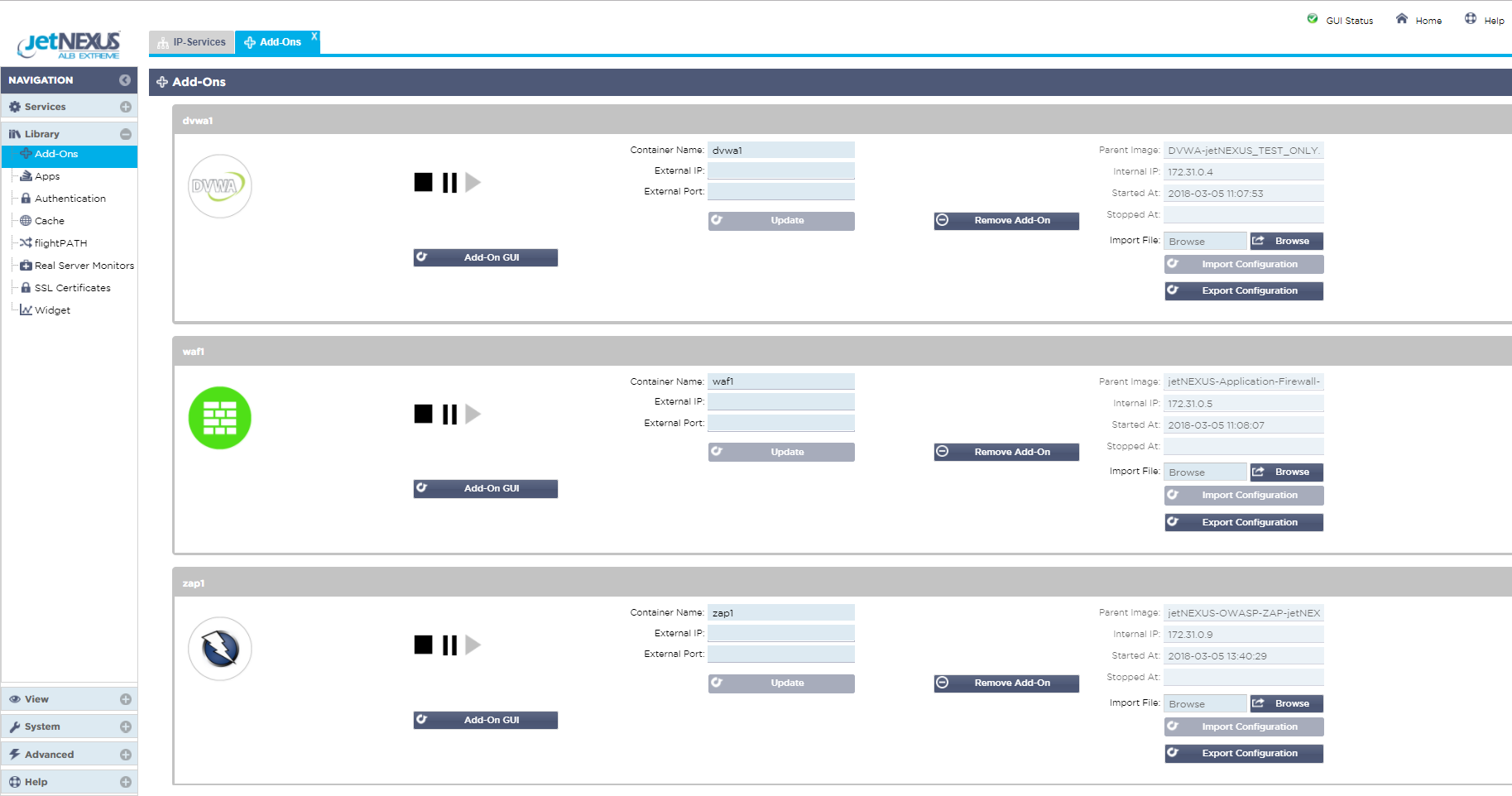

ALB-X 附加组件

点击左侧菜单中的资料库,然后选择附加功能

每个附加组件都配置了一个容器或主机名(waf1、zap1、dvwa1),并且可以看到启动应用程序时分配的 172.31.x.x 动态 docker0 IP 地址。

注意在 Azure 环境中不使用附加组件 GUI 访问按钮。

请随意点击 ALB-X GUI 界面的其他部分,以便熟悉。

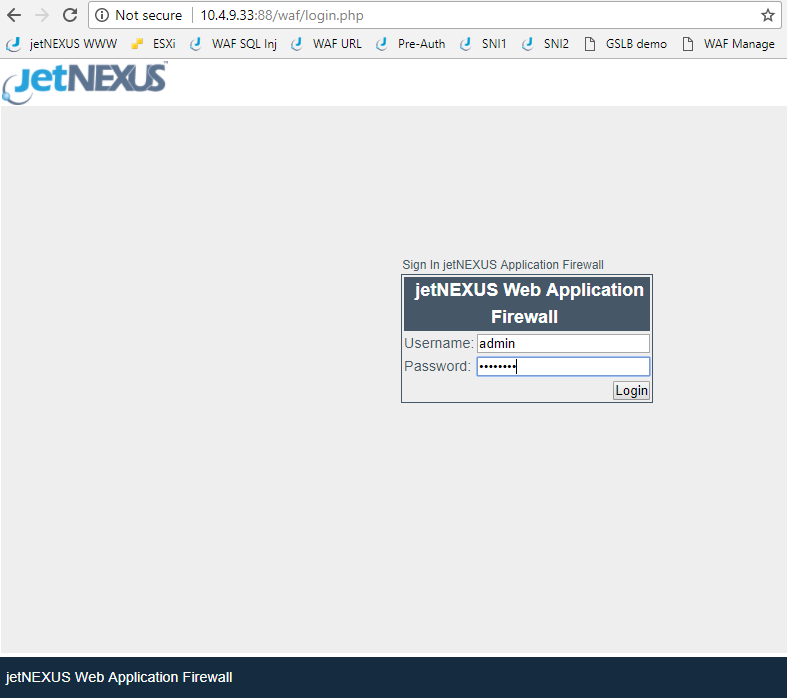

WAF 图形用户界面

由于您感兴趣的是 WAF 功能,所以现在看看 WAF 图形用户界面会更有意义 🙂

- 从 IP 服务命名中可以看到,WAF 管理运行在端口 :88 上,在浏览器中输入地址时,必须添加路径 /waf/。

登录后,您将看到登录屏幕。

默认用户名和密码组合为 admin / jetnexus。 登录后将看到以下界面。

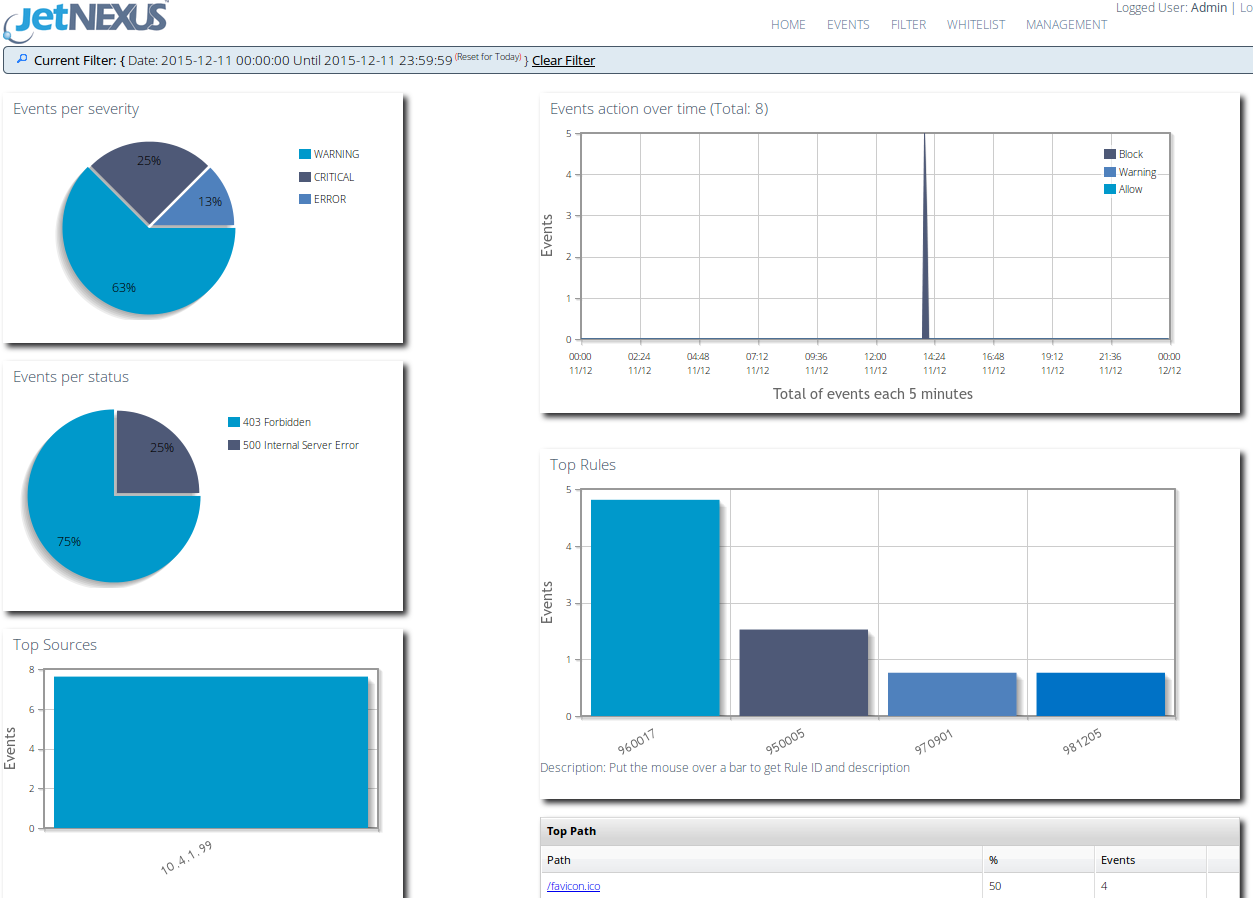

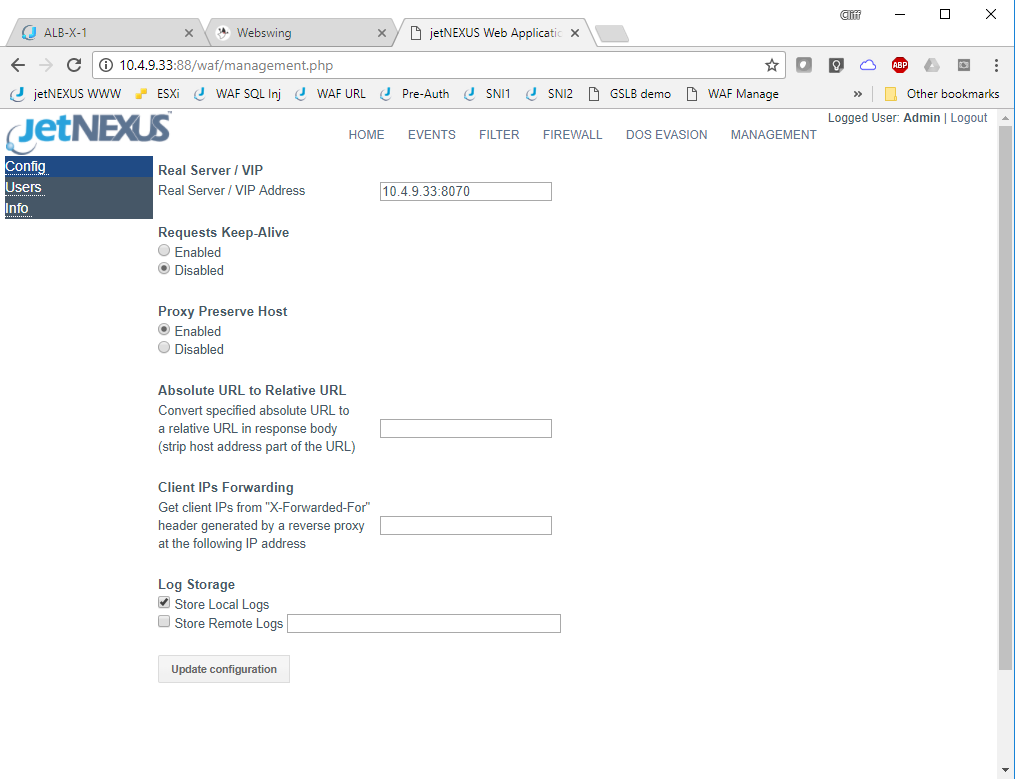

此仪表板显示 WAF 在过去 24 小时内触发的事件摘要。 由于这是一个预配置的试运行程序,我们已经在管理页面设置了要保护的主机的详细信息。

测试驱动程序动态获取了 Azure 专用接口 IP 地址,并将其设置在真实服务器/VIP 配置框中,同时还设置了端口:8070,这是我们选择用于访问 DVWA Web 服务器的端口。 由于这是一个预配置的试运行程序,我们已经在管理页面设置了要保护的主机的详细信息。

- 真实服务器/VIP 是我们要保护的应用程序或虚拟服务器的地址:端口。

请随时更改此处的 IP 地址,使其指向您自己的服务器。

- 请注意,要从外部支持 HTTPS 流量,您需要通过 ALB-X 服务发送流量,发送方式与我们配置访问 DVWA 服务器的方式类似。

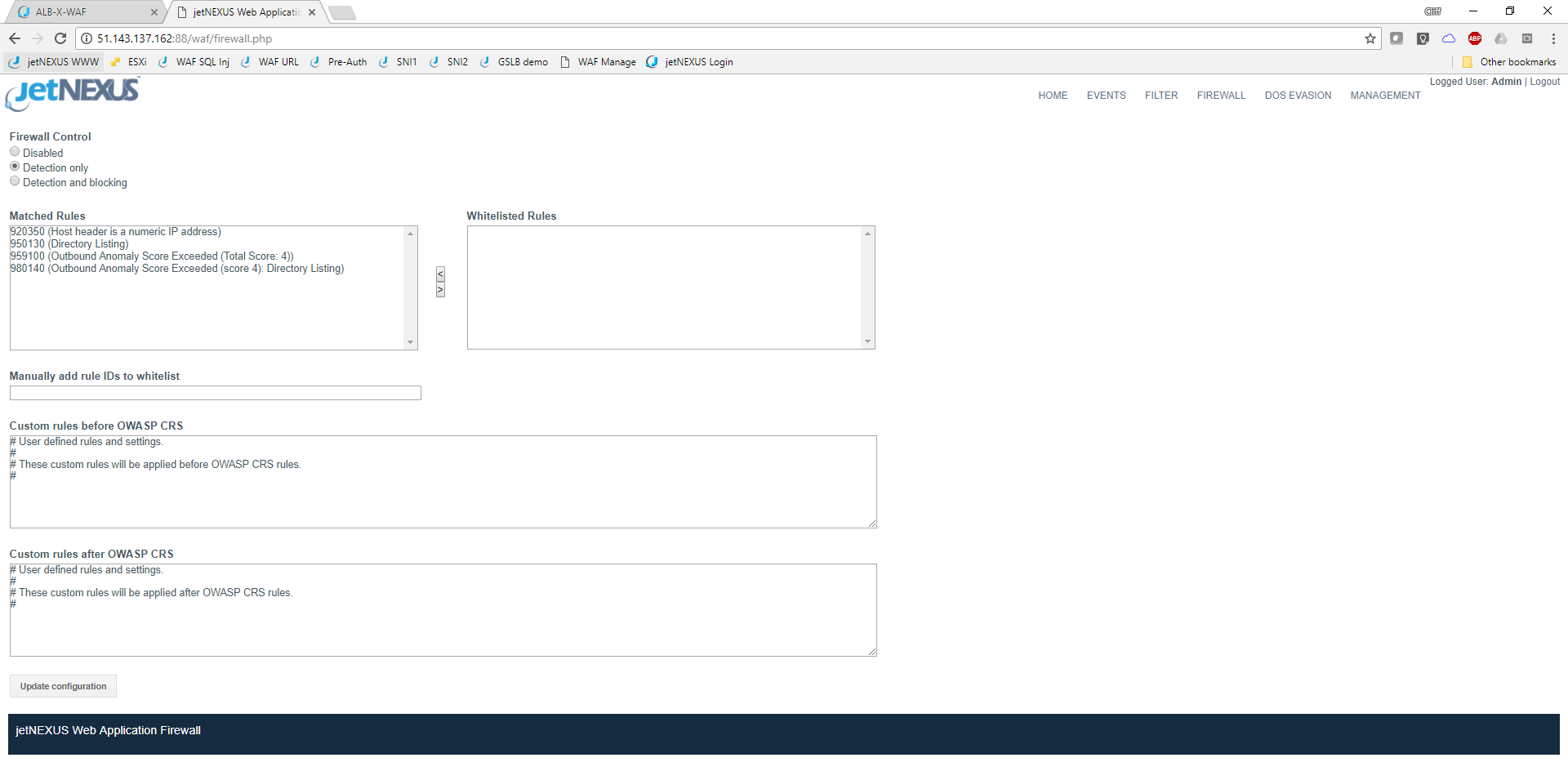

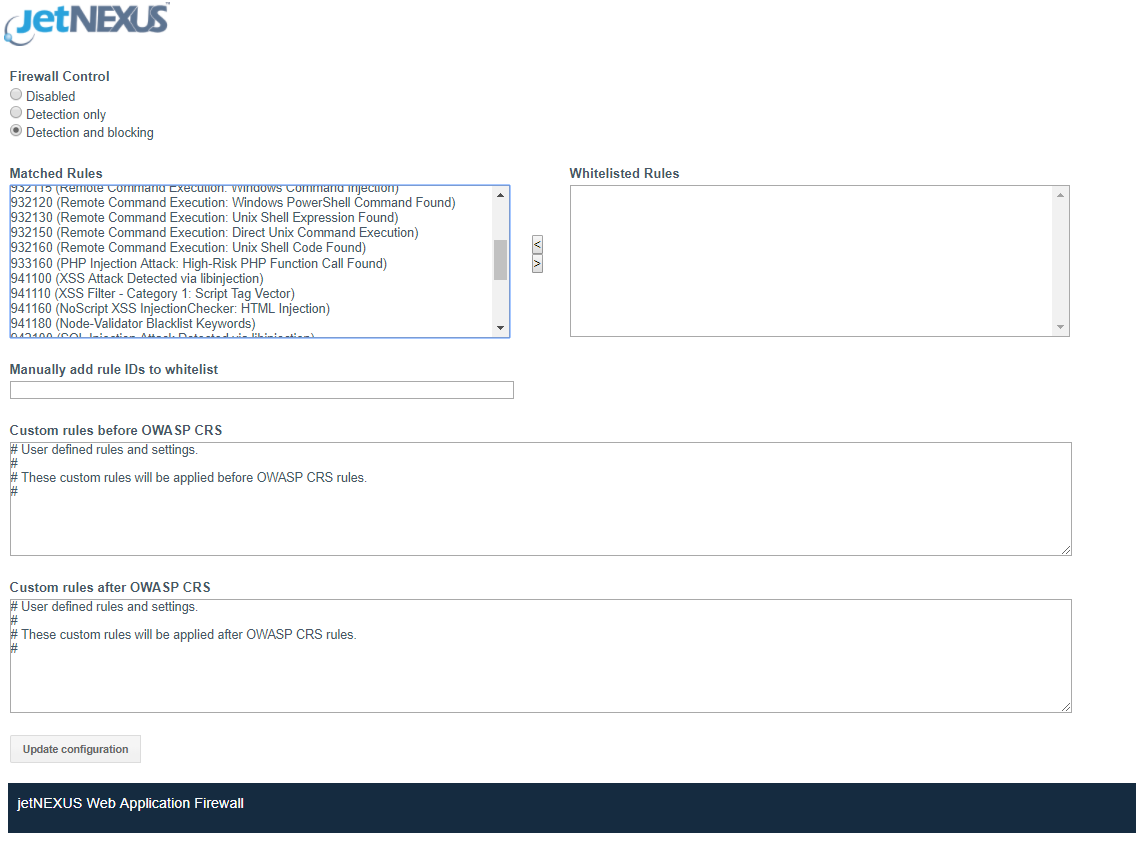

在这里,我们应该看看 WAF 防火墙页面。

您可以在这里设置运行模式,查看哪些规则已被检测到,还可以对不想屏蔽的规则进行白名单处理。

默认加载的规则集是 OWASP 核心规则集。 其中包含 OWASP 维护的数千种不同攻击载体的详细信息。

上面的屏幕截图显示了 WAF 在默认的仅检测模式下运行的情况。 请在试运行时将其更改为检测和阻止模式,以便 WAF 主动阻止任何攻击。 目前您应该没有任何事件,但一旦有了,就会像这样显示。

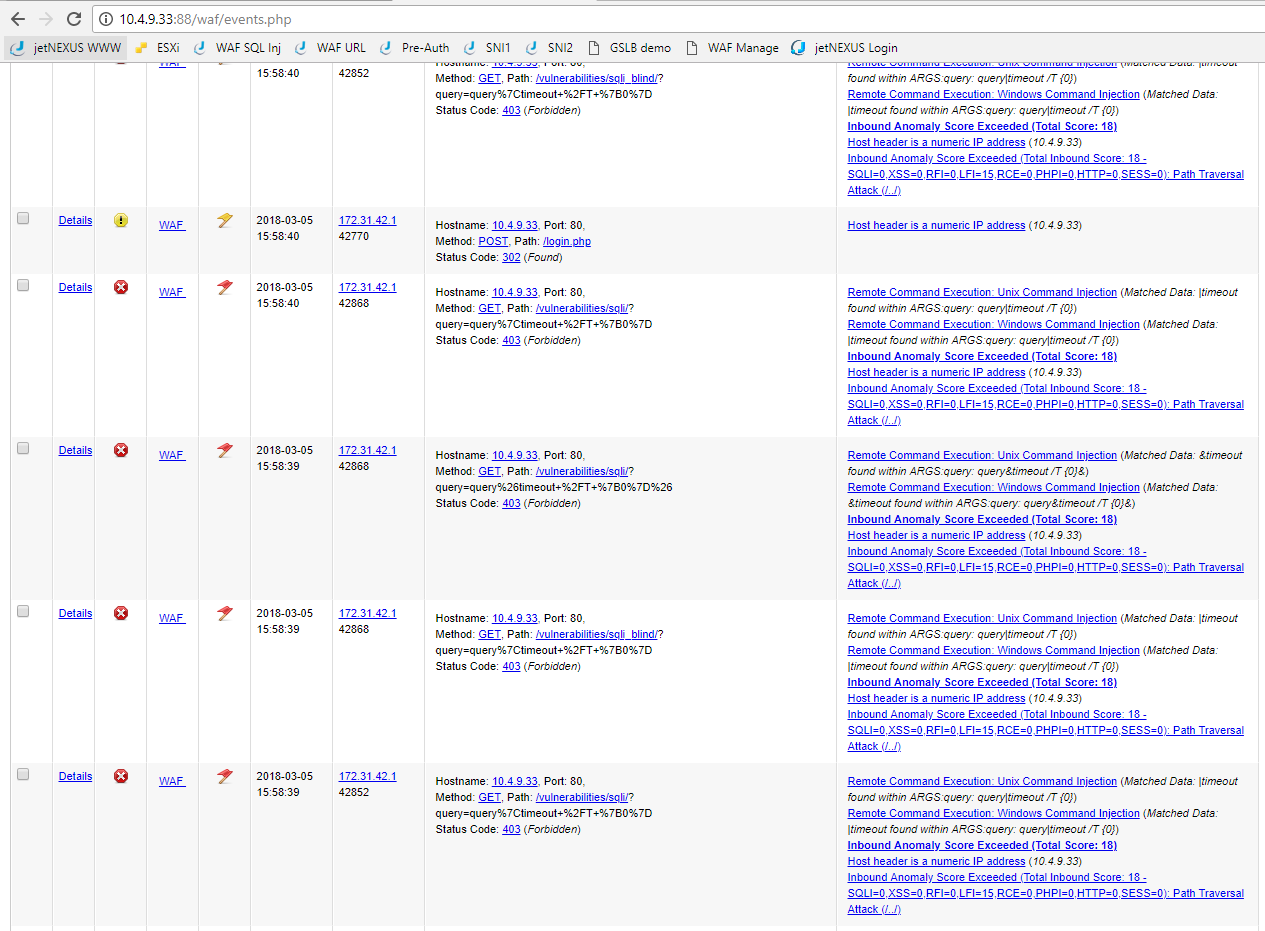

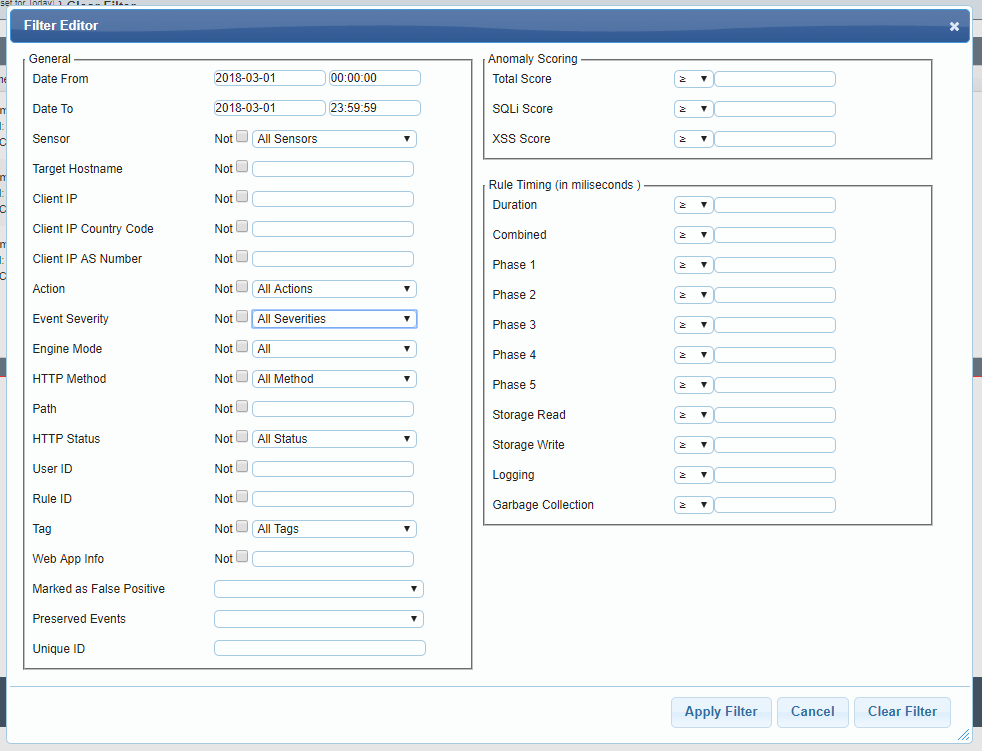

您可以在 "事件 "屏幕上应用筛选器,以便选择您有兴趣观察的特定事件。

Zed 攻击代理

我们建议使用 Chrome 浏览器对设备进行管理访问,但您需要使用其他浏览器来生成测试流量,为此我推荐使用 Firefox 浏览器。

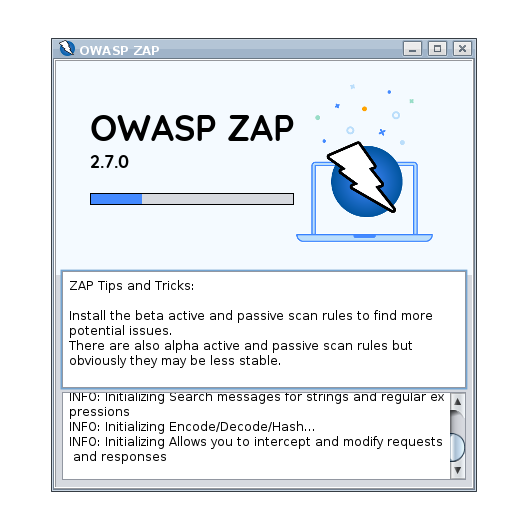

- 将管理浏览器(Chrome 浏览器)连接到 :8080/zap/ 即可启动 ZAP。 启动后,您将首先看到第一个 ZAP webswing 初始化屏幕。

这将在下一次启动 ZAP 时更改。

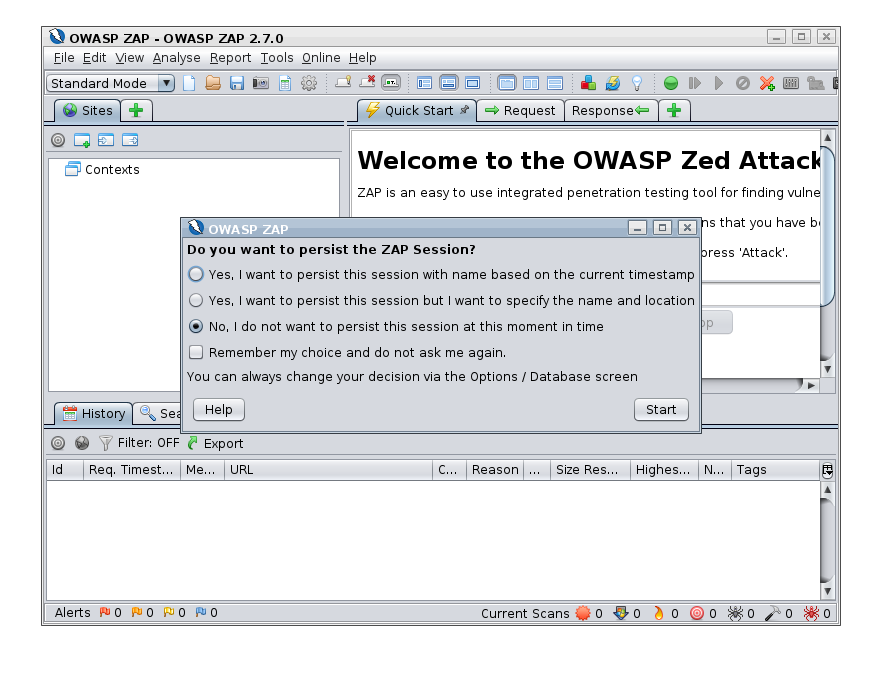

- 然后,你可以选择是否要持久化会话,以便之后可以再次加载。 试驾时可能不需要这样做。

完成此操作后,ZAP 将开始运行,8090 IP 服务上的 LED 指示灯将从红色变为绿色,显示 TCP 健康检查已通过,因为端口 :8090 现在是开放的。

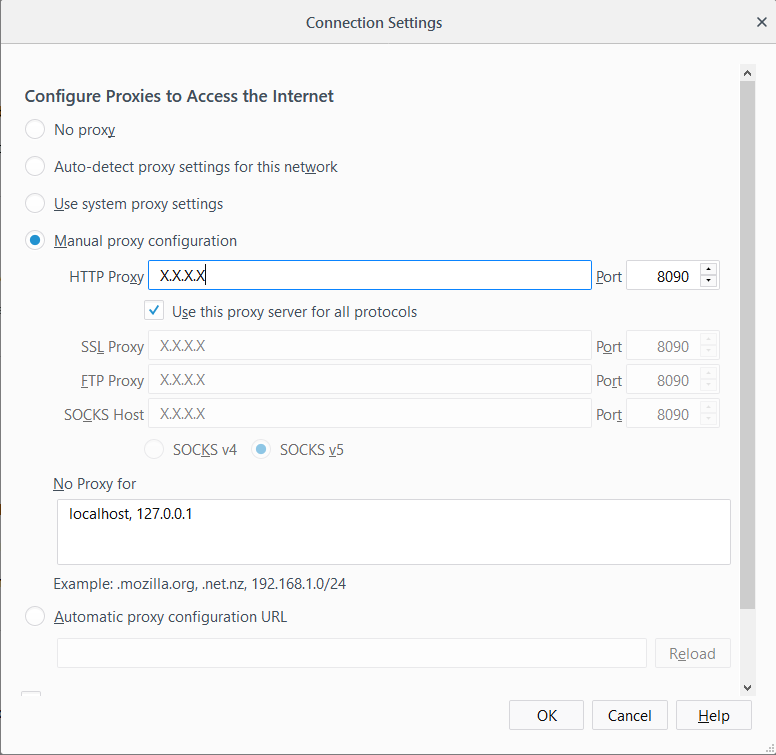

- 现在我们需要配置浏览器使用代理。 现在,您可以配置 Firefox 网络流量浏览器,将 ZAP 公共 IP 地址和 8090 端口用作网络代理。

通过 ZAP 代理访问 DVWA

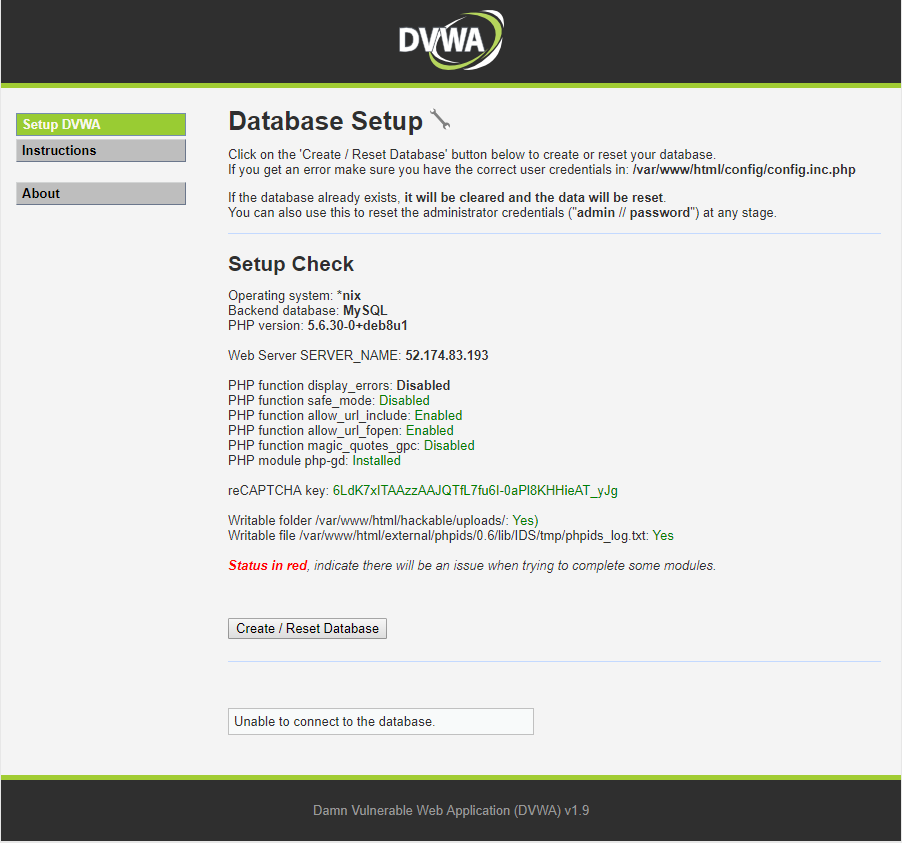

现在,您可以通过 ZAP 代理和 WAF 使用 Firefox 流量浏览器访问 DVWA,方法是使用标准网络端口:80 或 http://X.X.X.X 或类似地址,输入测试驱动器的主机名或公共 IP 地址。

- http://jetnexus-wafturcokjygzudw.centralus.cloudapp.azure.com

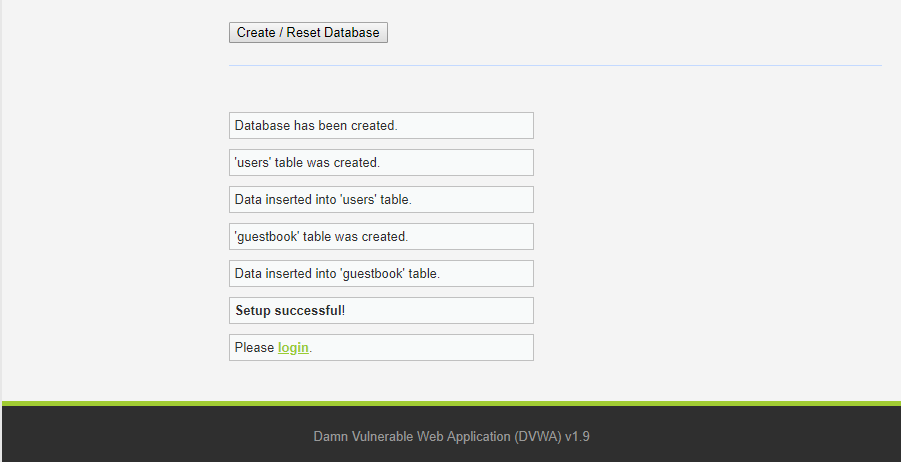

你应该会看到这样一个屏幕。

单击创建/重置数据库。

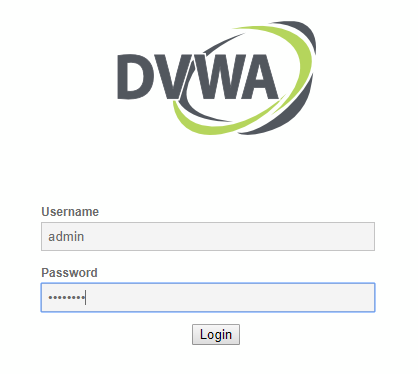

使用默认凭据管理员/密码登录 DVWA。

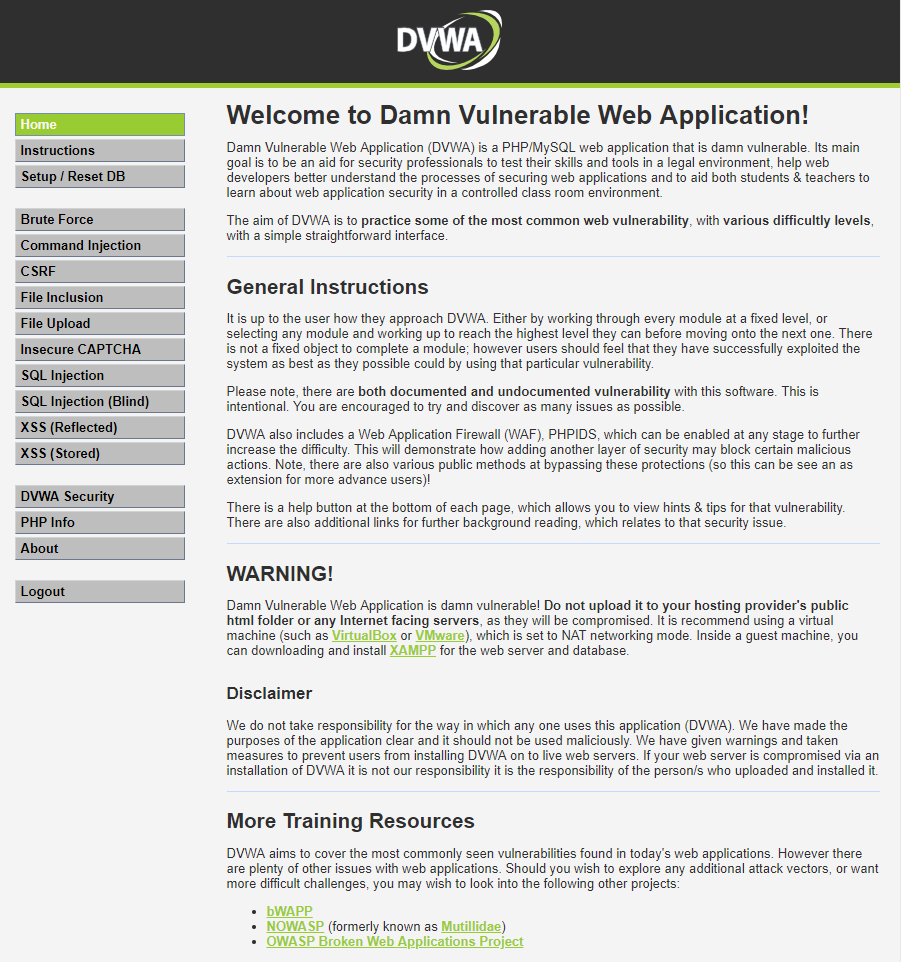

您现在将以管理员身份登录到 DVWA。

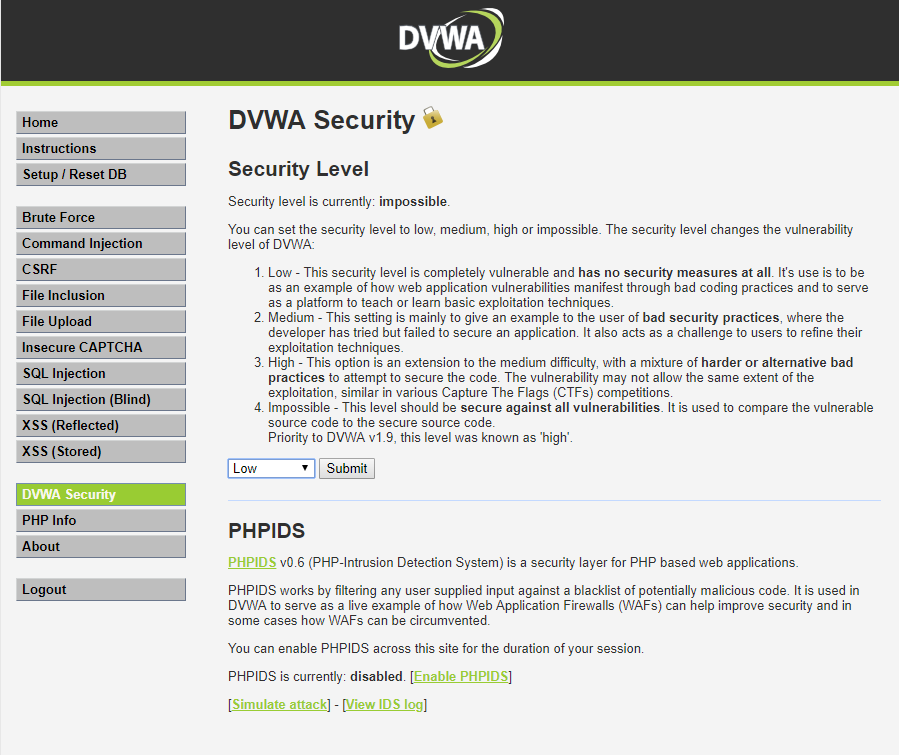

DVWA 的默认安全级别为 "不可能",因此不会显示任何漏洞。 您应单击 DVWA 安全菜单,从下拉列表中选择 "低",然后单击 "提交",将级别设置为 "低"。

DVWA 现在已准备就绪,可以用作漏洞测试目标。

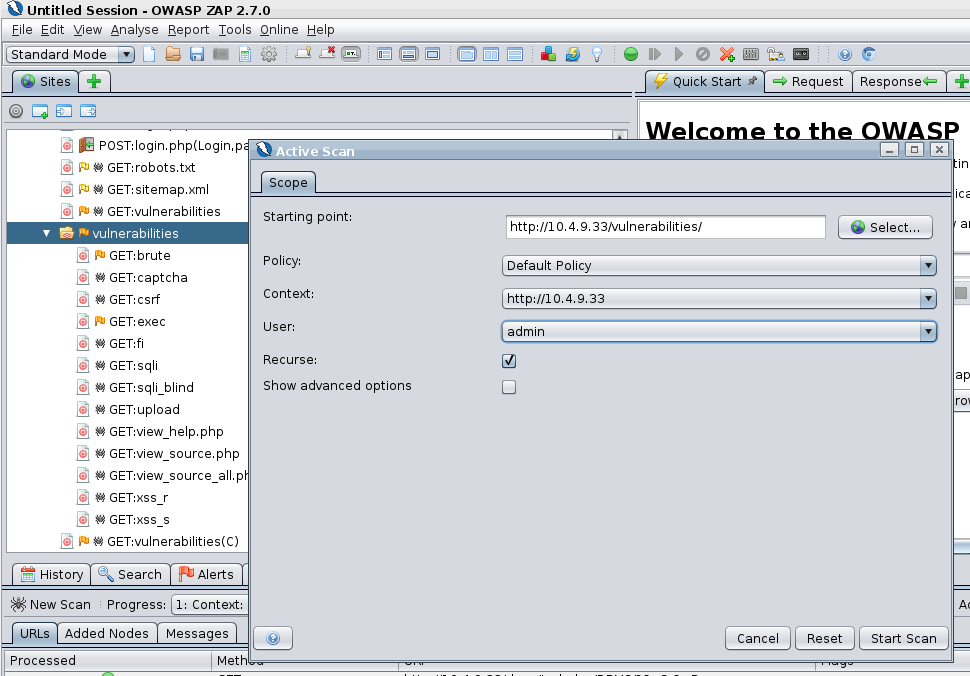

使用 ZAP

设置 ZAP 有几个步骤,首先蜘蛛 DVWA 应用程序,然后执行攻击。 关于如何设置的详细信息,我们建议您参阅一些在线资源,而不是在此重复这些信息。

- YouTube 上的这段视频介绍了准确的步骤,也是我自己在设置试驾过程中遵循的步骤。 请注意,视频播放速度相当快,因此我建议将视频放慢一半或四分之一 🙂。

在将浏览器代理设置为 localhost 时,您已经执行了上述必要的配置步骤。

查看结果

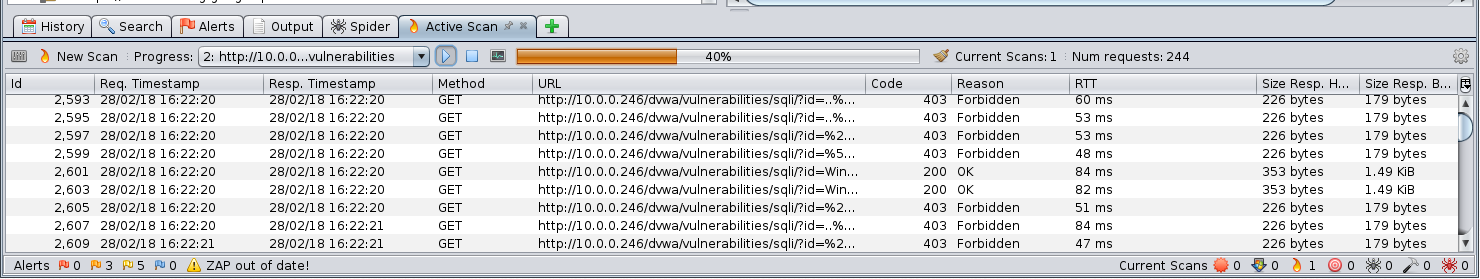

执行攻击后,您应该可以在 ZAP 代理和 WAF GUI 中查看结果。 在这里,您可以看到以管理员用户身份搜索并攻击的漏洞树。

- 通过查看 WAF GUI,您可以看到检测到并阻止的攻击。

回到 ZAP 代理窗口,您可以看到攻击收到了来自 WAF 的 403 错误响应,阻止了它们进入 DVWA 服务器。

WAF 正在履行其保护应用程序服务器免受攻击的职责。

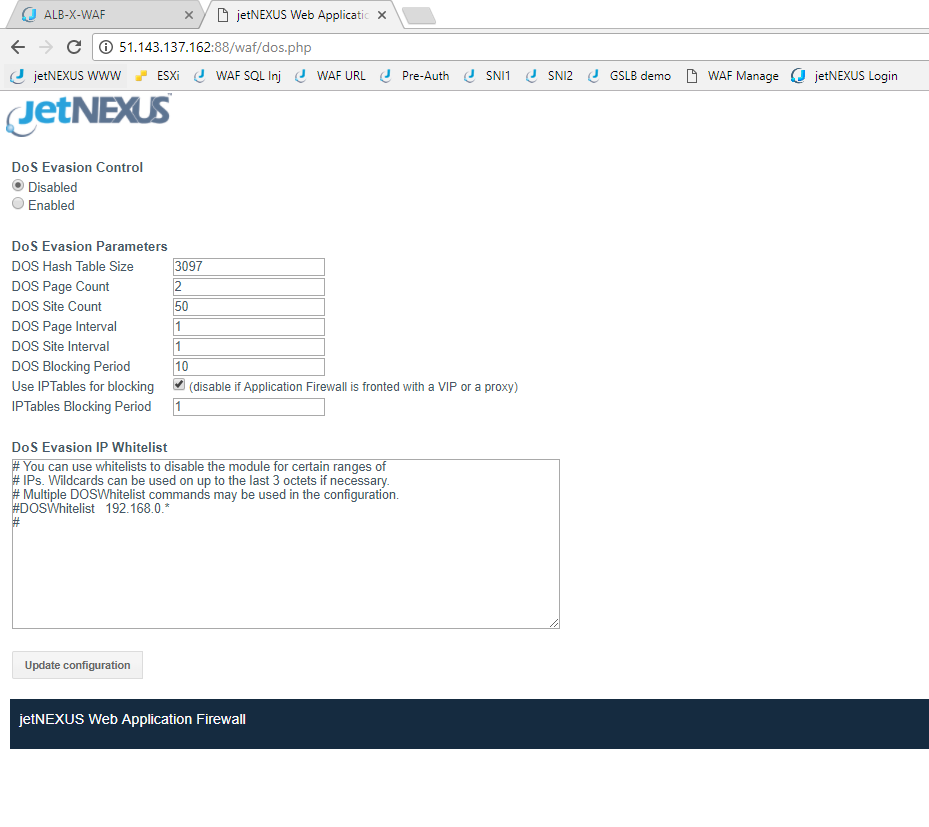

DOS - 拒绝服务

除了能阻止成千上万的黑客攻击外,WAF 还能过滤一些 DOS 攻击行为,防止它们到达敏感的网络服务器。

- 在 WAF 配置中有一个 DOS 部分,您可以在此针对您要保护的攻击模式应用和调整定时和音量参数。

实验

希望这次试运行能让您发现 Edgenexus ALB-X Web 应用程序防火墙实施设置的便捷性。

- 我们鼓励您在界面上多做一些试验,您可以在检测模式下通过 WAF 临时转移一些实时流量,看看您自己发布的应用程序可能受到了哪些攻击,您可能会大吃一惊!

我们欢迎您提供反馈,并很乐意协助您设置自己的生产 WAF 实施。

谢谢。

- 我们衷心希望您喜欢 Edgenexus ALB-X Web 应用程序防火墙的实施。

如果您有任何问题,pre-sales@edgenexus.io。