Riflessioni sull “ultimo exploit ‘WannaCry’ del Servizio Sanitario Nazionale: potrebbe accadere di nuovo, potrebbe essere peggiore e quali lezioni si possono trarre?

L” exploit “WannaCry” del Servizio Sanitario Nazionale: potrebbe accadere di nuovo e potrebbe essere peggiore!

Questa settimana abbiamo assistito a un “ampia violazione dei sistemi informatici, che ha avuto implicazioni diffuse per tutti noi come individui, al livello più fondamentale: la nostra salute.

Si tratta di un enorme campanello d” allarme, soprattutto perché gran parte di questo fenomeno poteva essere evitato. Fortunatamente il problema riguardava solo i vecchi computer Windows XP, quindi il suo obiettivo era limitato.

Qual è il prossimo grande rischio? Riteniamo che la lentezza nell “adozione dei firewall applicativi metta a serio rischio molte applicazioni.

Il WAF (Web Application Firewall) esiste già da un po” di tempo e il suo compito è quello di proteggere i siti e le applicazioni web da attacchi specifici.

Un server web è un bersaglio forte per un attacco perché in genere è accessibile sia dalle reti interne che da quelle pubbliche. Si basano su un potente hardware server e, a differenza del computer di un utente, sono sempre accesi! Un luogo ideale per lanciare un attacco malware, come quello che si è verificato di recente con “WannaCry” e l “NHS.

Sebbene sia ormai un componente standard per le aziende, l” adozione da parte degli utenti per le PMI e il mid-market è stata lenta, in parte perché i WAF sono stati percepiti come complessi e inutili a questo livello.

Standard come PCIDSS, che specificano che i Firewall applicativi sono necessari per i sistemi di pagamento con carta di credito, hanno accelerato l “adozione da parte degli istituti finanziari, ma questa è solo un” area.

Cosa significa questo per il resto di noi? Il fatto è che centinaia e migliaia di applicazioni web sono vulnerabili agli attacchi web Layer7.

Mentre la maggior parte delle aziende dispone di un firewall tradizionale che blocca l “accesso alle porte e alle applicazioni per le connessioni esterne, esistono anche applicazioni progettate per essere accessibili al pubblico in generale. Un sito web ne è l” esempio più semplice.

Questo significa che puoi aprire la porta e permettere a chiunque di accedere al tuo server web. Come fai a sapere che quello che chiedono al tuo server web è valido? Come fai a sapere che sono onesti? Come fai a sapere che non stanno violando direttamente il tuo server e che la tua unica difesa (l “ultima linea di difesa) è la speranza che il tuo server abbia l” ultima patch e che la tua applicazione o il tuo sito web siano scritti da uno sviluppatore esperto di sicurezza?

Potresti dire che il tuo sito è protetto, possibilmente da un login utente. Ma da dove viene la sfida del login utente? A meno che tu non stia utilizzando un server di pre-autenticazione o SSO (come jetNEXUS), la sfida di login verrà dal server che stai cercando di proteggere.

Quindi sì, è come far entrare le persone in casa tua ma non farle entrare in cucina a meno che non ti diano la password giusta.

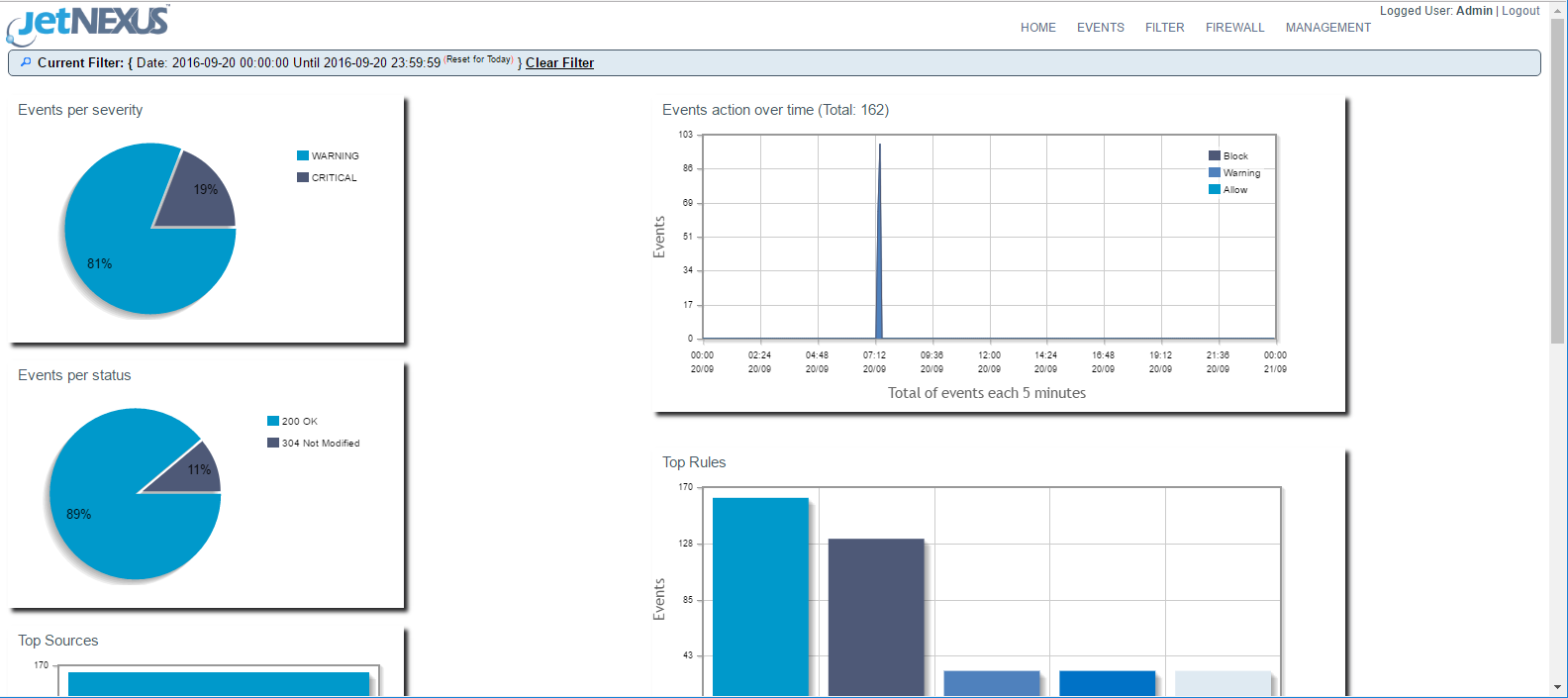

Il compito del Web Application Firewall è quello di analizzare ciò che gli utenti chiedono al server web e anche ciò che il server web risponde all’utente. Tutto ciò viene controllato rispetto ai tipi di attacco conosciuti e bloccato o autorizzato a procedere (un elenco dei 10 principali rischi critici per la sicurezza delle applicazioni web è disponibile qui https://www.owasp.org/index.php/Category:OWASP_Top_Ten_Project).

Si tratta di un sistema molto diverso da un normale Firewall e il tuo Firewall attuale molto probabilmente non offrirà questo tipo di protezione.

La buona notizia è che forse non sei ancora stato attaccato, perché magari sei un’applicazione di piccole dimensioni e non sei così interessante o degno di nota come una banca globale o un’organizzazione governativa. Purtroppo, abbiamo visto che molte applicazioni e siti web di piccole dimensioni vengono attaccati. Il motivo è che, come quasi tutto nel settore IT, i costi e la complessità stanno diminuendo. Cosa intendo dire? Sta diventando sempre più facile, economico e autonomo violare obiettivi vulnerabili. Se prima, essendo un bersaglio meno “interessante”, i tuoi passi falsi in materia di sicurezza delle applicazioni potevano passare inosservati, ora non è più così.

WAF, come edgeNEXUS, stanno diventando sempre più semplici da usare e sono molto convenienti. Puoi anche ridurre al minimo la perdita di dati in caso di violazione da parte di un altro sistema o di un attacco zero day. Questo ha chiaramente delle implicazioni in relazione al GDPR.

Non essere la prossima vittima di un attacco evitabile, usa la pre-autenticazione e metti in atto un Web Application Firewall.