I firewall sono, in termini tecnologici, vecchi come il cucco. Ci sono stati più firewall di nuova generazione che generi musicali negli ultimi 40 anni. Di base, permettono o negano i pacchetti che entrano o escono da una rete e, per quanto utile, poco altro. Ogni generazione aggiunge qualcosa di nuovo al mix di politiche che decidono cosa “passare attraverso la porta”, ma un buttafuori meglio informato resta sempre e solo un buttafuori. L ‘identificazione dell’utente, il rilevamento delle intrusioni, l’ora del giorno, le calzature, l’utilizzo della larghezza di banda, l’acconciatura o lo stato della sessione TCP non determinano ancora se qualcosa è sicuro o affidabile.

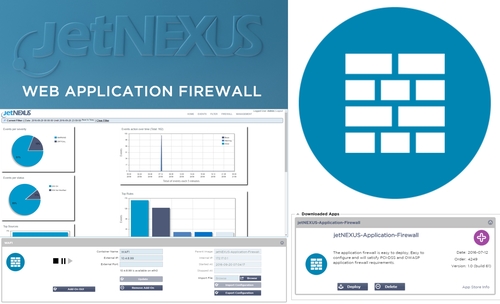

Ecco che entra in gioco il nostro “risolutore” che sa (o almeno può imparare) molto di più sui nostri utenti e su ciò che potrebbero fare: il Web Application Firewall, o WAF. A prescindere da chi può entrare, un WAF specifica quali comportamenti sono accettabili e quali no una volta entrati nel perimetro. Con un WAF sono le funzioni dell “applicazione, l” input e l “output a essere consentiti o negati, non l” accesso.

Si tratta chiaramente di un approccio più sofisticato e approfondito rispetto alla scelta binaria tra consentire o negare. Consente un controllo a grana fine e l’implementazione dei criteri di sicurezza in modo più significativo e, oseremmo dire, naturale. Se un sito web fornisce solo informazioni da leggere o scaricare, un WAF ti permette di garantire che nessun file venga caricato sui server che lo forniscono. I tuoi server potrebbero utilizzare un backend SQL, ma questo non significa che i clienti debbano includere query SQL nelle richieste. In poche parole, un WAF ti proteggerà da un utente malintenzionato, che il tuo firewall “di rete” ha già lasciato passare, perché non ha modo di distinguerlo da un utente innocuo.

Il modulo WAF, disponibile con la release del nostro bilanciatore di carico avanzato ALB-X, è il primo che abbiamo rilasciato come contenitore Docker. Si tratta di una direzione nuova ed entusiasmante e in linea con la nostra filosofia, la più semplice possibile. Non è necessario che tu conosca le complessità di Docker o dei container per poterlo utilizzare. Trattandosi di un container, il WAF può essere installato e aggiornato indipendentemente dal software ALB-X, senza bisogno di riavviarlo. Puoi anche eseguire più container WAF per applicare politiche diverse a servizi diversi e migliorare l “isolamento. In breve, questo approccio offre un” ampia flessibilità da sfruttare.

A questo proposito, sono disponibili diverse opzioni di implementazione a seconda che tu voglia proteggere il traffico non criptato o criptato (HTTPS) (che deve essere decriptato per consentire l “ispezione). Con l” HTTPS puoi scegliere di criptare nuovamente il traffico prima di inviarlo a un server reale.

Il modulo WAF offre una protezione contro le applicazioni web mal codificate e le loro vulnerabilità, ma in realtà non dovrebbe essere considerato come una soluzione unica per il codice mal scritto e con falle evidenti; tratta la causa, non i sintomi. Non dimenticare che un approccio unito e approfondito è la migliore difesa. Cookie formulati in modo corretto, regole di gestione del traffico flightPATH, intestazioni e restrizioni HTTP appropriate e altri strumenti in combinazione tra loro sono di gran lunga superiori a un singolo muro apparentemente impenetrabile. Proteggi tutto ciò che puoi e la vera sicurezza potrebbe seguirti.

Prendi in considerazione pacchetti e traffico (indirizzi IP e porte), protocolli, applicazioni, servizi e transazioni. Se ti affidi troppo alle protezioni di un singolo elemento, probabilmente sei nei guai. Con la stessa cautela, tieni presente quanto segue;

- Per quanto sia consapevole dell’applicazione, un WAF non può fare molto, non è a conoscenza del funzionamento della tua applicazione o del tuo ideale di funzionamento.

- Il WAF utilizza una “base di regole” comune che si basa su una serie di presupposti che potrebbero non essere appropriati per la tua applicazione (ad esempio, il caricamento di file non è consentito); fai un test appropriato utilizzando la modalità di rilevamento predefinita prima di passare alla produzione.

- Le innovazioni più recenti, come AJAX, HTML5 e altre, potrebbero non essere prese in considerazione o protette.

Come accade per la maggior parte delle funzioni di ALB-X, l’enorme vantaggio della loro implementazione su ALB-X è che dobbiamo farlo in un unico punto centrale per proteggere tutti i nostri server. Non dobbiamo affidarci a sviluppatori o a riconfigurazioni del server web. Anche l’aggiornamento del set di regole del WAF (l’elenco dei comportamenti inaccettabili) richiede solo pochi clic e deve essere fatto una sola volta, indipendentemente dal numero di server in esecuzione.

Ulteriori informazioni sul WAF sono disponibili qui – un “altra novità interessante che ti invitiamo a verificare. Una guida approfondita all” installazione è disponibile qui.

Prova subito online

Un Web Application Firewall consente un controllo e un “implementazione a grana fine dei criteri di sicurezza, compresa la gestione di ciò che è permesso o negato nelle funzioni dell” applicazione e di input e output.