До появления современных ADC (контроллеров доставки приложений) и «облачных» решений безопасности многие предприятия полагались на Threat Management Gateway (TMG) как на передовой рубеж защиты. Более десяти лет TMG служил многоцелевой системой безопасности, которая защищала корпоративные сети, фильтровала веб-доступ и контролировала внешний трафик.

Хотя срок службы TMG уже истек, понимание того, как он обеспечивал безопасность сетей, дает ценное представление о том, как развивалась безопасность современных приложений и почему платформы нового поколения, такие как Edgenexus, стали незаменимой заменой.

1. Что такое шлюз управления угрозами?

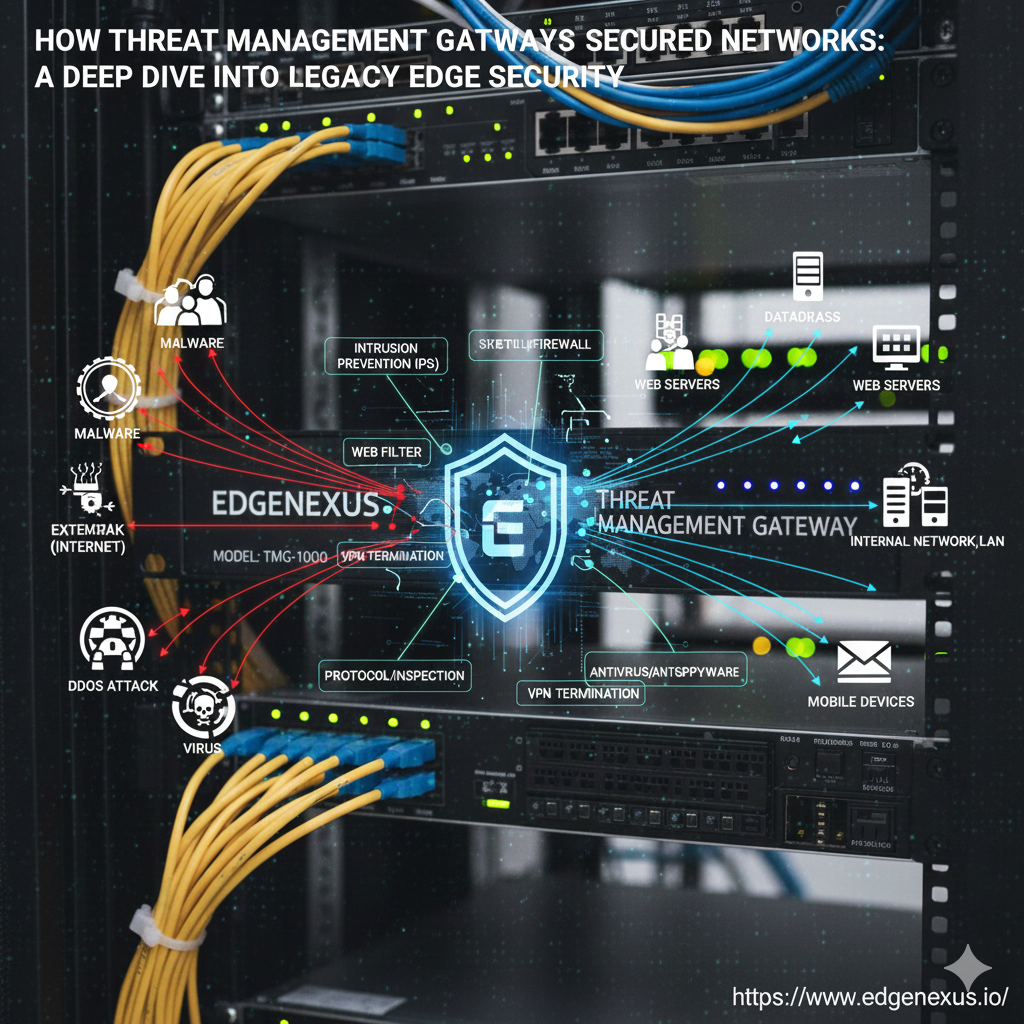

Microsoft Threat Management Gateway (TMG), первоначально известный как ISA Server, был устройством безопасности и контроля доступа, предназначенным для корпоративных сетей. Его роль заключалась в проверке трафика, фильтрации содержимого и защите внутренних серверов от внешних угроз.

TMG функционирует как «все в одном»:

- Межсетевой экран

- Прокси-сервер

- VPN-шлюз

- Безопасный веб-шлюз

- Средство обнаружения/предотвращения вторжений

- Сканер вредоносных программ

Для своего времени он обеспечивал унифицированный подход к безопасности, который упрощал применение политик в больших сетях.

2. Как TMG защищает сети

TMG играл важную роль в защите периметра предприятия в период с начала 2000-х до середины 2010-х годов. Вот как он обеспечивал безопасность сетей:

2.1 Многоуровневая защита брандмауэра

TMG анализирует трафик на нескольких уровнях OSI (L3-L7), что делает его гораздо более мощным, чем простые пакетные фильтры.

Это позволило:

- Проверка пакетов по состоянию

- Фильтрация с учетом требований приложений

- Тонкие правила доступа

- Валидация протокола

Это позволило TMG блокировать подозрительное поведение задолго до того, как атака достигнет внутренних серверов.

2.2 Безопасные веб-шлюзы и прокси-сервисы

Наиболее часто используемой функцией TMG был защищенный веб-шлюз.

Он предоставил:

- Фильтрация URL-адресов для блокировки вредных или нежелательных сайтов

- Фильтрация содержимого для обеспечения соблюдения политик просмотра

- Проверка HTTP/HTTPS

- Кэширование для повышения производительности

Действуя в качестве прямого и обратного прокси, TMG обеспечивает соответствие трафика, входящего и выходящего из сети, корпоративным политикам.

2.3 Сканирование вредоносных программ на уровне шлюза

В отличие от базовых брандмауэров, TMG предлагает интегрированную защиту от вредоносных программ.

Он отсканировал:

- Загрузка файлов

- Вложения электронной почты

- Веб-трафик

- Исполняемое содержимое

Это помогло блокировать вредоносные полезные нагрузки до того, как они смогли проникнуть на внутренние серверы.

2.4 Проверка SSL/TLS для зашифрованного трафика

Даже когда трафик был зашифрован, TMG мог это сделать:

- Прервите сеансы SSL

- Осмотрите содержимое

- Повторное шифрование данных

В то время, когда количество зашифрованных угроз росло, эта возможность обеспечивала видимость скрытых вредоносных программ или подозрительного поведения.

2.5 Удаленный доступ и безопасность VPN

TMG обеспечила безопасный VPN-доступ с помощью:

- IPsec

- SSL VPN

- Двухфакторная аутентификация (с расширениями)

Это позволило защитить удаленных сотрудников и филиалы с помощью зашифрованных туннелей, обеспечив безопасный доступ к внутренним ресурсам.

2.6 Обнаружение вторжений и предотвращение угроз

Используя сигнатурное и поведенческое обнаружение, TMG может идентифицировать и блокировать:

- Сканирование портов

- Попытки SQL-инъекций

- Атаки переполнения буфера

- Модели трафика DoS

Он отслеживает трафик в режиме реального времени, автоматически предотвращая потенциально опасные действия.

2.7 Возможности публикации приложений и обратного прокси

TMG помог организациям безопасно публиковать такие внутренние службы, как:

- Обмен

- SharePoint

- Веб-приложения

Он обеспечивает дополнительный уровень безопасности, прежде чем запросы достигнут внутренних систем.

3. Почему TMG так важен для предприятий

В течение многих лет TMG выступал в роли единого шлюза безопасности, на который полагались предприятия. Его привлекательность заключалась в следующем:

Легкая интеграция с экосистемами Microsoft.

- Централизованное управление политикой безопасности

- Более низкая эксплуатационная сложность по сравнению с системами, состоящими из нескольких устройств

- Всесторонняя отчетность и мониторинг

- Строгая аутентификация и контроль доступа

Это сделало его особенно популярным во всем мире:

- Финансовые учреждения

- Организации здравоохранения

- Правительство и общественный сектор

- Корпоративные ИТ-среды

Но по мере развития архитектуры приложений TMG с трудом поспевала за ней.

4. Ограничения TMG в современных условиях

Несмотря на все свои достоинства, TMG был разработан для другой эпохи, задолго до появления микросервисов, мультиоблачных вычислений, пограничных вычислений и безопасности на базе ADC.

К основным ограничениям относятся:

- Нет поддержки облачных нативных приложений

- Ограниченная производительность разгрузки SSL

- Отсутствие автоматизации, API, интеграция IaC

- Плохая совместимость с современными рабочими процессами DevOps

- Нет защиты от угроз уровня 7 WAF

- Окончание срока службы (EOL) без будущих обновлений

- Ограниченное масштабирование для глобальных, распределенных рабочих нагрузок

По этим причинам предприятия переходят на современные контроллеры доставки приложений (ADC), которые обеспечивают более глубокую безопасность, высокую производительность и интеграцию в сложные архитектуры.

5. Как современные АЦП заменяют и улучшают TMG

Такие платформы, как Edgenexus ADC, объединяют:

- Функции брандмауэра

- Безопасность WAF

- Разгрузка SSL/TLS

- Информация о трафике с помощью FlightPath

- GSLB

- Хостинг микросервисов

- Маршрутизация приложений

- Автоматизация API

Все в одной унифицированной системе.

По сравнению с TMG, Edgenexus предоставляет:

| Возможности | TMG | Современный ADC (Edgenexus) |

| Брандмауэр | ✔ Базовый | ✔ Расширенная безопасность L7 |

| Инспекция SSL | ✔ Ограниченность | ✔ Высокопроизводительная разгрузка SSL |

| Веб-безопасность | ✔ На основе прокси-сервера | ✔ Встроенный WAF и защита от ботов |

| Поддержка облаков | ✖ Нет | ✔ Многооблачная и гибридная поддержка |

| Автоматизация | ✖ Минимальная | ✔ Полная поддержка API и DevOps |

| GSLB | ✖ Нет в наличии | ✔ Глобальная оптимизация трафика |

| Масштабируемость | ✖ Аппаратная привязка | ✔ Динамические, виртуальные, эластичные |

Именно поэтому АЦП стали современным стандартом безопасности сетей и приложений.

Conclusion

Threat Management Gateway в течение многих лет играл ключевую роль в защите корпоративных сетей, выполняя функции брандмауэра, прокси, VPN-шлюза и фильтра вредоносных программ в одном лице. Но с развитием облачной архитектуры, микросервисов и глобально распределенных приложений TMG просто не может соответствовать современным требованиям.

Современные контроллеры доставки приложений, такие как Edgenexus, используют основные принципы безопасности TMG и значительно расширяют их:

- Усовершенствованная безопасность уровня 7

- Высокопроизводительная разгрузка SSL

- Облачно-нативное развертывание

- Ускорение применения

- Интеллектуальная маршрутизация трафика

- Совместимость автоматизации и DevOps

Для организаций, желающих заменить устаревшие шлюзы безопасности, переход на современный ADC является наиболее стратегически важным шагом, способным обеспечить перспективу.

Часто задаваемые вопросы (FAQs)

1. Для чего использовался шлюз управления угрозами?

TMG использовался для межсетевого экранирования, прокси-сервисов, веб-фильтрации, сканирования вредоносных программ и защиты VPN на границе сети.

2. Поддерживается ли TMG и сегодня?

Нет. Компания Microsoft прекратила выпуск TMG, и он больше не поддерживается и не обновляется.

3. Почему предприятия зависят от TMG?

Она обеспечивала единую платформу безопасности, которой было легко управлять, особенно в средах, ориентированных на Microsoft.

4. Как TMG выявляла и снижала риски?

TMG выполнял глубокий осмотр пакетов, мониторинг протоколов, сканирование на наличие вредоносного ПО и использовал правила IDS/IPS для обнаружения подозрительного трафика.

5. Может ли TMG расшифровывать и проверять SSL-трафик?

Да, TMG поддерживал проверку SSL/TLS, но ему не хватало современных оптимизаций производительности.

6. Что заменило TMG?

Современные ADC, облачные брандмауэры, WAF и решения для безопасных границ заменили TMG в большинстве организаций.

7. Почему TMG не может поддерживать современные приложения?

Ему не хватает облачной интеграции, API, автоматизации, совместимости с DevOps и продвинутых функций безопасности L7.

8. Является ли ADC подходящей заменой TMG?

Да. Такие ADC, как Edgenexus, обеспечивают повышенную безопасность, разгрузку SSL, WAF, защиту от DDoS и интеллектуальную маршрутизацию трафика.

9. Что является самым большим ограничением унаследованных систем TMG?

Их неспособность масштабировать или обеспечивать безопасность облачных, микросервисных или распределенных архитектур.

10. Как Edgenexus улучшает возможности TMG?

Он предлагает современные средства безопасности (WAF, SSL, фильтрация ботов), автоматизацию, поддержку нескольких облаков, GSLB и высокопроизводительные функции доставки приложений.