Antes de os ADCs (Application Delivery Controllers) modernos e as soluções de segurança nativas da nuvem assumirem o controle, muitas empresas dependiam muito do TMG (Threat Management Gateway) como sua linha de frente de defesa. Por mais de uma década, o TMG serviu como um sistema de segurança multifuncional que protegia as redes corporativas, filtrava o acesso à Web e controlava o tráfego externo.

Embora o TMG tenha chegado ao fim de sua vida útil (EOL), entender como ele protegia as redes fornece informações valiosas sobre como a segurança dos aplicativos modernos evoluiu e por que as plataformas de próxima geração, como a Edgenexus, tornaram-se substitutos essenciais.

1. O que é um gateway de gerenciamento de ameaças?

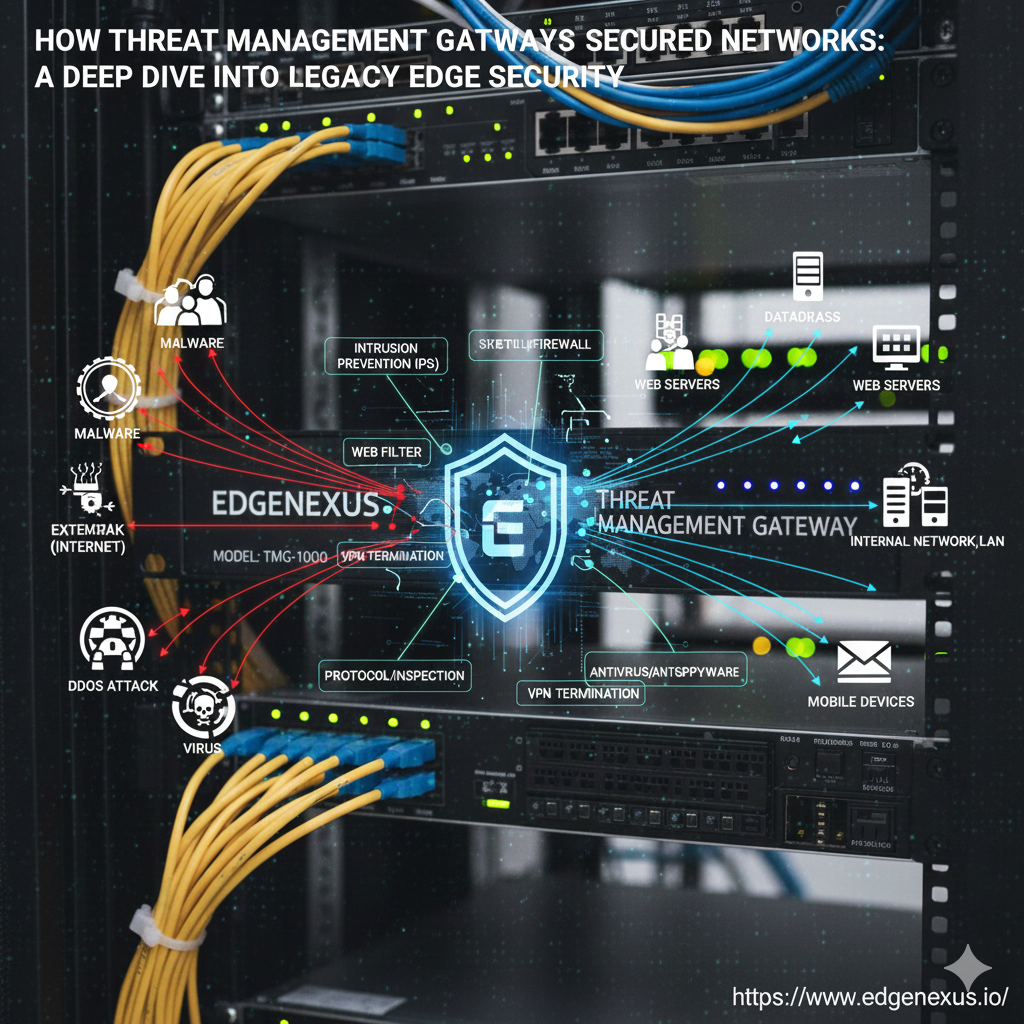

O Microsoft Threat Management Gateway (TMG), originalmente conhecido como ISA Server, era um dispositivo de segurança de borda e controle de acesso projetado para redes corporativas. Sua função era inspecionar o tráfego, filtrar o conteúdo e proteger os servidores internos contra ameaças externas.

O TMG funcionou como uma solução completa:

- Firewall

- Servidor proxy

- Gateway de VPN

- Gateway seguro da Web

- Ferramenta de detecção/prevenção de intrusão

- Scanner de malware

Em sua época, ele oferecia uma abordagem unificada à segurança que simplificava a aplicação de políticas em grandes redes.

2. Como o TMG protegeu as redes

O TMG desempenhou uma função significativa na defesa do perímetro corporativo entre o início dos anos 2000 e meados dos anos 2010. Veja como ele manteve as redes seguras:

2.1 Proteção de firewall multicamada

O TMG analisou o tráfego em várias camadas OSI (L3-L7), o que o torna muito mais eficiente do que simples filtros de pacotes.

Ele permitiu:

- Inspeção de pacotes com estado

- Filtragem com reconhecimento de aplicativos

- Regras de acesso refinadas

- Validação do protocolo

Isso permitiu que o TMG bloqueasse comportamentos suspeitos muito antes de um ataque chegar aos servidores internos.

2.2 Gateway seguro da Web e serviços de proxy

O recurso mais usado do TMG foi o gateway seguro da Web.

Ele forneceu:

- Filtragem de URL para bloquear sites nocivos ou indesejados

- Filtragem de conteúdo para aplicar políticas de navegação

- Inspeção HTTP/HTTPS

- Armazenamento em cache para melhorar o desempenho

Ao atuar como proxy direto e reverso, o TMG garantiu que o tráfego que entrava ou saía da rede estivesse em conformidade com as políticas corporativas.

2.3 Varredura de malware em nível de gateway

Ao contrário dos firewalls básicos, o TMG oferecia proteção integrada contra malware.

Ele foi escaneado:

- Downloads de arquivos

- Anexos de e-mail

- Tráfego da Web

- Conteúdo executável

Isso ajudou a bloquear cargas úteis mal-intencionadas antes que elas pudessem se infiltrar nos servidores de back-end.

2.4 Inspeção SSL/TLS para tráfego criptografado

Mesmo quando o tráfego estava criptografado, o TMG podia:

- Encerrar sessões SSL

- Inspecione o conteúdo

- Criptografar novamente os dados

Em um momento em que as ameaças criptografadas estavam aumentando, esse recurso proporcionou visibilidade de malware oculto ou comportamento suspeito.

2.5 Segurança de acesso remoto e VPN

A TMG forneceu acesso seguro à VPN usando:

- IPsec

- VPN SSL

- Autenticação de dois fatores (com extensões)

Isso protegeu os funcionários remotos e as filiais com túneis criptografados, garantindo o acesso seguro aos recursos internos.

2.6 Detecção de intrusão e prevenção de ameaças

Usando detecção comportamental e baseada em assinatura, o TMG pode identificar e bloquear:

- Varreduras de portas

- Tentativas de injeção de SQL

- Ataques de estouro de buffer

- Padrões de tráfego DoS

Ele monitorava o tráfego em tempo real, impedindo automaticamente atividades potencialmente prejudiciais.

2.7 Recursos de publicação de aplicativos e proxy reverso

O TMG ajudou as organizações a publicar com segurança serviços internos como:

- Troca

- SharePoint

- Aplicativos da Web

Ele forneceu uma camada de segurança adicional antes que as solicitações chegassem aos sistemas de back-end.

3. Por que o TMG foi tão importante para as empresas

Por muitos anos, o TMG atuou como o gateway de segurança unificado do qual as empresas dependiam. Seu apelo incluía:

Fácil integração com os ecossistemas da Microsoft

- Gerenciamento centralizado de políticas de segurança

- Menor complexidade operacional em comparação com as configurações de vários equipamentos

- Relatórios e monitoramento abrangentes

- Autenticação forte e controle de acesso

Isso o tornou particularmente popular em todo o mundo:

- Instituições financeiras

- Organizações de saúde

- Governo e setor público

- Ambientes de TI corporativos

No entanto, com a evolução da arquitetura de aplicativos, o TMG teve dificuldades para acompanhar o ritmo

4. Limitações do TMG em um ambiente moderno

Apesar de seus pontos fortes, o TMG foi projetado para uma era diferente, muito antes dos microsserviços, da multinuvem, da computação de borda e da segurança orientada por ADC.

As principais limitações incluem:

- Não há suporte para aplicativos nativos da nuvem

- Desempenho limitado do descarregamento de SSL

- Falta de automação, APIs, integração de IaC

- Baixa compatibilidade com fluxos de trabalho modernos de DevOps

- Sem proteção contra ameaças de camada 7 em nível de WAF

- Fim da vida útil (EOL), sem atualizações futuras

- Dimensionamento limitado para cargas de trabalho globais e distribuídas

Por esses motivos, as empresas passaram a usar controladores de fornecimento de aplicativos (ADCs) modernos que oferecem segurança mais profunda, desempenho mais rápido e integração em arquiteturas complexas.

5. Como os ADCs modernos substituem e aprimoram o TMG

Plataformas como o Edgenexus ADC combinam:

- Funções de firewall

- Segurança WAF

- Descarregamento de SSL/TLS

- Inteligência de tráfego via FlightPath

- GSLB

- Hospedagem de microsserviços

- Roteamento de aplicativos

- Automação de API

Tudo em um único sistema unificado.

Em comparação com o TMG, o Edgenexus oferece:

| Capacidade | TMG | ADC moderno (Edgenexus) |

| Firewall | Básico | Segurança L7 avançada |

| Inspeção SSL | Limitado | Descarga de SSL de alto desempenho |

| Segurança na Web | Baseado em proxy | WAF integrado e proteção contra bots |

| Suporte à nuvem | Nenhum | Pronto para várias nuvens e híbrido |

| Automação | Mínima | Suporte completo a API e DevOps |

| GSLB | Não disponível | Otimização do tráfego global |

| Escalabilidade | Limitado ao hardware | Dinâmico, virtual, elástico |

É por isso que os ADCs são agora o padrão moderno para a segurança de redes e aplicativos.

Conclusão

O Threat Management Gateway desempenhou um papel fundamental na proteção das redes corporativas por muitos anos, atuando como firewall, proxy, gateway de VPN e filtro de malware, tudo em um só lugar. Porém, com o aumento da arquitetura de nuvem, dos microsserviços e dos aplicativos distribuídos globalmente, o TMG simplesmente não consegue atender às demandas modernas.

Os modernos controladores de fornecimento de aplicativos, como o Edgenexus, utilizam os princípios básicos de segurança do TMG e os expandem drasticamente:

- Segurança avançada de camada 7

- Descarga de SSL de alto desempenho

- Implementação nativa da nuvem

- Aceleração da aplicação

- Roteamento inteligente de tráfego

- Compatibilidade com automação e DevOps

Para as organizações que desejam substituir os gateways de segurança legados, a transição para um ADC moderno é a medida mais estratégica e pronta para o futuro.

Perguntas frequentes (FAQs)

1. Para que foi usado o Threat Management Gateway?

O TMG foi usado para firewall, serviços de proxy, filtragem da Web, verificação de malware e segurança de VPN na borda da rede.

2. O TMG ainda é suportado atualmente?

Não. A Microsoft descontinuou o TMG e ele não é mais suportado ou atualizado.

3. Por que as empresas dependem da TMG?

Ele forneceu uma plataforma de segurança unificada que era fácil de gerenciar, especialmente em ambientes centrados na Microsoft.

4. Como a TMG identificou e atenuou os riscos?

O TMG realizou inspeção profunda de pacotes, monitorou protocolos, fez varredura em busca de malware e usou regras de IDS/IPS para detectar tráfego suspeito.

5. O TMG pode descriptografar e inspecionar o tráfego SSL?

Sim, o TMG oferecia suporte à inspeção SSL/TLS, mas não tinha otimizações de desempenho modernas.

6. O que substituiu a TMG?

Os ADCs modernos, os firewalls de nuvem, os WAFs e as soluções de borda segura substituíram o TMG na maioria das organizações.

7. Por que o TMG não é compatível com aplicativos modernos?

Ele não tem integração com a nuvem, APIs, automação, compatibilidade com DevOps e recursos avançados de segurança L7.

8. Um ADC é um substituto adequado para o TMG?

Sim. ADCs como o Edgenexus oferecem segurança aprimorada, descarregamento de SSL, WAF, proteção contra DDoS e roteamento inteligente de tráfego.

9. Qual é a maior limitação dos sistemas TMG legados?

Sua incapacidade de dimensionar ou proteger arquiteturas nativas da nuvem, baseadas em microsserviços ou distribuídas.

10. Como o Edgenexus aprimora os recursos do TMG?

Ele oferece segurança moderna (WAF, SSL, filtragem de bots), automação, suporte a várias nuvens, GSLB e recursos de fornecimento de aplicativos de alto desempenho.