Avant que les ADC (Application Delivery Controllers) modernes et les solutions de sécurité » cloud-native » ne prennent le relais, de nombreuses entreprises s’appuyaient fortement sur la Threat Management Gateway (TMG) comme défense de première ligne. Pendant plus d’une décennie, TMG a servi de système de sécurité polyvalent qui protégeait les réseaux d’entreprise, filtrait l’accès au web et contrôlait le trafic externe.

Bien que TMG ait maintenant atteint sa fin de vie, comprendre comment il sécurisait les réseaux donne un aperçu précieux de l’évolution de la sécurité des applications modernes et de la raison pour laquelle les plateformes de nouvelle génération comme Edgenexus sont devenues des remplaçants essentiels.

1. Qu’est-ce qu’une passerelle de gestion des menaces ?

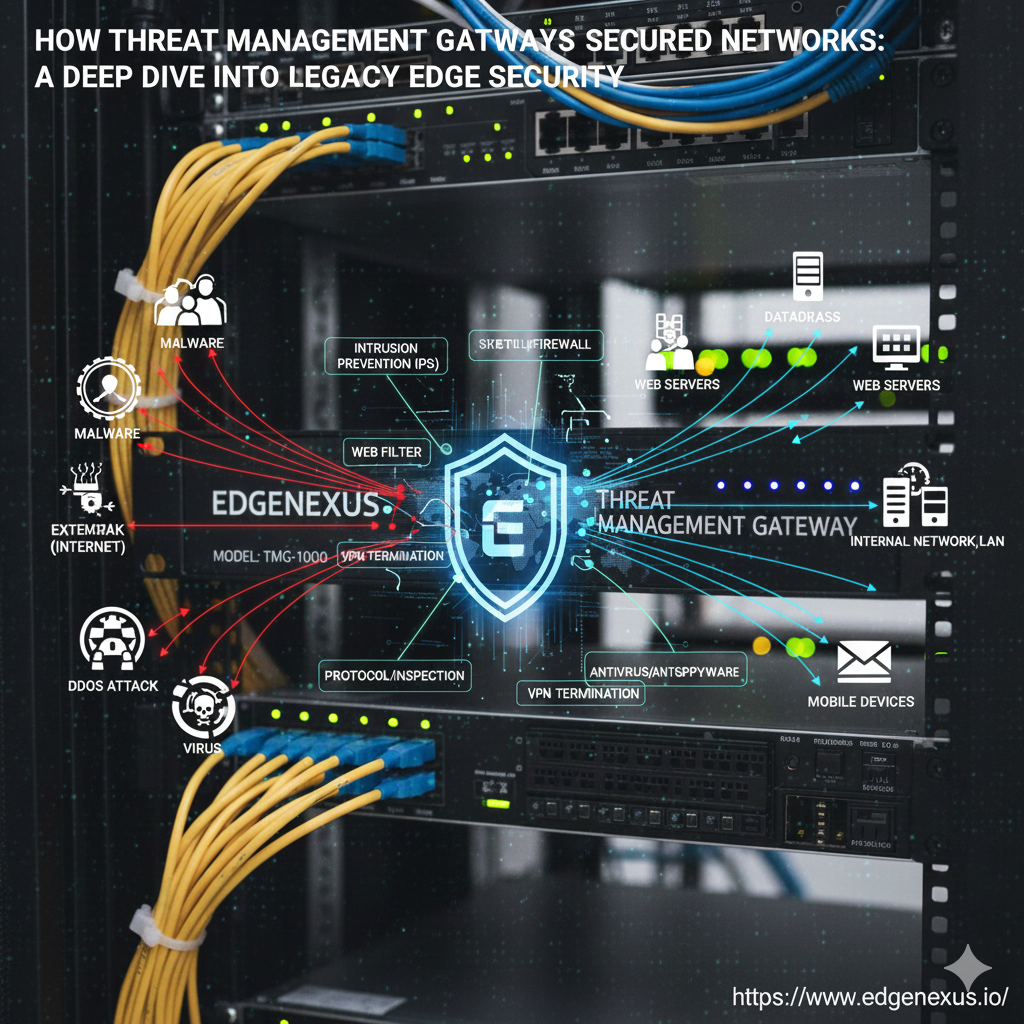

Microsoft Threat Management Gateway (TMG), connu à l’origine sous le nom d’ISA Server, était un dispositif de sécurité et de contrôle d’accès conçu pour les réseaux d’entreprise. Son rôle était d’inspecter le trafic, de filtrer le contenu et de protéger les serveurs internes contre les menaces externes.

Le TMG a fonctionné comme un tout en un :

- Pare-feu

- Serveur proxy

- Passerelle VPN

- Passerelle web sécurisée

- Outil de détection/prévention des intrusions

- Analyseur de logiciels malveillants

À l’époque, il offrait une approche unifiée de la sécurité qui simplifiait l’application des politiques sur les grands réseaux.

2. Comment TMG sécurise les réseaux

Le TMG a joué un rôle important dans la défense du périmètre des entreprises entre le début des années 2000 et le milieu des années 2010. Voici comment il a assuré la sécurité des réseaux :

2.1 Protection multicouche par pare-feu

TMG analyse le trafic sur plusieurs couches OSI (L3-L7), ce qui le rend bien plus puissant que de simples filtres de paquets.

Il a permis :

- Inspection des paquets avec état

- Filtrage en fonction de l’application

- Règles d’accès précises

- Validation du protocole

Cela a permis à TMG de bloquer les comportements suspects bien avant qu’une attaque n’atteigne les serveurs internes.

2.2 Passerelle Web sécurisée et services proxy

La fonction la plus utilisée de TMG est sa passerelle web sécurisée.

Il prévoit :

- Filtrage des URL pour bloquer les sites nuisibles ou indésirables

- Filtrage du contenu pour appliquer les politiques de navigation

- Inspection HTTP/HTTPS

- La mise en cache pour améliorer les performances

En agissant comme un proxy direct et inverse, TMG s’assure que le trafic entrant ou sortant du réseau est conforme aux politiques de l’entreprise.

2.3 Analyse des logiciels malveillants au niveau de la passerelle

Contrairement aux pare-feu de base, le TMG offre une protection intégrée contre les logiciels malveillants.

Il a été scanné :

- Téléchargement de fichiers

- Pièces jointes au courrier électronique

- Trafic web

- Contenu exécutable

Cela a permis de bloquer les charges utiles malveillantes avant qu’elles ne puissent s’infiltrer dans les serveurs dorsaux.

2.4 Inspection SSL/TLS pour le trafic crypté

Même lorsque le trafic est crypté, TMG peut le faire :

- Mettre fin aux sessions SSL

- Contrôlez le contenu

- Recrypter les données

À une époque où les menaces cryptées se multiplient, cette capacité permet d’avoir une visibilité sur les logiciels malveillants cachés ou les comportements suspects.

2.5 Accès à distance et sécurité VPN

TMG a fourni un accès VPN sécurisé en utilisant :

- IPsec

- VPN SSL

- Authentification à deux facteurs (avec extensions)

Les travailleurs à distance et les succursales sont ainsi protégés par des tunnels cryptés, ce qui garantit un accès sécurisé aux ressources internes.

2.6 Détection des intrusions et prévention des menaces

Grâce à une détection basée sur les signatures et le comportement, TMG peut identifier et bloquer :

- Balayage des ports

- Tentatives d’injection SQL

- Attaques par débordement de mémoire tampon

- Modèles de trafic DoS

Il surveille le trafic en temps réel et empêche automatiquement les activités potentiellement nuisibles.

2.7 Capacités de publication d’applications et de proxy inverse

TMG a aidé les organisations à publier en toute sécurité des services internes tels que :

- Échange

- SharePoint

- Applications web

Il fournit une couche de sécurité supplémentaire avant que les demandes n’atteignent les systèmes dorsaux.

3. Pourquoi le TMG était si important pour les entreprises

Pendant de nombreuses années, TMG a joué le rôle de passerelle de sécurité unifiée sur laquelle les entreprises comptaient. Ses atouts sont les suivants :

Intégration aisée dans les écosystèmes Microsoft

- Gestion centralisée des politiques de sécurité

- Réduction de la complexité opérationnelle par rapport aux installations à plusieurs appareils

- Des rapports et un suivi complets

- Authentification forte et contrôle d’accès

Cela l’a rendu particulièrement populaire dans le monde entier :

- Institutions financières

- Organismes de santé

- Gouvernement et secteur public

- Environnements informatiques d’entreprise

Mais avec l’évolution de l’architecture des applications, TMG a eu du mal à suivre le mouvement

4. Limites du TMG dans un environnement moderne

Malgré ses atouts, TMG a été conçu pour une époque différente, bien avant les microservices, le multi-cloud, l’edge computing et la sécurité axée sur les ADC.

Les principales limitations sont les suivantes :

- Pas de prise en charge des applications cloud-natives

- Performances limitées du délestage SSL

- Manque d’automatisation, d’API, d’intégration IaC

- Compatibilité médiocre avec les flux de travail DevOps modernes

- Pas de protection contre les menaces au niveau de la couche 7 du WAF

- Fin de vie (EOL) sans mises à jour futures

- Évolution limitée pour les charges de travail globales et distribuées

C’est pourquoi les entreprises ont opté pour des contrôleurs de diffusion d’applications (ADC) modernes qui offrent une sécurité renforcée, des performances plus rapides et une intégration dans des architectures complexes.

5. Comment les ADC modernes remplacent et améliorent le TMG

Des plates-formes comme Edgenexus ADC combinent :

- Fonctions de pare-feu

- Sécurité WAF

- Déchargement SSL/TLS

- Informations sur le trafic via FlightPath

- GSLB

- Hébergement de microservices

- Routage des applications

- Automatisation de l’API

Le tout dans un système unifié.

Par rapport à TMG, Edgenexus offre :

| Capacités | TMG | ADC moderne (Edgenexus) |

| Pare-feu | ✔ Basique | ✔ Avancé Sécurité L7 |

| Inspection SSL | ✔ Limité | ✔ Délestage SSL haute performance |

| Sécurité du Web | ✔ Basé sur un proxy | ✔ WAF et protection contre les robots intégrés |

| Prise en charge du nuage | ✖ Aucun | ✔ Prêt pour le multi-cloud et l’hybride |

| Automatisation | ✖ Minimale | ✔ Prise en charge complète de l’API et de DevOps |

| GSLB | ✖ Non disponible | ✔ Optimisation globale du trafic |

| Évolutivité | ✖ Limité au matériel | ✔ Dynamique, virtuel, élastique |

C’est pourquoi les ADC constituent désormais la norme moderne en matière de sécurité des réseaux et des applications.

Conclusion

Threat Management Gateway a joué un rôle central dans la sécurisation des réseaux d’entreprise pendant de nombreuses années en agissant comme un pare-feu, un proxy, une passerelle VPN et un filtre à logiciels malveillants tout en un. Mais avec l’essor de l’architecture en nuage, des microservices et des applications distribuées à l’échelle mondiale, le TMG ne peut tout simplement plus répondre aux exigences modernes.

Les contrôleurs modernes de livraison d’applications, tels qu’Edgenexus, reprennent les principes de sécurité de base de TMG et les étendent de façon spectaculaire :

- Sécurité avancée de la couche 7

- Délestage SSL haute performance

- Déploiement en nuage

- Accélération de l’application

- Routage intelligent du trafic

- Compatibilité avec l’automatisation et DevOps

Pour les entreprises qui cherchent à remplacer leurs anciennes passerelles de sécurité, la transition vers un ADC moderne est la mesure la plus stratégique et la mieux adaptée à l’avenir.

Foire aux questions (FAQ)

1. À quoi servait la passerelle de gestion des menaces ?

TMG a été utilisé pour le pare-feu, les services de proxy, le filtrage web, l’analyse des logiciels malveillants et la sécurité VPN à la périphérie du réseau.

2. Le TMG est-il toujours soutenu aujourd’hui ?

Non. Microsoft a abandonné le TMG, qui n’est plus pris en charge ni mis à jour.

3. Pourquoi les entreprises dépendent-elles du TMG ?

Il s’agit d’une plate-forme de sécurité unifiée facile à gérer, en particulier dans les environnements centrés sur Microsoft.

4. Comment le TMG a-t-il identifié et atténué les risques ?

TMG effectue une inspection approfondie des paquets, surveille les protocoles, recherche les logiciels malveillants et utilise les règles IDS/IPS pour détecter le trafic suspect.

5. Le TMG peut-il décrypter et inspecter le trafic SSL ?

Oui, TMG prenait en charge l’inspection SSL/TLS mais ne disposait pas des optimisations de performance modernes.

6. Qu’est-ce qui a remplacé le TMG ?

Les ADC modernes, les pare-feu en nuage, les WAF et les solutions de périphérie sécurisées ont remplacé le TMG dans la plupart des organisations.

7. Pourquoi le TMG ne supporte-t-il pas les applications modernes ?

Il lui manque l’intégration dans le cloud, les API, l’automatisation, la compatibilité DevOps et les fonctions de sécurité L7 avancées.

8. Un ADC peut-il remplacer le TMG ?

Oui. Les ADC comme Edgenexus offrent une sécurité renforcée, un délestage SSL, un WAF, une protection DDoS et un routage intelligent du trafic.

9. Quelle est la plus grande limitation des systèmes TMG existants ?

Leur incapacité à faire évoluer ou à sécuriser les architectures cloud-natives, basées sur des microservices ou distribuées.

10. Comment Edgenexus améliore-t-il les capacités de TMG ?

Il offre une sécurité moderne (WAF, SSL, filtrage des robots), l’automatisation, la prise en charge multi-cloud, GSLB et des fonctionnalités de mise à disposition d’applications très performantes.