O Gestor de Configuração SSL

A versão 196X em diante apresenta um método novo e mais simples de configurar e gerir certificados SSL e Pedidos de Certificado.

Existem três secções principais no Gestor de Configuração SSL.

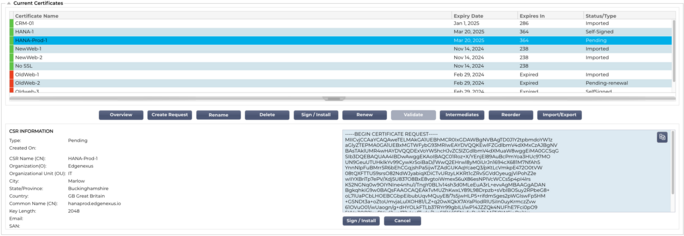

A área de listagem de certificados

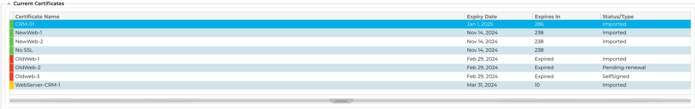

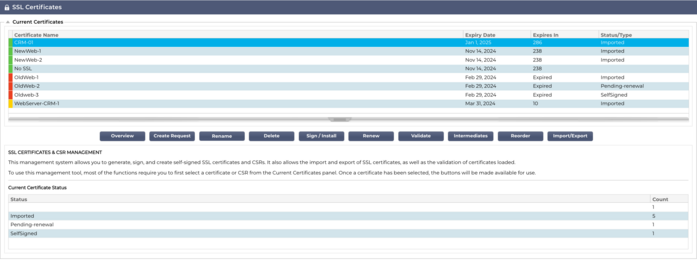

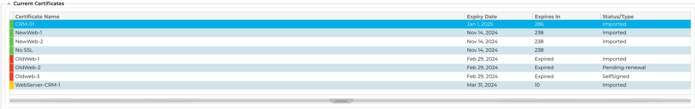

A parte superior do Gestor mostra os certificados SSL que estão disponíveis para utilização ou que estão pendentes de ativação por parte de uma Autoridade de Confiança.

A parte superior do Gestor mostra os certificados SSL que estão disponíveis para utilização ou que estão pendentes de ativação por parte de uma Autoridade de Confiança. Os certificados são apresentados num ecrã de quatro colunas, mostrando o Nome do certificado, a Data de expiração, Expira em (número de dias até à expiração) e o Estado/Tipo do certificado.

Códigos de cores

Como pode ver, cada linha apresenta um certificado juntamente com um bloco codificado por cores. Abaixo encontra-se uma tabela que mostra os diferentes blocos codificados por cores e o seu significado.

|

Código de cores

|

Significado

|

|

|

O certificado está atualizado e tem mais de 60 dias antes da expiração

|

|

|

O certificado expirará em menos de 30 dias

|

|

|

O certificado tem entre 30 e 60 dias de validade

|

|

|

O certificado está prestes a expirar com menos de 1 dia

|

|

|

O certificado expirou

|

Visualização das informações do certificado/CSR

Clicar num certificado ou num CSR apresenta as respectivas informações no painel inferior. Veja a imagem abaixo.

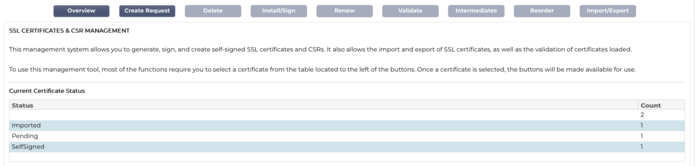

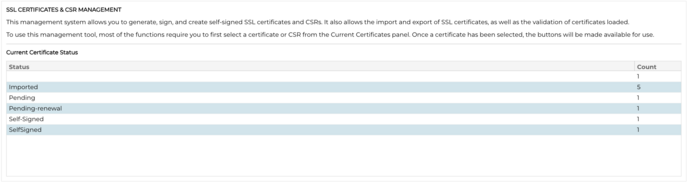

Os botões de ação e as áreas de configuração

Há uma série de botões de ação que estão disponíveis e que entram em ação quando um certificado é selecionado na área Listagem.

Visão geral

O botão Visão geral apresenta uma situação geral dos certificados na secção inferior. Ao contrário de outras acções, o botão Síntese é independente e não requer que um certificado seja selecionado.

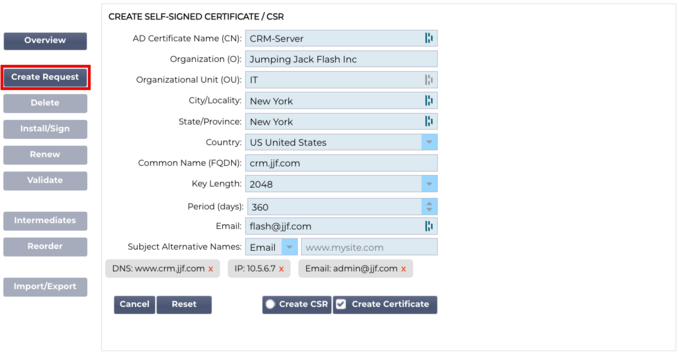

Criar pedido

Se pretender criar um certificado auto-assinado ou um CSR, tem de clicar no botão Criar pedido. Isto irá abrir um painel de entrada comum que lhe permite fornecer todos os detalhes necessários.

Nome do certificado AD (CN)

Este é um campo descritivo que é utilizado para apresentar o nome do certificado no ADC. A entrada de campo deve ser especificada como alfanumérica sem espaços.

Organização (O)

Este campo é utilizado para especificar o nome da organização que vai utilizar o certificado.

Unidade Organizacional (UO)

Normalmente utilizado para especificar o departamento ou a unidade organizacional, este é um campo facultativo.

Cidade/Localidade

Como o nome sugere, os utilizadores tendem geralmente a especificar onde a organização está localizada.

Estado/Província

Especifique o estado, concelho ou província neste campo.

País

Este é um campo obrigatório e deve ser preenchido selecionando o país em que o certificado será utilizado. Certifique-se de que as informações aqui fornecidas são exactas.

Nome comum (FQDN)

Este é um campo crítico e é utilizado para especificar o nome de domínio totalmente qualificado (FQDN) do(s) servidor(es) que deve(m) ser protegido(s) utilizando o certificado. Pode ser algo como www.edgenexus.io, ou edgenexus.io, ou mesmo um wildcard *.edgenexus.io. Também pode utilizar um endereço IP, caso pretenda associar o certificado ao mesmo.

Comprimento da chave

Utilizado para especificar o comprimento da chave de encriptação para o certificado SSL.

Período (dias)

A duração da validade do certificado em dias. Uma vez expirado o período, o certificado tornar-se-á não operacional.

Correio eletrónico

Este é o ID do correio eletrónico administrativo utilizado para o certificado.

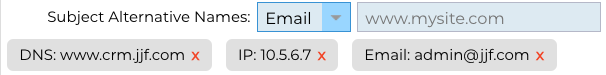

Nomes alternativos de assuntos (SAN)

O Subject Alternative Name (SAN) é uma extensão dos certificados SSL que permite que vários nomes de domínio sejam protegidos num único certificado. Esta funcionalidade é especialmente útil para proteger sítios Web com vários subdomínios ou nomes de domínio diferentes, permitindo uma abordagem mais simplificada e económica à gestão de SSL. Ao incluir SANs, um único certificado SSL pode abranger uma variedade de nomes de domínio e subdomínios, eliminando a necessidade de certificados individuais para cada endereço Web, simplificando assim o processo de proteção das comunicações Web e garantindo a encriptação de dados em diversos domínios.

Este campo é composto por dois elementos: uma lista pendente que permite selecionar o tipo de RAS e um campo de texto para especificar o valor.

O EdgeADC possui as seguintes SANs disponíveis para uso: DNS, IP Address, Email Address e URI. É possível selecionar e especificar vários SANs para um certificado ou CSR.

As SANs que foram especificadas podem ser removidas clicando no x vermelho localizado em cada valor SAN.

DNS - O Nome Alternativo de Assunto DNS (SAN) permite-lhe especificar nomes de domínio adicionais para os quais o certificado é válido. Ao contrário do campo Nome Comum (CN), que permite apenas um domínio, o campo SAN pode incluir vários nomes de domínio, oferecendo flexibilidade e escalabilidade na gestão de certificados. Isto é particularmente útil para organizações que alojam vários serviços em diferentes domínios e subdomínios, uma vez que lhes permite proteger as comunicações de todas estas entidades com um único certificado SSL/TLS, simplificando a administração e melhorando a segurança.

Endereço IP - O Nome Alternativo de Assunto IP (SAN) permite a inclusão de endereços IP juntamente com nomes de domínio como entidades protegidas pelo certificado. Esta caraterística é crucial para garantir o acesso direto a serviços através de endereços IP, assegurando que as ligações encriptadas também podem ser estabelecidas quando se acede a um servidor não através do seu nome de domínio, mas diretamente através do seu endereço IP. Ao incorporar SANs IP, as organizações podem melhorar a sua segurança de rede, permitindo a encriptação SSL/TLS para comunicações baseadas em domínio e baseadas em IP, tornando-a versátil para ambientes em que os nomes de domínio podem não ser utilizados ou preferidos para aceder a recursos internos ou serviços específicos.

Endereço de correio eletrónico - O Nome alternativo de assunto de endereço de correio eletrónico (SAN) permite-lhe especificar endereços de correio eletrónico adicionais a serem associados ao certificado, para além do domínio ou entidade principal para o qual foi emitido. Isto permite que o certificado valide a identidade do emissor para múltiplos endereços de correio eletrónico, e não apenas para um único domínio ou Nome Comum (CN). É particularmente útil em cenários em que é necessária uma comunicação segura por correio eletrónico para vários endereços de correio eletrónico da mesma organização ou entidade, garantindo que as trocas de correio eletrónico encriptado são autenticadas e associadas à identidade do emissor verificada pelo certificado. Isto faz com que o Email Address SAN seja uma caraterística essencial para melhorar a segurança e a fiabilidade das comunicações por correio eletrónico numa estrutura encriptada.

URI - O URI (Uniform Resource Identifier) SAN é utilizado para especificar identidades adicionais representadas por URIs para uma única entidade protegida pelo certificado. Ao contrário das entradas SAN tradicionais que normalmente incluem nomes de domínio (nomes DNS) ou endereços IP, um URI SAN permite que o certificado associe a entidade a URIs específicos, como um URL para um recurso específico ou um ponto final de serviço. Isto permite uma identificação mais flexível e precisa, possibilitando o estabelecimento de ligações seguras com recursos ou serviços específicos num domínio, em vez de proteger apenas o próprio domínio, melhorando assim a granularidade e o âmbito dos certificados SSL/TLS.

Uma vez preenchido corretamente, pode optar por criar um Pedido de Assinatura de Certificado (CSR) e enviá-lo para ser assinado por uma Autoridade de Certificação ou criar um Certificado Autoassinado para utilização imediata.

O botão Cancelar cancelará todo o pedido, enquanto o botão Repor reporá todos os campos.

Mudar o nome

O botão Mudar nome permite-lhe mudar o nome de certificados que não estão a ser utilizados nos Serviços virtuais.

Para utilizar esta função:

Clique no certificado que pretende mudar o nome e clique no botão Mudar o nome.

A linha do certificado será alterada e poderá mudar o seu nome.

Quando tiver terminado, clique no botão Atualizar.

Também pode fazer duplo clique no certificado para mudar o nome do certificado.

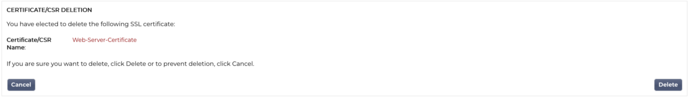

Eliminar

O botão Eliminar só estará disponível quando um certificado estiver selecionado. Quando clicado, apresenta o seguinte conteúdo

O painel inferior apresentará o pedido de eliminação juntamente com o nome do certificado para o qual foi pedida a eliminação.

Clique no botão Eliminar no canto inferior direito do painel para prosseguir com a eliminação.

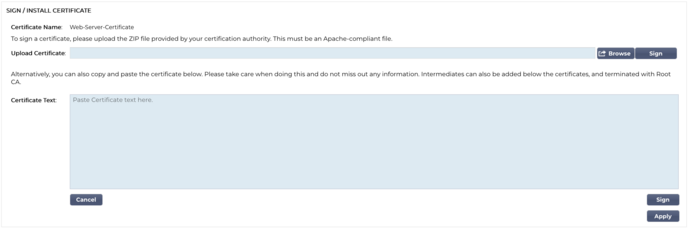

Instalar/assinar

Quando cria um CSR e pretende que o pedido seja assinado por uma Autoridade de Certificação (AC), envia o CSR para a AC. Em troca, a CA enviará o certificado assinado juntamente com o ficheiro da chave privada e quaisquer intermediários necessários para que o certificado funcione corretamente.

É possível que lhe enviem um ficheiro ZIP com todos os elementos necessários, que pode ser carregado utilizando a parte superior do painel direito.

Em alternativa, também é possível construir o conjunto de certificados num editor de texto e colar o conteúdo no campo Texto do certificado na secção inferior do painel.

Depois de ter utilizado qualquer um dos métodos, clique no botão Assinar e, em seguida, no botão Aplicar. O certificado assinado será agora apresentado no painel esquerdo.

Renovar

Quando um certificado está prestes a expirar para além dos seus dados de validade, o botão Renovar permite-lhe prolongar e renovar o certificado. Existem dois tipos de renovação.

Certificados auto-assinados

Os certificados auto-assinados, ao contrário dos certificados de confiança, não podem ser renovados utilizando um CSR. Em vez disso, o certificado auto-assinado é renovado através da apresentação de uma nova configuração utilizando os dados existentes. O utilizador pode então especificar um novo nome para o certificado, juntamente com um novo valor de expiração para o certificado.

Assim que isto for feito, o novo certificado auto-assinado será criado e guardado no repositório de certificados. É então da responsabilidade do administrador garantir que os serviços virtuais que utilizam o certificado são reconfigurados a tempo.

Certificados assinados fiáveis

Quando se trata de certificados de confiança e assinados por uma Autoridade de Certificação, é adoptada a utilização de CSRs.

Quando clicar num certificado expirado no painel superior e clicar em Renovar, ser-lhe-á apresentado um novo CSR utilizando os detalhes do certificado atual. O CSR pode então ser descarregado e apresentado à autoridade de certificação para assinatura, após o que o certificado assinado pode ser instalado.

O certificado que tinha pedido para renovar terá um novo estado, Renovando. Quando o certificado assinado estiver instalado, ser-lhe-á pedido que atribua um novo nome ao certificado. Este será então apresentado como Confiável. O certificado original será retido e todos os serviços que o utilizam devem ser configurados para utilizar o novo certificado o mais rapidamente possível.

Validar certificado

Existem várias partes que compõem um certificado SSL e é essencial que essas partes não só estejam presentes, como também estejam na ordem correta. As razões para validar os certificados SSL obtidos de organizações terceiras são indicadas abaixo.

Autenticação: A validação garante que o certificado provém de uma autoridade fiável e verifica a identidade do sítio Web ou do servidor. Isto ajuda a evitar ataques man-in-the-middle, em que um atacante pode intercetar a comunicação entre um cliente e um servidor.

Integridade: Ao validar um certificado SSL, pode garantir que o certificado não foi adulterado ou alterado. Isto é crucial para manter a integridade da ligação segura.

Verificação da cadeia de confiança: Os certificados SSL são emitidos por Autoridades de Certificação (CAs). A validação de um certificado inclui a verificação de que ele está ligado a uma CA raiz de confiança. Este processo garante que o certificado é legítimo e fiável.

Estado de revogação: Durante a validação, também é importante verificar se o certificado SSL foi revogado pela CA emissora. Um certificado pode ser revogado se tiver sido emitido erradamente, se a chave privada do sítio Web tiver sido comprometida ou se o sítio já não precisar do certificado. A importação de um certificado revogado pode levar a vulnerabilidades de segurança.

Verificação da expiração: Os certificados SSL são válidos por um período específico. A validação de um certificado na importação inclui a verificação da data de expiração para garantir que ainda é válido. A utilização de um certificado expirado pode conduzir a vulnerabilidades e fazer com que os navegadores ou clientes rejeitem a ligação segura.

Configuração e compatibilidade: A validação garante que a configuração do certificado é compatível com as políticas de segurança do cliente e com os requisitos técnicos do servidor ou da aplicação. Isto inclui a verificação dos algoritmos utilizados, o objetivo do certificado e outros detalhes técnicos.

Conformidade: Em determinados sectores, os regulamentos podem exigir a validação de certificados SSL para garantir o tratamento seguro de informações sensíveis. Isto é especialmente importante em sectores como o financeiro, a saúde e o comércio eletrónico.

O sistema de gestão SSL da ADC permite validar um certificado SSL importado.

Selecione um certificado SSL que tenha importado.

Clique no botão Validar.

Os resultados são apresentados no painel inferior, conforme representado na imagem abaixo.

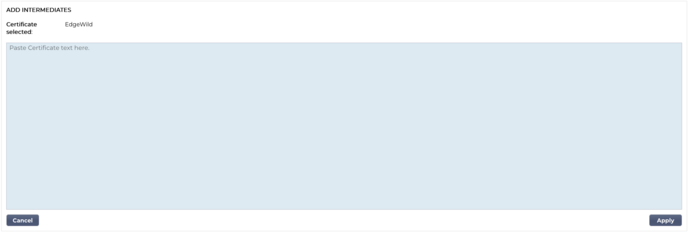

Adição de intermediários

Como já foi referido, os certificados SSL são compostos por várias partes, uma das quais são os certificados intermédios que constituem a cadeia completa.

O Gestor SSL no ADC permite-lhe adicionar quaisquer certificados intermédios em falta.

Clique no SSL ao qual pretende adicionar o certificado intermédio.

Clique no botão Intermediários.

É apresentado um painel semelhante ao da imagem abaixo.

Colar o conteúdo do certificado intermédio.

Clique em Aplicar.

Pode ser necessário alterar a ordem dos certificados intermédios, para que o certificado SSL seja validado corretamente. Isto é feito utilizando o botão Reordenar.

Reordenar

Para que um certificado SSL funcione corretamente, tem de estar na ordem correta.

A regra de ouro é que o certificado do remetente deve vir em primeiro lugar, com o certificado raiz final em último lugar na cadeia. Geralmente, isto parece-se um pouco com a representação abaixo:

Emissor original > Intermediário 1 > Raiz final.

A raiz final é um certificado de raiz fiável fornecido por uma autoridade de certificação.

Em alguns casos, existem vários certificados intermédios e estes também devem ser colocados na posição correta. Essencialmente, cada certificado seguinte deve certificar o anterior. Portanto, o resultado pode ser o seguinte.

Emissor original > Intermediário 1 > Raiz final

Quando se importa, por exemplo, a Intermédia 2, esta pode ser colocada no fim da cadeia, o que significaria que a certificação deixaria de ser válida. Daí a necessidade de reordenar a cadeia e colocar o Intermediário 2 na sua posição correta (indicada a vermelho).

Assim, o resultado final seria o seguinte:

Emissor original > Intermediário 1 > Intermediário 2 > Raiz final

-----BEGIN CERTIFICATE-----

MIIFKTCCBBGgAwIBAgISA/UUyBjJ71fucZuvpiLsdfsfsdfsdfd

...

hoFWWJt3/SeBKn+ci03RRvZsdfdsfsdfw=

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

MIIFFjCCAv6gAwIBAgIRAJErCErPDBinsdfsdfsdfsdfdsfsdfsd

....

nLRbwHqsdqD7hHwg==

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

MIIFYDCCBsdfSDFSDFVSDVzfsdffvqdsfgsT664ScbvsfGDGSDV

...

Dfvp7OOGAN6dEOM4+SDFSDZET+DFGDFQSD45Bddfghqsqf6Bsff

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

MIIFYDCCBsdfSDFSDFVSDVzfsdffvqdsfgsT664ScbvsfGDGSDV

...

Dfvp7OOGAN6dEOM4+SDFSDZET+DFGDFQSD45Bddfghqsqf6Bsff

-----END CERTIFICATE-----

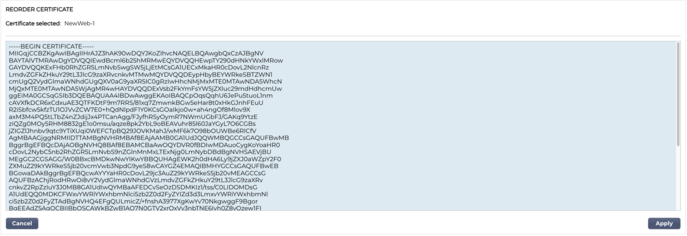

A secção Reordenar tem o aspeto da imagem abaixo, depois de selecionar um certificado e premir o botão Reordenar.

Para reordenar as secções do certificado, pode copiar o texto dentro da caixa, editar e reordenar o conteúdo num editor de texto e, em seguida, colá-lo novamente para substituir o conteúdo existente. Uma vez concluído, clique no botão Aplicar.

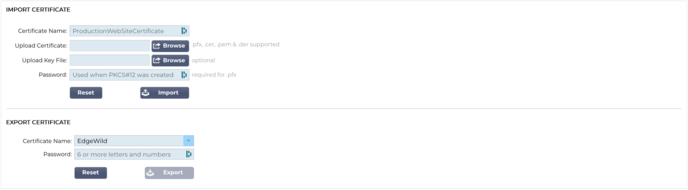

Importação/Exportação

Sempre que receber um certificado do seu fornecedor de certificados SSL, este virá como um ficheiro ZIP ou um conjunto de ficheiros. Estes contêm o certificado SSL, o ficheiro chave e o root ca, bem como quaisquer ficheiros intermédios

Terá de os importar para o ADC e, por isso, fornecemos um método para os importar.

Existem vários formatos para certificados SSL, tais como CER, DER, PEM e PFX. Alguns formatos requerem que um ficheiro KEY seja adicionado ao procedimento de importação. Os ficheiros PFX requerem a palavra-passe para importar o certificado PFX.

Também disponibilizámos os meios para exportar um certificado do ADC, se necessário. Quando exportado, o ficheiro estará no formato PFX, pelo que é necessária uma palavra-passe para criar a exportação.

A parte superior do Gestor mostra os certificados SSL que estão disponíveis para utilização ou que estão pendentes de ativação por parte de uma Autoridade de Confiança.

A parte superior do Gestor mostra os certificados SSL que estão disponíveis para utilização ou que estão pendentes de ativação por parte de uma Autoridade de Confiança.