認証方法を設定するには、まず認証サーバーを設定しなければならない。

最初の段階は、必要な認証方法を選択することである。

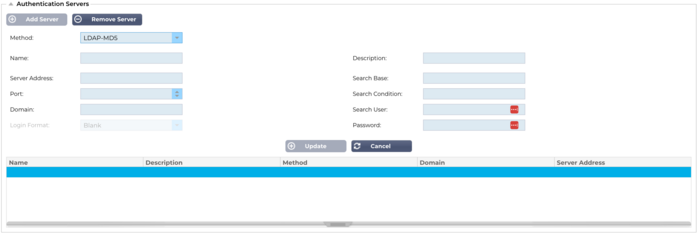

Add Serverをクリックする。

ドロップダウンメニューからメソッドを選択します。

認証サーバー」機能は動的であり、選択した認証方法に必要なフィールドのみが表示されます。

サーバーへの適切な接続を確保するため、フィールドに正確に入力してください。

LDAP、LDAP-MD5、LSAPS、LDAPS-MD5、Radius、SAML用オプション

|

オプション

|

説明

|

|

方法

|

認証方法を選択する

LDAP - 基本的なLDAPで、ユーザー名とパスワードは平文でLDAPサーバーに送られる。

LDAP-MD5 - 基本的なLDAPで、ユーザー名は平文、パスワードはセキュリティを高めるためにMD5ハッシュ化されています。

LDAPS - LDAP over SSL。ADCとLDAPサーバー間の暗号化されたトンネル内でパスワードを平文で送信する。

LDAPS-MD5 - LDAP over SSL。パスワードは、ADCとLDAPサーバー間の暗号化されたトンネル内でセキュリティを強化するためにMD5ハッシュ化されます。

|

|

名称

|

サーバーを識別するために名前を付けます - この名前はあらゆるルールで使用されます。

|

|

サーバーアドレス

|

認証サーバーのIPアドレスまたはホスト名を追加する。

|

|

ポート

|

LDAPとLDAPSのポートは、デフォルトで389と636に設定されている。

ラディウスの場合、ポートは通常1812。

SAML の場合、ポートは ADC で設定される。

|

|

ドメイン

|

LDAPサーバーのドメイン名を追加します。

|

|

ログイン形式

|

必要なログイン形式を使用してください。

ユーザー名 - この形式を選択すると、ユーザー名のみを入力する必要があります。ユーザーが入力したユーザーとドメインの情報はすべて削除され、サーバーのドメイン情報が使用されます。

ユーザー名とドメイン - ユーザーは、ドメインとユーザー名の構文をすべて入力する必要があります。例:mycompany=jdoe OR jdoe@mycompany。サーバーレベルで入力されたドメイン情報は無視されます。

空白 - ADCは、ユーザが入力したものをすべて受け入れ、認証サーバに送信する。このオプションは、MD5を使用する場合に使用される。

|

|

説明

|

説明を加える

|

|

検索ベース

|

この値は、LDAPデータベースにおける検索の開始点となる。

例 dc=mycompany,dc=local

|

|

検索条件

|

検索条件はRFC4515に準拠しなければならない。例

(MemberOf=CN=電話VPN,CN=Users,DC=mycompany,DC=local)。

|

|

ユーザー検索

|

ディレクトリサーバー内でドメイン管理ユーザーを検索する。

|

|

パスワード

|

ドメイン管理ユーザーのパスワード。

|

|

デッドタイム

|

非アクティブなサーバーが再びアクティブとしてマークされるまでの時間

|

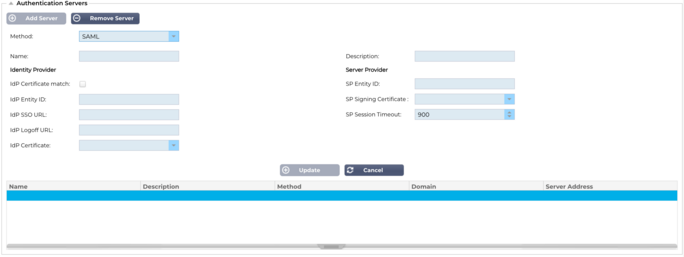

SAML 認証のオプション

重要: SAML 経由の認証を設定する場合、Entra ID 認証用の Enterprise App を作成する必要がある。この手順については、「 Microsoft Entra の Entra ID 認証アプリケーションのセットアップ」の章を参照してください。

|

オプション

|

説明

|

|

方法

|

認証方法を選択する

LDAP - 基本的なLDAPで、ユーザー名とパスワードは平文でLDAPサーバーに送られる。

LDAP-MD5 - 基本的なLDAPで、ユーザー名は平文、パスワードはセキュリティを高めるためにMD5ハッシュ化されています。

LDAPS - LDAP over SSL。ADCとLDAPサーバー間の暗号化されたトンネル内でパスワードを平文で送信する。

LDAPS-MD5 - LDAP over SSL。パスワードは、ADCとLDAPサーバー間の暗号化されたトンネル内でセキュリティを強化するためにMD5ハッシュ化されます。

|

|

名称

|

サーバーを識別するために名前を付けます - この名前はあらゆるルールで使用されます。

|

|

アイデンティティ・プロバイダー

|

|

|

IdP 証明書の一致

|

IdP Certificate Match とは、SAML アサーションに署名するために ID プロバイダ(IdP)が使用する デジタル証明書が、サービス・プロバイダ(SP)が信頼する証明書と一致することを検証するプロセ スのことである。この検証により、IdP が正当であり、IdP が送信するアサーションが真正かつ変更されていないことが保証される。SP は通常、IdP の証明書をメタデータに格納し、SAML アサーションに埋め込まれた証明書と格納された証明書とを比較して一致を判断する。

|

|

IdPエンティティID

|

SAML IdP エンティティ ID は、SAML(Security Assertion Markup Language)エコシステム内の ID プロバイダ(IdP)の確定アドレスとして機能するグローバルに一意な識別子である。この識別子は、通常 URL または URI であり、SAML ベースの認証および認可プロ セスに関与する他のエンティティから IdP を一意に区別する。これは、信頼を確立し、IdP、サービスプロバイダ(SP)、およびユーザ間の安全な通信を促進する上で重要な役割を果たす。

|

|

IdP SSO URL

|

IdP SSO URL(Single Sign-On URL の略)は、ID プロバイダ(IdP)が提供する特定のエンドポ イント URL であり、シングルサインオン(SSO)セッションを開始するための認証ゲートウェイと して機能する。ユーザをこの URL にリダイレクトすると、IdP は認証情報を使用して認証するようユーザ に促し、認証に成功すると、ユーザの ID 情報を含むアサーションとともにユーザをサービス・ プロバイダ(SP)にリダイレクトする。このアサーションは SP によって検証され、ユーザは再認証することなく SP のリソー スにアクセスできるようになる。

|

|

IdPログオフURL

|

SAML IdP ログオフ URL は、シングルサインオン(SSO)セッションのログアウトプロセスを開始および 管理する ID プロバイダ(IdP)の特定のエンドポイントである。ユーザがアプリケーションでログアウトボタンをクリックすると、アプリケーションはユーザを IdP のログオフ URL にリダイレクトする。その後、IdPは、SSO認証に関連するすべての依拠当事者上のユーザのセッションを無効にし、アプリケーションにログアウト応答を返送して、接続されているすべてのアプリケーションからユーザを効果的にログアウトする。

|

|

IdP証明書

|

SAML IdP 証明書は、SAML(Security Assertion Markup Language)認証プロトコルに参加 する ID プロバイダ(IdP)に対して、信頼される機関が発行する X.509 デジタル証明書 である。この証明書は、IdP の身元を検証し、IdP とサービス・プロバイダ(SP)間で交換される SAML メッセージの完全性と機密性を認証する安全な手段として機能する。

ドロップダウンメニューを使用して、ADCにインストールするIdP証明書を選択できます。

|

|

説明

|

定義の説明。

|

|

ユーザー検索

|

ドメイン管理ユーザーを検索する。

|

|

パスワード

|

adminユーザーのパスワードを指定する。

|

|

サーバー・プロバイダー

|

|

|

SPエンティティID

|

SP エンティティ ID は、SAML プロトコルのコンテキストにおいて、特定のサービス・ プロバイダ(SP)のグローバル・アドレスとして機能する一意の識別子である。これは SP を識別する標準化された方法であり、通常は URL またはその他の URI で、SP の SAML メタデータを特定する。

|

|

SP署名証明書

|

SAML SP 署名証明書は、サービス・プロバイダ(SP)が SAML 応答に署名するために使用する X.509 証明書であり、シングル・サイン・オン(SSO)認証中に SP と ID プロバイダ(IdP)間で交換されるメッセージの真正性と完全性を保証する。SP はその秘密鍵を使用して応答 に署名し、IdP は証明書に関連付けられた公開鍵を使用して署名を検証し、送信者の身元とメッ セージの内容が改ざんされていないことを確認する。

|

|

SP セッションタイムアウト

|

SP セッション・タイムアウトとは、アイデンティティ・プロバイダ(IdP)を介したシングル・ サインオン(SSO)に成功した後、サービス・プロバイダ(SP)側でユーザの認証セッションが 有効とみなされる最大時間のことである。この指定時間を過ぎると、SP はセッションを終了し、保護されたリソースへのアクセスを回復するためにユーザに再認証を要求する。このメカニズムにより、不正アクセスを防止し、ユーザー・セッションが長時間アイドル状態にならないようにすることができる。

|