Il gestore della configurazione SSL

A partire dalla versione 196X è disponibile un metodo nuovo e più semplice per configurare e gestire i certificati SSL e le richieste di certificati.

SSL Configuration Manager è composto da tre sezioni principali.

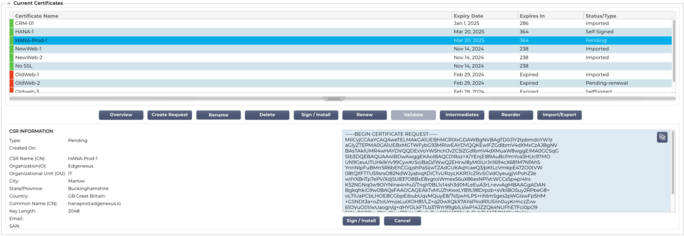

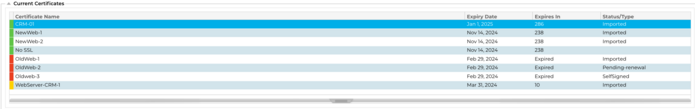

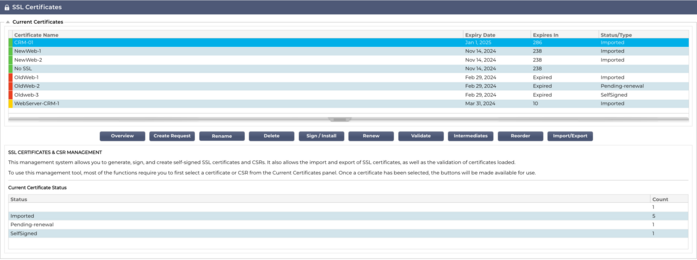

L'area di elencazione dei certificati

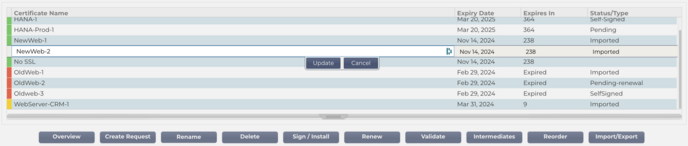

La parte superiore del Manager mostra i certificati SSL disponibili per l'uso o in attesa di attivazione da parte di un'autorità affidabile.

La parte superiore del Manager mostra i certificati SSL disponibili per l'uso o in attesa di attivazione da parte di un'autorità affidabile. I certificati vengono visualizzati in un display a quattro colonne, che mostra il nome del certificato, la data di scadenza, il termine di scadenza (numero di giorni alla scadenza) e lo stato/tipo del certificato.

Codici colore

Come si può vedere, ogni riga mostra un certificato insieme a un blocco codificato a colori. Di seguito è riportata una tabella che mostra i diversi blocchi codificati a colori e il loro significato.

|

Codice colore

|

Significato

|

|

|

Il certificato è in corso di validità e ha più di 60 giorni prima della scadenza.

|

|

|

Il certificato scadrà tra meno di 30 giorni

|

|

|

Il certificato ha una durata compresa tra 30 e 60 giorni

|

|

|

Il certificato sta per scadere con <1 giorno rimanente

|

|

|

Il certificato è scaduto

|

Display informativo del certificato/CSR

Facendo clic su un certificato o su una CSR, le informazioni relative vengono visualizzate nel pannello inferiore. Vedere l'immagine sottostante.

I pulsanti di azione e le aree di configurazione

Sono disponibili diversi pulsanti di azione che entrano in gioco quando si seleziona un certificato nell'elenco.

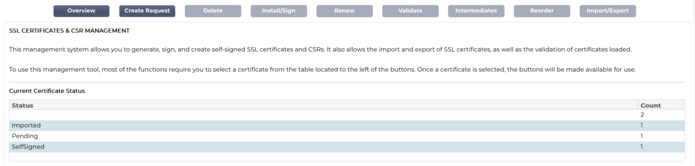

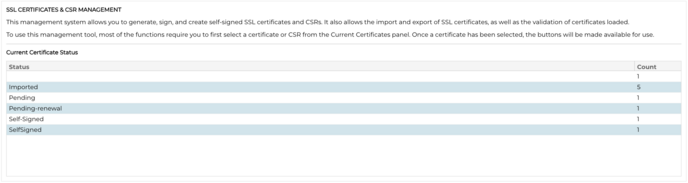

Panoramica

Il pulsante Panoramica visualizza una situazione generale dei certificati nella sezione inferiore. A differenza di altre azioni, il pulsante Panoramica è indipendente e non richiede la selezione di un certificato.

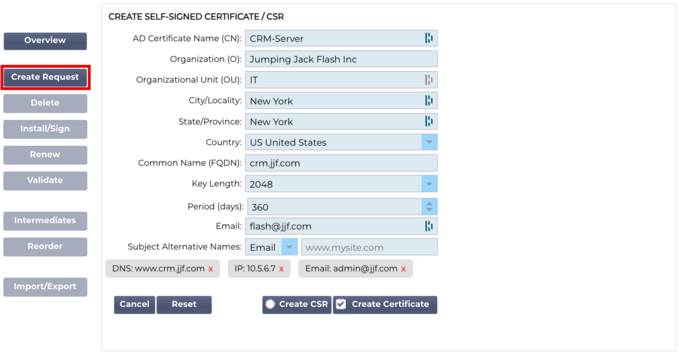

Crea richiesta

Se si desidera creare un certificato autofirmato o un CSR, è necessario fare clic sul pulsante Crea richiesta. Si aprirà un pannello di inserimento comune che consente di fornire tutti i dettagli richiesti.

Nome del certificato AD (CN)

È un campo descrittivo utilizzato per visualizzare il nome del certificato nell'ADC. Il campo deve essere specificato come alfanumerico senza spazi.

Organizzazione (O)

Questo campo viene utilizzato per specificare il nome dell'organizzazione che utilizzerà il certificato.

Unità organizzativa (UO)

Normalmente utilizzato per specificare il reparto o l'unità organizzativa, questo campo è facoltativo.

Città/Località

Come suggerisce il nome, gli utenti tendono generalmente a specificare la sede dell'organizzazione.

Stato/Provincia

Specificare in questo campo lo stato, la contea o la provincia.

Paese

Questo campo è obbligatorio e deve essere completato selezionando il Paese in cui verrà utilizzato il certificato. Assicurarsi che le informazioni fornite siano corrette.

Nome comune (FQDN)

Si tratta di un campo critico, utilizzato per specificare il nome di dominio completamente qualificato (FQDN) dei server che devono essere protetti con il certificato. Potrebbe essere qualcosa come www.edgenexus.io, o edgenexus.io, o anche un carattere jolly *.edgenexus.io. È possibile utilizzare anche un indirizzo IP, se si desidera associare il certificato a tale indirizzo.

Lunghezza della chiave

Serve a specificare la lunghezza della chiave di crittografia per il certificato SSL.

Periodo (giorni)

Durata della validità del certificato in giorni. Una volta scaduto il periodo, il certificato diventerà non operativo.

Email

È l'ID e-mail amministrativo utilizzato per il certificato.

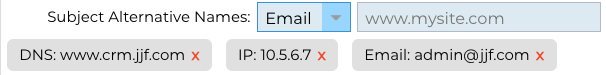

Nomi alternativi del soggetto (SAN)

Il Subject Alternative Name (SAN) è un'estensione dei certificati SSL che consente di proteggere più nomi di dominio con un unico certificato. Questa funzione è particolarmente utile per proteggere siti web con più sottodomini o nomi di dominio diversi, consentendo un approccio più snello ed economico alla gestione SSL. Includendo i SAN, un singolo certificato SSL può coprire una varietà di nomi di dominio e sottodomini, eliminando la necessità di certificati individuali per ogni indirizzo web, semplificando così il processo di protezione delle comunicazioni web e garantendo la crittografia dei dati tra domini diversi.

Questo campo è composto da due elementi, un menu a tendina che consente di selezionare il tipo di SAN e un campo di testo per specificare il valore.

L'EdgeADC dispone delle seguenti SAN: DNS, Indirizzo IP, Indirizzo e-mail e URI. È possibile selezionare e specificare più SAN per un certificato o una CSR.

Le SAN che sono state specificate possono essere rimosse facendo clic sulla x rossa situata in ogni valore SAN.

DNS - Il campo DNS Subject Alternate Name (SAN) consente di specificare altri nomi di dominio per i quali il certificato è valido. A differenza del campo Common Name (CN), che consente un solo dominio, il campo SAN può includere più nomi di dominio, offrendo flessibilità e scalabilità nella gestione dei certificati. Questo è particolarmente utile per le organizzazioni che ospitano più servizi su diversi domini e sottodomini, in quanto consente di proteggere le comunicazioni di tutte queste entità con un unico certificato SSL/TLS, semplificando l'amministrazione e migliorando la sicurezza.

Indirizzo IP - Il nome alternativo del soggetto IP (SAN) consente di includere gli indirizzi IP accanto ai nomi di dominio come entità protette dal certificato. Questa funzione è fondamentale per proteggere l'accesso diretto ai servizi tramite gli indirizzi IP, garantendo la possibilità di stabilire connessioni crittografate anche quando si accede a un server non tramite il suo nome di dominio, ma direttamente tramite il suo indirizzo IP. Incorporando le SAN IP, le organizzazioni possono migliorare la sicurezza della rete abilitando la crittografia SSL/TLS sia per le comunicazioni basate su dominio che per quelle basate su IP, rendendola versatile per gli ambienti in cui i nomi di dominio potrebbero non essere utilizzati o preferiti per accedere a risorse interne o a servizi specifici.

Indirizzo e-mail - Il Subject Alternative Name (SAN) dell'indirizzo e-mail consente di specificare altri indirizzi e-mail da associare al certificato, oltre al dominio o all'entità principale per cui è stato emesso. Ciò consente al certificato di convalidare l'identità dell'emittente per più indirizzi e-mail, non solo per un singolo dominio o nome comune (CN). È particolarmente utile negli scenari in cui è richiesta una comunicazione e-mail sicura per diversi indirizzi e-mail della stessa organizzazione o entità, garantendo che gli scambi di e-mail crittografate siano autenticati e collegati all'identità dell'emittente verificata dal certificato. Questo rende l'Email Address SAN una funzione chiave per migliorare la sicurezza e l'affidabilità delle comunicazioni e-mail in un contesto crittografato.

URI - La SAN URI (Uniform Resource Identifier) è utilizzata per specificare identità aggiuntive rappresentate da URI per una singola entità garantita dal certificato. A differenza delle voci SAN tradizionali, che in genere includono nomi di dominio (nomi DNS) o indirizzi IP, una SAN URI consente al certificato di associare l'entità a URI specifici, come un URL a una risorsa specifica o un endpoint di servizio. Ciò consente un'identificazione più flessibile e precisa, permettendo di stabilire connessioni sicure con risorse o servizi specifici all'interno di un dominio, anziché limitarsi a proteggere il dominio stesso, migliorando così la granularità e la portata dei certificati SSL/TLS.

Una volta compilato correttamente, si può scegliere di creare una richiesta di firma del certificato (CSR) e inviarla per la firma da parte di un'autorità di certificazione o creare un certificato autofirmato da utilizzare immediatamente.

Il pulsante Annulla annulla l'intera richiesta, mentre il pulsante Ripristina azzera tutti i campi.

Rinominare

Il pulsante Rinomina consente di rinominare i certificati non in uso sui Servizi virtuali.

Per utilizzare questa funzione:

Fare clic sul certificato che si desidera rinominare e cliccare sul pulsante Rinomina.

La riga del certificato cambierà e sarà possibile modificarne il nome.

Al termine, fare clic sul pulsante Aggiorna.

È anche possibile fare doppio clic sul certificato per rinominarlo.

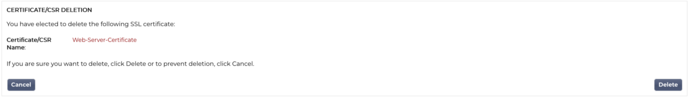

Cancellare

Il pulsante Elimina è disponibile solo quando è selezionato un certificato. Quando si fa clic su di esso, viene visualizzato il seguente contenuto

Nel riquadro inferiore viene visualizzata la richiesta di cancellazione insieme al nome del certificato per il quale è stata richiesta la cancellazione.

Fare clic sul pulsante Elimina in basso a destra del riquadro per procedere all'eliminazione.

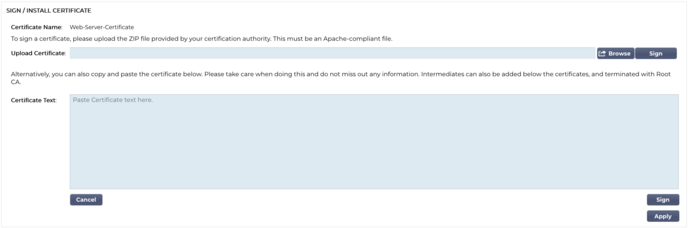

Installazione/Segnalazione

Quando si crea una CSR e si desidera che la richiesta sia firmata da un'Autorità di certificazione (CA), si invia la CSR alla CA. In cambio, la CA invierà il certificato firmato insieme al file della chiave privata e a tutti gli intermediari necessari per il corretto funzionamento del certificato.

È possibile che vi inviino un file ZIP contenente tutti gli elementi richiesti, che può essere caricato utilizzando la parte superiore del pannello di destra.

In alternativa, è possibile costruire il set di certificati in un editor di testo e incollare il contenuto nel campo Testo del certificato nella sezione inferiore del riquadro.

Una volta utilizzato uno dei due metodi, fare clic sul pulsante Firma e poi sul pulsante Applica. Il certificato firmato sarà ora visualizzato nel riquadro di sinistra.

Rinnovare

Quando un certificato scade oltre i termini di validità, il pulsante Rinnova consente di estendere e rinnovare il certificato. Esistono due tipi di rinnovo.

Certificati autofirmati

I certificati autofirmati, a differenza dei certificati affidabili, non possono essere rinnovati utilizzando un CSR. Il certificato autofirmato viene invece rinnovato presentando una nuova configurazione utilizzando i dati esistenti. L'utente può quindi specificare un nuovo nome per il certificato e un nuovo valore di scadenza per il certificato.

Una volta eseguita questa operazione, il nuovo certificato autofirmato verrà creato e salvato nell'archivio dei certificati. È quindi responsabilità dell'amministratore assicurarsi che i servizi virtuali che utilizzano il certificato siano riconfigurati in tempo.

Certificati firmati affidabili

Quando si tratta di certificati affidabili e firmati da un'autorità di certificazione, si adotta l'uso di CSR.

Quando si fa clic su un certificato in scadenza nel pannello superiore e si fa clic su Rinnova, verrà presentato un nuovo CSR utilizzando i dettagli del certificato corrente. Il CSR può essere scaricato e presentato all'autorità di certificazione per la firma, dopodiché il certificato firmato può essere installato.

Il certificato che era stato chiesto di rinnovare avrà un nuovo stato, Rinnovo. Una volta installato il certificato firmato, vi verrà chiesto di assegnare un nuovo nome al certificato. Questo verrà visualizzato come attendibile. Il certificato originale verrà conservato e tutti i servizi che lo utilizzano dovranno essere configurati per utilizzare il nuovo certificato il prima possibile.

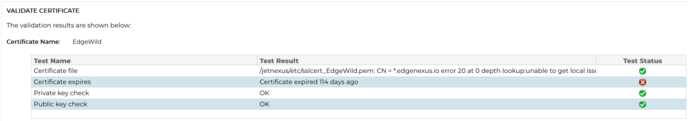

Convalida del certificato

Le parti che compongono un certificato SSL sono numerose ed è essenziale che non solo siano presenti, ma che siano anche nell'ordine corretto. Di seguito sono elencati i motivi per convalidare i certificati SSL ottenuti da organizzazioni terze.

Autenticazione: La convalida garantisce che il certificato provenga da un'autorità affidabile e verifica l'identità del sito web o del server. Questo aiuta a prevenire gli attacchi man-in-the-middle, in cui un aggressore potrebbe intercettare la comunicazione tra un client e un server.

Integrità: Convalidando un certificato SSL, è possibile garantire che il certificato non sia stato manomesso o alterato. Questo è fondamentale per mantenere l'integrità della connessione sicura.

Verifica della catena di fiducia: I certificati SSL sono emessi dalle Autorità di Certificazione (CA). La convalida di un certificato include la verifica che esso si ricolleghi a una CA radice affidabile. Questo processo garantisce che il certificato sia legittimo e affidabile.

Stato di revoca: Durante la convalida, è importante verificare se il certificato SSL è stato revocato dalla CA emittente. Un certificato può essere revocato se è stato emesso per errore, se la chiave privata del sito web è stata compromessa o se il sito non ha più bisogno del certificato. L'importazione di un certificato revocato potrebbe portare a vulnerabilità di sicurezza.

Controllo della scadenza: I certificati SSL sono validi per un periodo specifico. La convalida di un certificato all'importazione include il controllo della data di scadenza per assicurarsi che sia ancora valido. L'uso di un certificato scaduto potrebbe causare vulnerabilità e potrebbe indurre i browser o i client a rifiutare la connessione sicura.

Configurazione e compatibilità: La convalida assicura che la configurazione del certificato sia compatibile con le politiche di sicurezza del cliente e con i requisiti tecnici del server o dell'applicazione. Ciò include la verifica degli algoritmi utilizzati, dello scopo del certificato e di altri dettagli tecnici.

Conformità: In alcuni settori, le normative possono richiedere la convalida dei certificati SSL per garantire la gestione sicura delle informazioni sensibili. Ciò è particolarmente importante in settori come la finanza, la sanità e l'e-commerce.

Il sistema di gestione SSL dell'ADC consente di convalidare un certificato SSL importato.

Selezionare un certificato SSL importato.

Fare clic sul pulsante Convalida.

I risultati sono visibili nel pannello inferiore, come rappresentato nell'immagine sottostante.

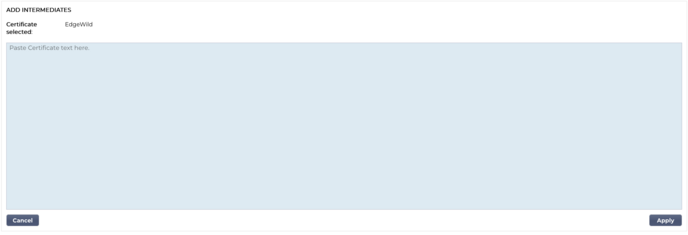

Aggiunta di intermedi

Come già detto, i certificati SSL sono composti da diverse parti, una delle quali è costituita dai certificati intermedi che vanno a comporre la catena completa.

L'SSL Manager dell'ADC consente di aggiungere i certificati intermedi mancanti.

Fate clic sull'SSL a cui desiderate aggiungere il certificato intermedio.

Fare clic sul pulsante Intermedi.

Viene visualizzato un pannello simile all'immagine seguente.

Incollare il contenuto del certificato intermedio.

Fare clic su Applica.

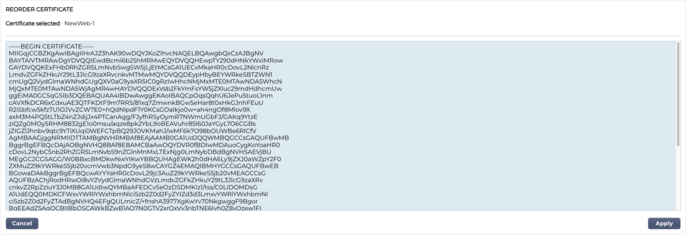

Potrebbe essere necessario modificare l'ordine dei certificati intermedi, in modo che il certificato SSL venga convalidato correttamente. Questo si può fare utilizzando il pulsante Riordina.

Riordino

Affinché un certificato SSL funzioni correttamente, deve essere inserito nell'ordine giusto.

La regola d'oro è che il certificato del mittente deve essere il primo e il certificato radice finale l'ultimo della catena. In genere, questo aspetto è simile alla rappresentazione seguente:

Emittente originale > Intermedio 1 > Radice finale.

La radice finale è un certificato di radice affidabile fornito da un'autorità di certificazione.

In alcuni casi, ci sono diversi certificati intermedi, e anche questi devono essere collocati nella posizione corretta. In sostanza, ogni certificato successivo deve certificare quello che lo precede. Quindi, il risultato potrebbe essere il seguente.

Emittente originale > Intermedio 1 > Radice finale

Quando si importa, ad esempio, l'Intermedio 2, questo potrebbe essere collocato alla fine della catena, il che significherebbe che la certificazione non è valida. Da qui la necessità di riordinarla e di collocare l'Intermedio 2 nella sua posizione corretta (in rosso).

Quindi, l'aspetto finale sarebbe il seguente:

Emittente originale > Intermedio 1 > Intermedio 2 > Radice finale

-----INIZIARE IL CERTIFICATO-----

MIIFKTCCBBGgAwIBAgISA/UUyBjJ71fucZuvpiLsdfsdfsdfd

...

hoFWWJt3/SeBKn+ci03RRvZsdfdsfsdfw=

-----END CERTIFICATO-----

-----INIZIARE IL CERTIFICATO-----

MIIFFjCCAv6gAwIBAgIRAJErCErPDBinsdfsfsdfsdfdsfsdfsd

....

nLRbwHqsdqD7hHwg==

-----END CERTIFICATO-----

-----INIZIARE IL CERTIFICATO-----

MIIFYDCCBsdfSDFSDFVSDVzfsdffvqdsfgsT664ScbvsfGDGSDV

...

Dfvp7OOGAN6dEOM4+SDFSDZET+DFGDFQSD45Bddfghqsqf6Bsff

-----END CERTIFICATO-----

-----INIZIARE IL CERTIFICATO-----

MIIFYDCCBsdfSDFSDFVSDVzfsdffvqdsfgsT664ScbvsfGDGSDV

...

Dfvp7OOGAN6dEOM4+SDFSDZET+DFGDFQSD45Bddfghqsqf6Bsff

-----END CERTIFICATO-----

Una volta selezionato un certificato e premuto il pulsante Riordina, la sezione Riordina si presenta come nell'immagine seguente.

Per riordinare le sezioni del certificato, è possibile copiare il testo all'interno della casella, modificare e riordinare il contenuto in un editor di testo e quindi incollarlo nuovamente per sostituire il contenuto esistente. Una volta terminato, fare clic sul pulsante Applica.

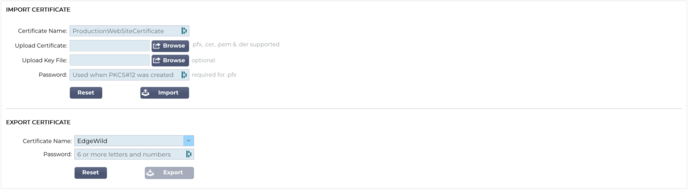

Importazione/Esportazione

Ogni volta che si riceve un certificato dal proprio fornitore di certificati SSL, questo si presenta come un file ZIP o un insieme di file. Questi conterranno il certificato SSL, il file della chiave e il root ca, oltre a eventuali file intermedi

È necessario importarli nell'ADC e per questo abbiamo fornito un metodo per importarli.

Esistono diversi formati per i certificati SSL, come CER, DER, PEM e PFX. Alcuni formati richiedono un file KEY da aggiungere alla procedura di importazione. I file PFX richiedono la password per importare il certificato PFX.

Abbiamo anche previsto la possibilità di esportare un certificato dall'ADC, se necessario. Una volta esportato, il file sarà in formato PFX e richiederà quindi una password per la creazione dell'esportazione.

La parte superiore del Manager mostra i certificati SSL disponibili per l'uso o in attesa di attivazione da parte di un'autorità affidabile.

La parte superiore del Manager mostra i certificati SSL disponibili per l'uso o in attesa di attivazione da parte di un'autorità affidabile.